如何在 Mikrotik(RouterOS v.6.45 及以上版本)上设置 IKEv2 连接

适用于 VPN Unlimited 用户的指南

Mikrotik IKEv2 设置让您得以匿名上网,保护连接到路由器的网络流量,并解锁受地理限制的内容。要获取有关 IKEv2 协议的更多信息,请查看我们的详细文章:什么是 IKEv2 协议。

本指南详细介绍了如何在 Mikrotik(装有 RouterOS v.6.45 及以上版本)上使用 VPN Unlimited 设置配置 IKEv2 连接。用我们的指南完成您 Mikrotik 客户端上的 VPN 设置,通过 VPN Unlimited 让您的在线体验变得私密、安全且不受限制。

为此,请按照我们教程中的几个简单步骤操作:如何手动创建 VPN 配置。

在那里,您将获得在 Mikrotik 上进一步设置 IKEv2 所需的信息:所选 VPN 服务器的 IP 地址、登录名、密码和证书,您需要将这些信息保存到电脑上。

II. 在 Mikrotik 上配置 IKEv2 连接

- 进入您 Mikrotik 的 WebFig。

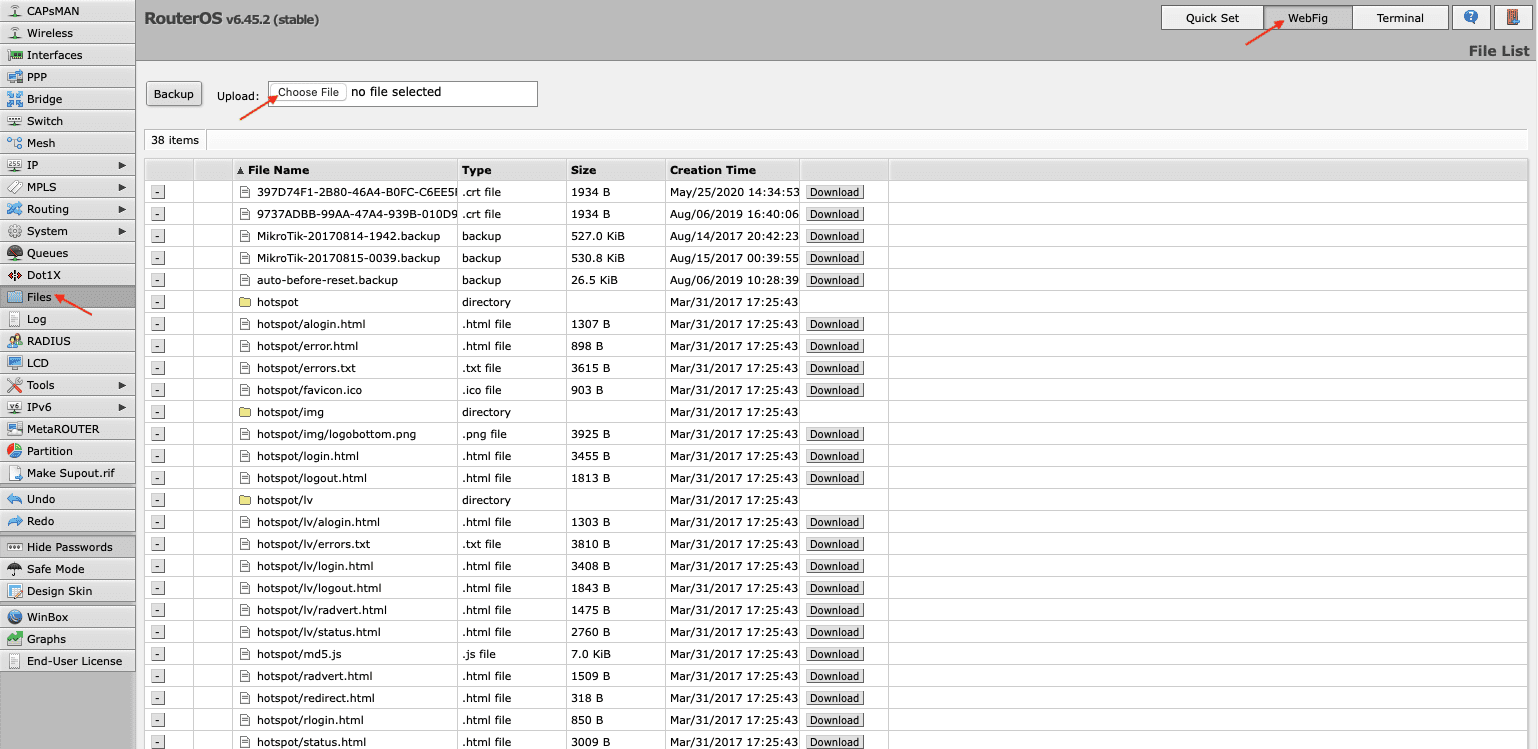

- 打开 Files(文件),添加您之前在 User Office(用户主页)生成的证书。

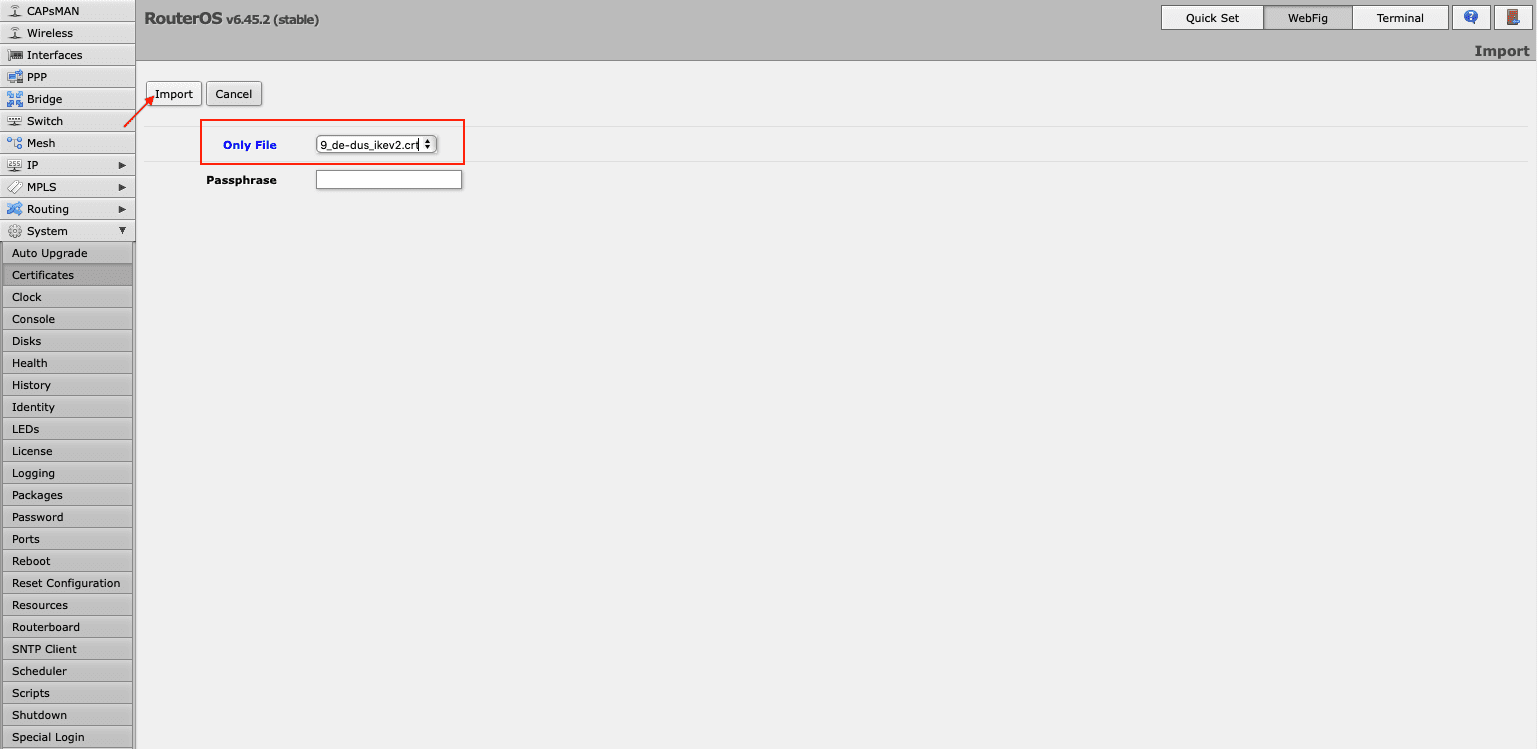

- 通过 System(系统)> Certificates(证书)> Import(导入)导入您的证书。在 Only File(仅文档)栏对面的下拉菜单中,选择您刚刚添加的证书,然后单击 Import(导入)。

- 导航到 IP > IPsec > Profiles(描述文件)> Add New(添加新文件),在 Mikrotik 路由器上添加新的配置文件按以下方式填写您的新配置文件:

- Name(名称):为您的新 VPN 描述文件自定义一个名称

- Hash Algorithm(哈希算法):sha512

- Encryption Algorithm(加密算法):aes-256

- DH Group(DH 群组):modp3072

- Proposal Check(方案检查):obey(服从)

- Lifetime(终身):保留默认的 1d 00:00:00

- DPD Interval(DPD 间隔):120

- DPD Maximum Failures(DPD 最大故障数):5

点击 Apply(应用)> OK。

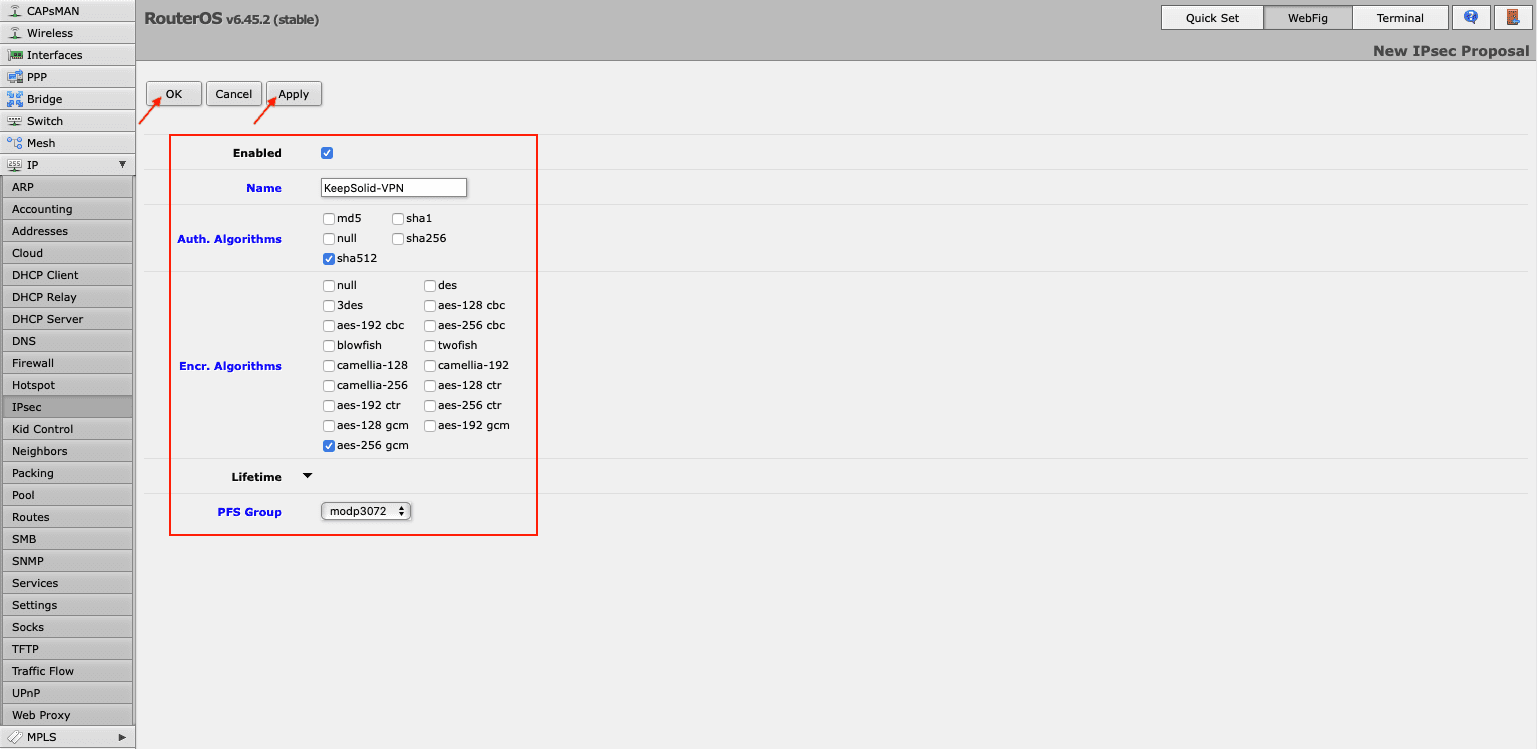

- 同样在 Ipsec 窗口,前往 Proposals(方案)选项卡,点击 Add New(添加新文件)。按以下内容完成字段:

- Enable(启用):选中该框

- Name(名称):输入一个自定义名称,如 KeepSolid-VPN

- Auth.(认证)Algorithms(认证算法):sha512

- Enc.(加密)Algorithms(加密算法):aes-256 gcm

- DH Group(DH 群组):modp3072

点击 Apply(应用)> OK。

- 导航至 Groups(群组)选项卡,点击 Add New(添加新群组),输入新的群组名称,例如 KeepSolid,然后单击 OK。

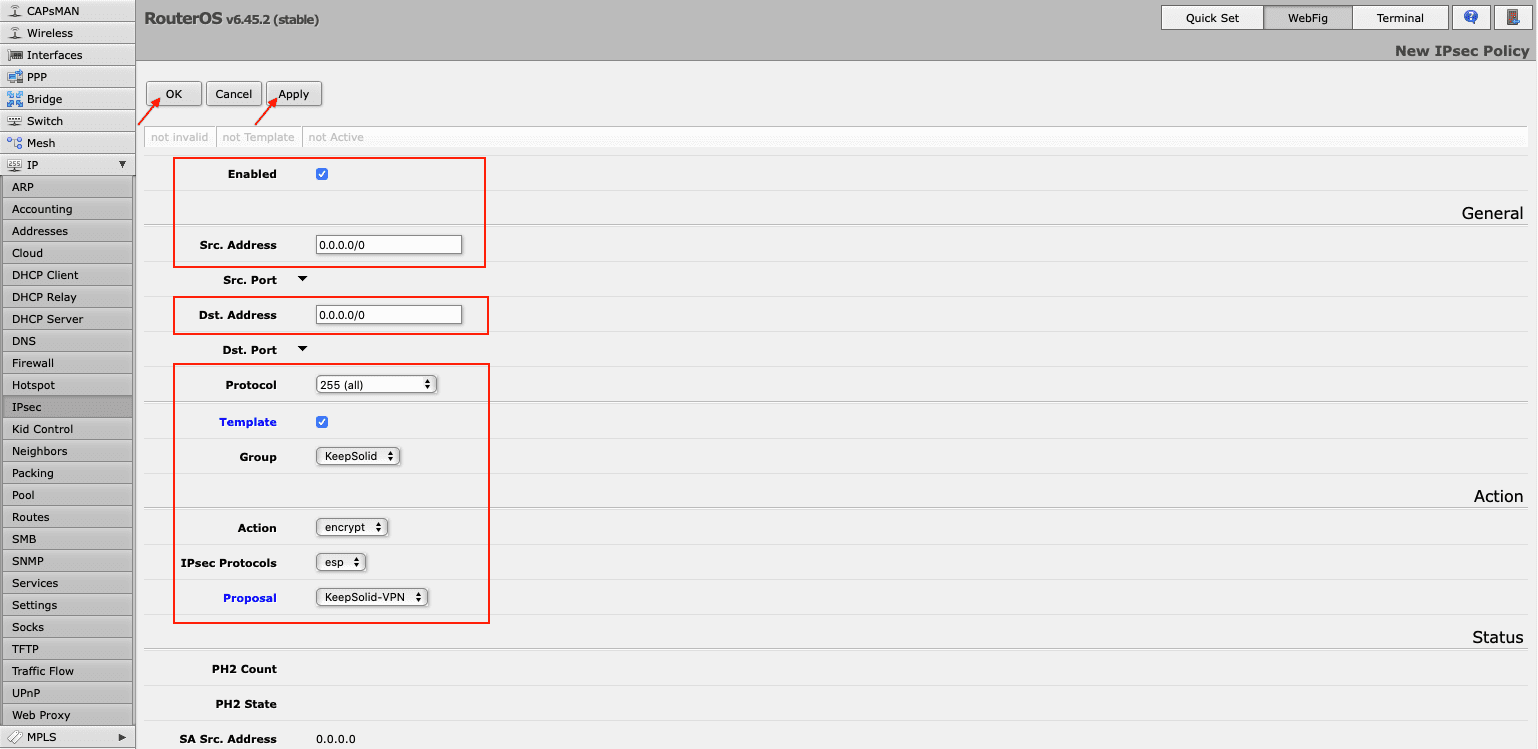

- 现在需要在您的 Mikrotik 路由器上创建一个 IPSec 安全策略。进入 Policies(策略)选项卡,然后单击 Add New(添加新策略)。按照以下内容填写字段,然后按 OK 键:

- Enable(启用):选中该框

- Src.(来源)Address(地址):保留默认的 0.0.0.0/0

- Dst.(目标)Address(地址):保留默认的 0.0.0.0/0

- Protocols(协议):255 (all)

- Template(模板):勾选该选框

- Group(群组):默认(确保它是您在步骤 6 中创建的,在我们的示例中即 KeepSolid)

- Action(活动):encrypt(加密)

- IPsec Protocols(IPsec 协议):esp

- Proposal(方案):选择您之前创建的方案,在我们的示例中即 KeepSolid-VPN。

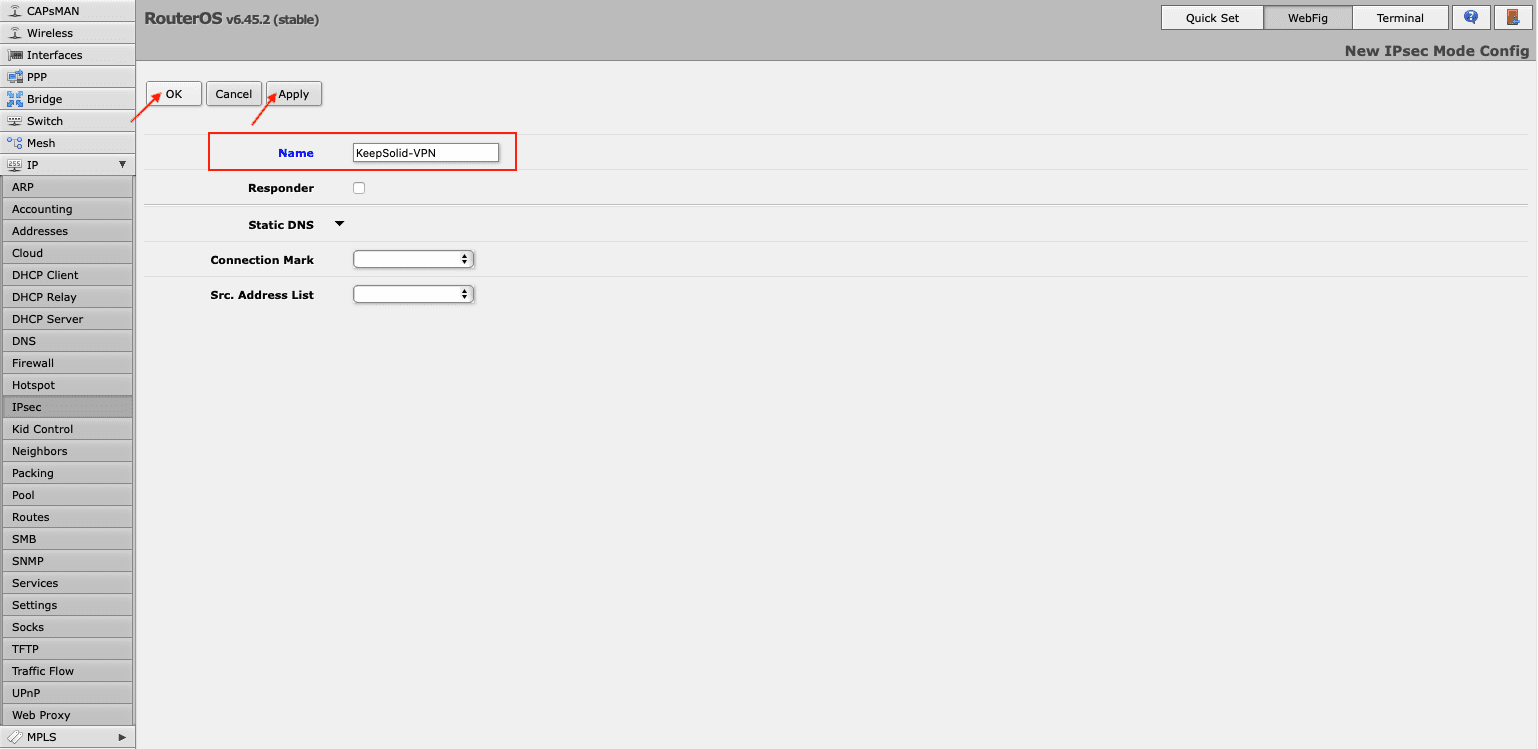

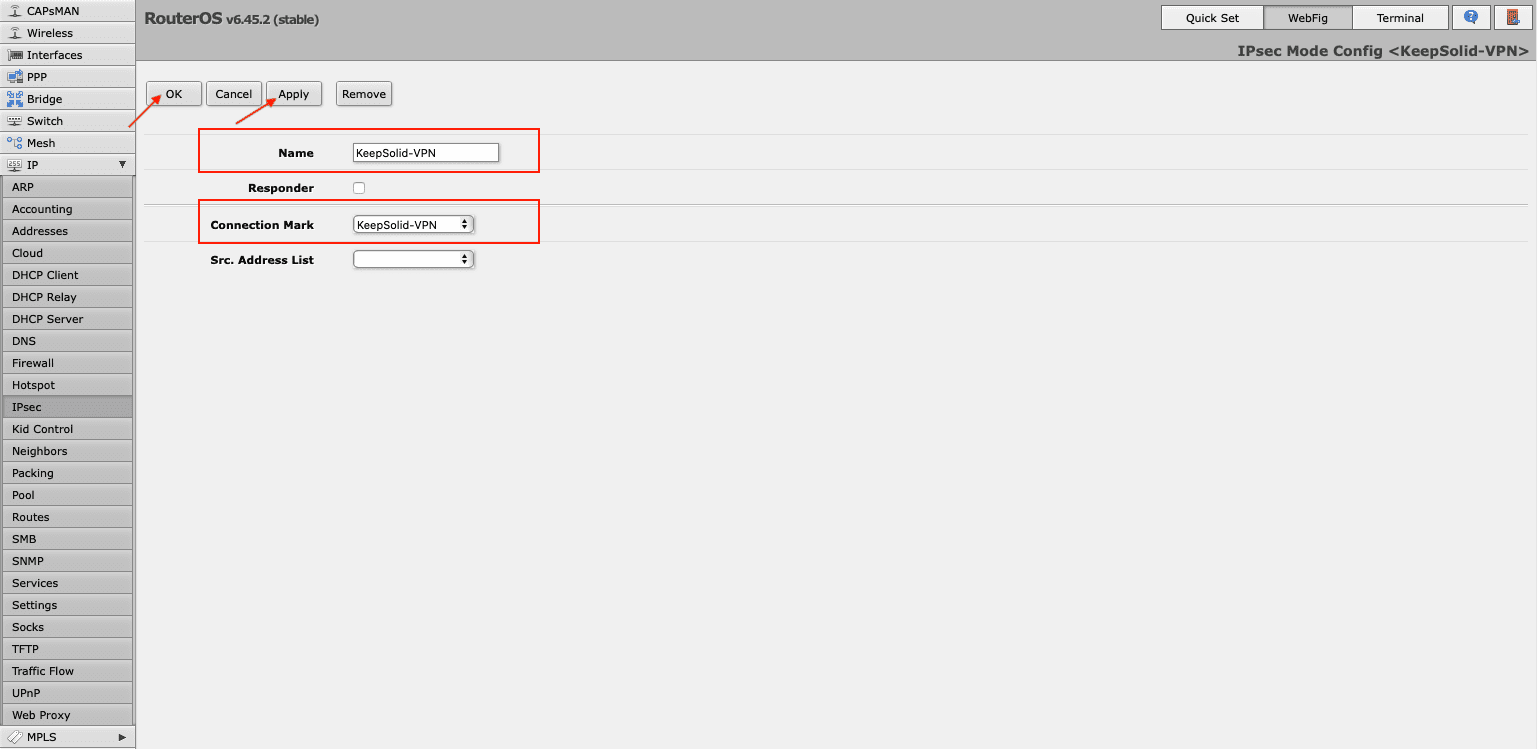

- 进入同一个 IPsec 内的 Mode Configs(模式配置)选项卡,点击 Add New(添加新配置)。输入配置的名称,点击 Apply(应用)> OK。

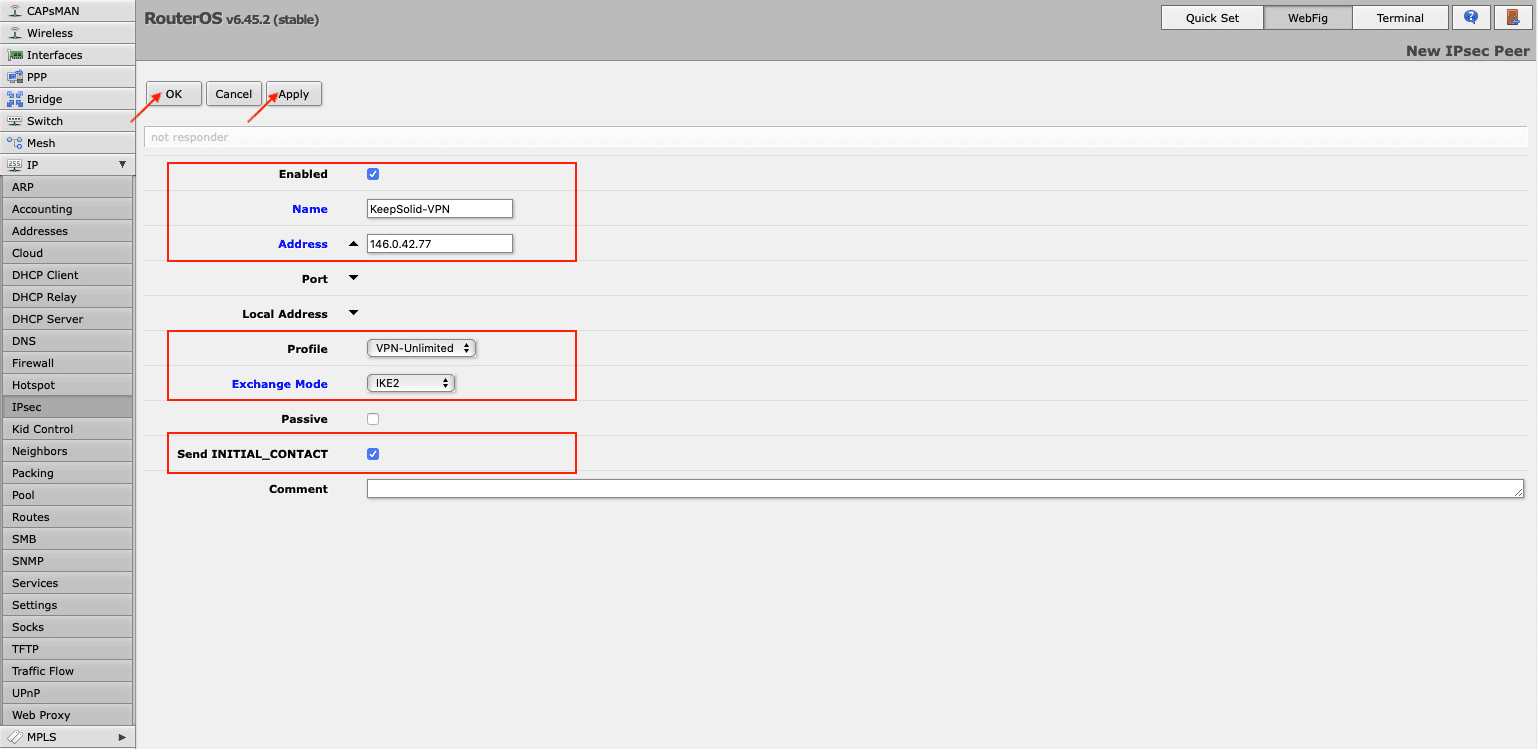

- 在 Ipsec > Peers(对等项)选项卡中创建一个 Ipsec 对等项。点击 Add New(添加新对等项),提供以下详细信息,然后点击 Apply(应用)> OK:

- Enable(启用):选中该方框

- Address(地址):输入所选 VPN 服务器的 IP 地址(您可以在生成设置的 IPS 字段中找到它)

- Profile(描述文件):选择已创建的描述文件,在我们的示例中即 VPN-Unlimited

- Exchange Mode(交换模式):选择 IKE2

- Send INITIAL_CONTACT(发送 INITIAL_CONTACT):选中该框

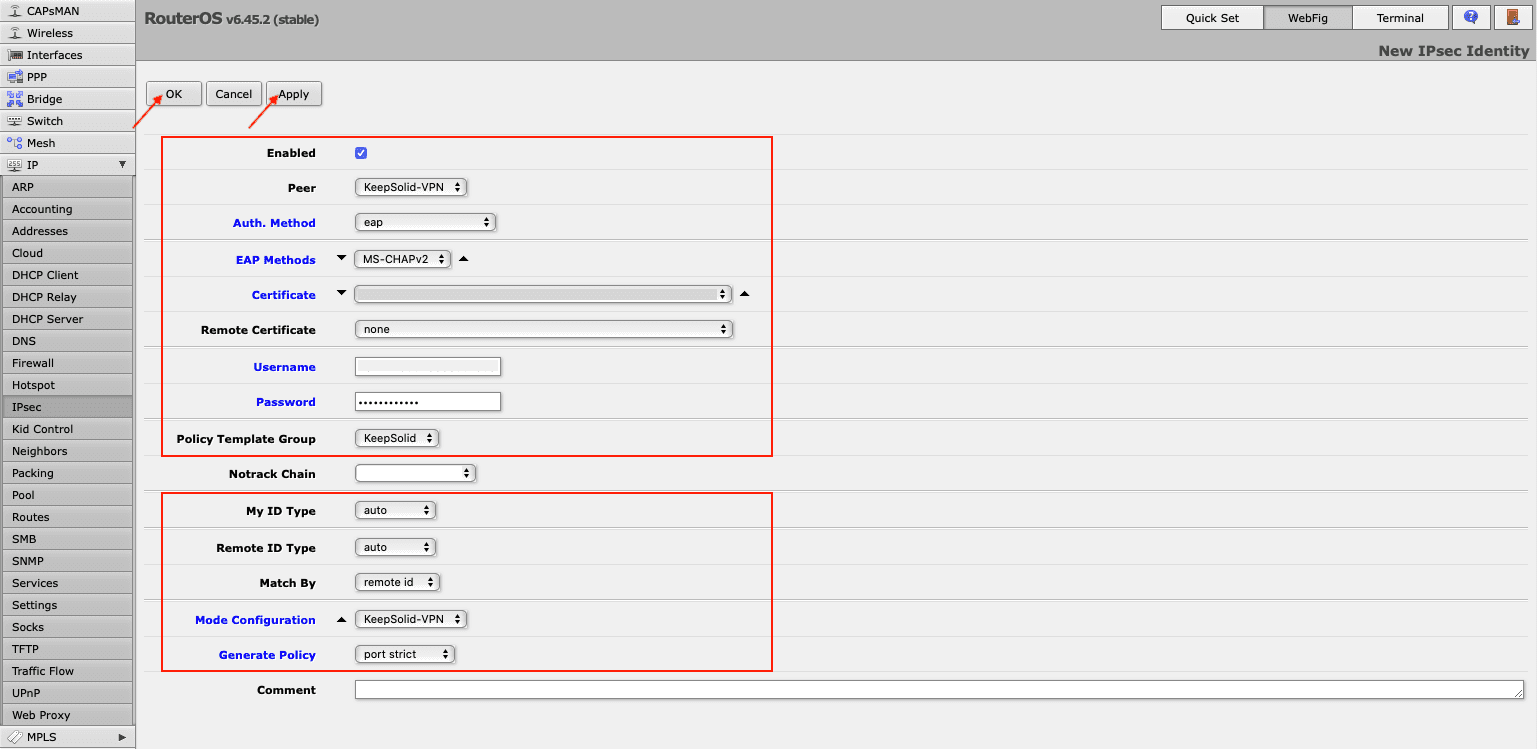

- 在 IPsec > Identities(身份)选项卡,点击 Add New(添加新身份)并按照以下内容填写字段:

- Enable(启用):选中该框

- Peer(对等项):选择您已添加的对等项,如 KeepSolid-VPN

- Auth.(认证)Method(认证方式):eap

- EAP Methods(EAP 方式): MS-CHAPv2

- Certificate(证书):选择您之前加载的 IKEv2 证书

- Remote certificate(远程证书):none(无)

- Username(用户名):输入生成的手动 VPN 配置中的登录栏信息

- Password(密码):输入手动配置中的密码

- Policy Template Group(策略模板组):选择您创建的策略,在我们的示例中为 KeepSolid

- My ID Type(我的 ID 类型):auto(自动)

- Remote ID Type(远程 ID 类型):auto(自动)

- Match By(适配者):remote id(远程 id)

- Mode Configuration(模式配置):选择您在步骤 8 中添加的配置的名称

- Generate Policy(生成策略):port strict(严限端口)

点击 Apply(应用)> OK。

- 您可以在 IPsec 部分的 Active Peers(活动对等项)和 Installed SAs(已安装的 SAs)标签上检查已建立的连接。

要让所有流量发送到通道,您需要使用本地网络创建地址列表。为此,请导航至 Firewall > Address Lists(地址列表),然后点击 Add New(添加新地址)。在 Name(名称)一栏选择您的本地网络,在 Address(地址)栏中输入其 IP 地址和网络前缀长度。

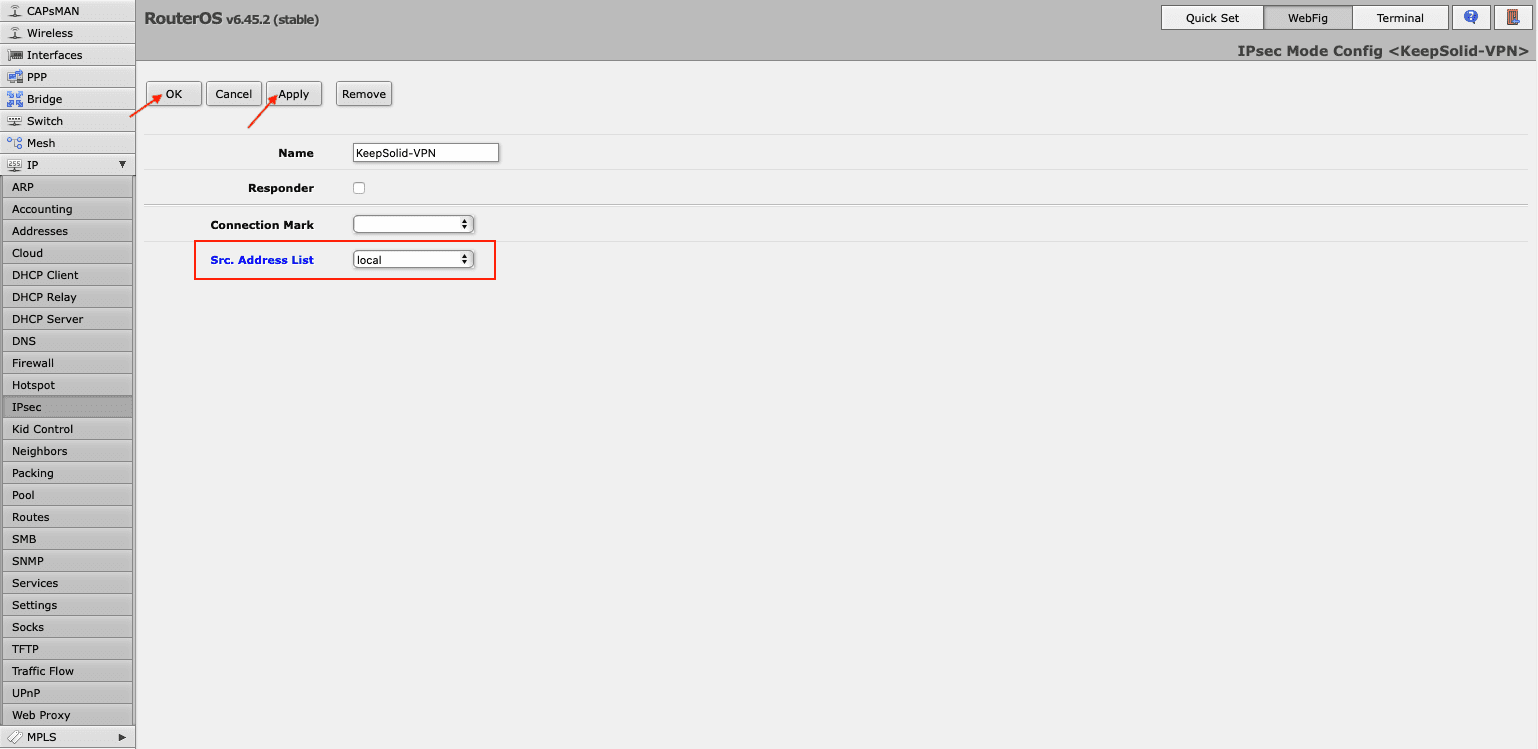

- 现在,您需要将此列表分配给模式配置。为此,请前往 IPsec > Mode Configs(模式配置)> KeepSolid-VPN,并在 Src.(来源)前的下拉菜单中选择您刚刚创建的列表。Address List(地址列表)栏。

注意:不要忘记在 Firewall > Filter Rules(规则过滤)列表中禁用“FastTrack”规则。

III. 如何只通过 VPN 通道发送所需流量

- 在 IPsec > Mode Configs(模式配置)> Add/Edit(添加/编辑)中创建连接标记。

- 在 Firewall > Address Lists(地址列表)中,点击 Add New(添加新地址)将所需的 IP 地址包括在地址列表中。

您可以用相同的地址列表名称添加一个不同的 IP 地址

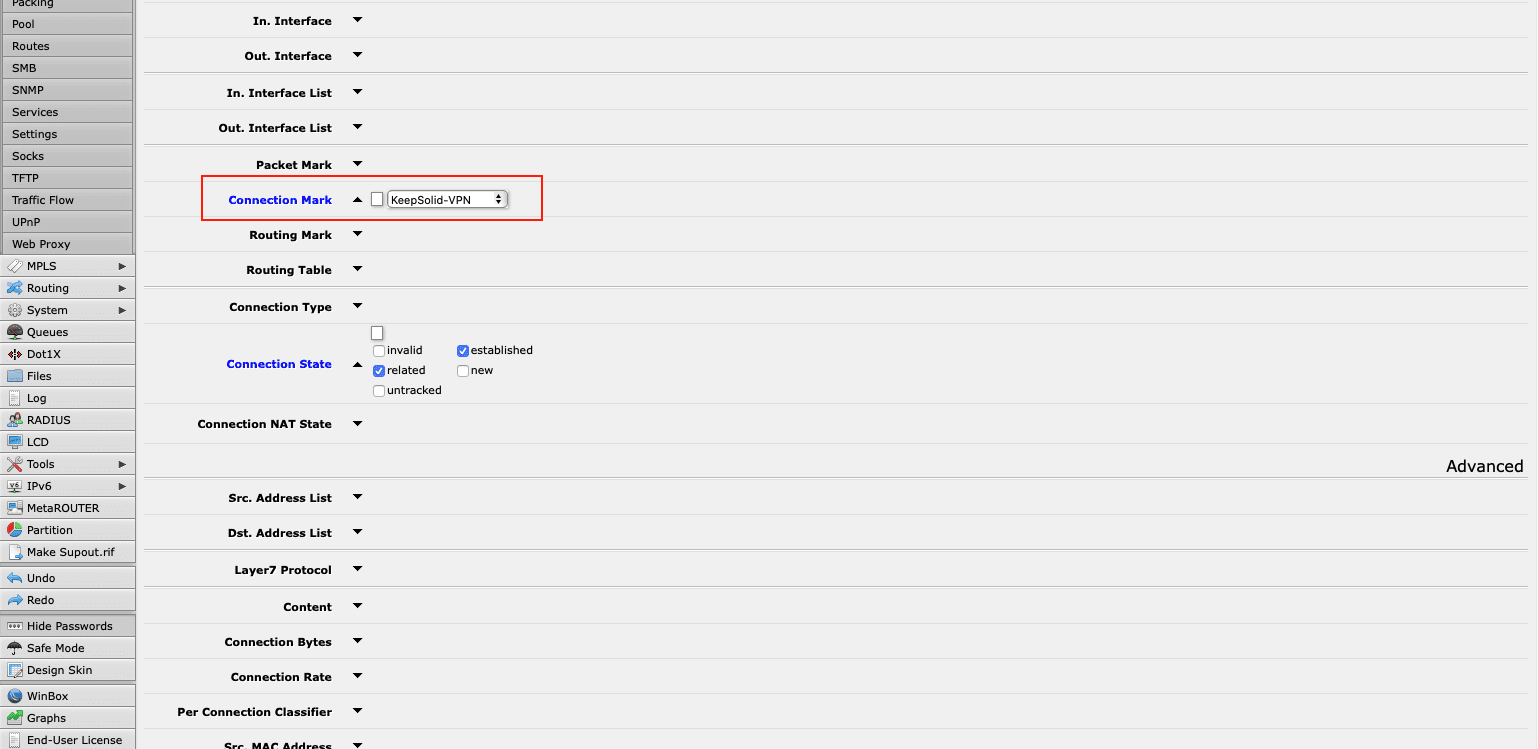

- 前往 Firewall > Mangle 以添加 mangle 规则。点击 Add New(添加)并做出以下更改:

- Enable(启用):选中该框

- Chain(链):prerouting(预路由)

- Dst. Address List(目标地址列表):选择您已创建的地址列表

- Action(活动):mark connection(标记连接)

- New Connection Mark(新连接标记):选择步骤 1 中添加的连接标记

注意:如果您已启用 FastTrack,则需要编辑该规则。在相应的 Connection Mark(连接标记)栏中选择您的连接标记,然后点击 OK。

就这样!您已在 Mikrotik 路由器上成功配置了 IKEv2,现在可以享受到 VPN Unlimited 服务以及快速安全的 IKEv2 协议所带来的所有好处。

现在就开始使用 VPN Unlimited

您免受网络犯罪分子的伤害,保护您的敏感数据,轻松向任何第三方隐藏您的真实身份!