راهنمای پیکربندی pfSense OpenVPN

برای کاربران VPN Unlimited

میخواهید pfSense خود را با حفاظت VPN پوشش دهید و همه دستگاههای متصل را ایمن کنید؟ گیرنده pfSense OpenVPN® را با استفاده از آموزش جامع ما پیکربندی کنید. این آموزش شما را در مراحل راهاندازی اتصال VPN با پروتکل OpenVPN در روتر pfSense 2.4.4 راهنمایی میکند.

برای دریافت اطلاعات بیشتر در مورد پروتکل OpenVPN، مقاله مشروح ما پروتکل OpenVPN چیست را بررسی کنید.

I. دریافت پیکربندیهای OpenVPN برای راهاندازی VPN pfSense

قبل از راهاندازی pfSense OpenVPN میبایست تنظیمات OpenVPN را در دفتر کاربری KeepSolid خود دریافت، و فایل پیکربندی را دانلود کنید. برای این کار، لطفا چند گام ساده که در آموزش ما شرح داده شده است را دنبال کنید.

II. گیرنده OpenVPN pfSense را راهاندازی کنید

هنگامی که همه پیکربندیهای لازم VPN را دریافت کردید، گامهای زیر را بهدقت دنبال کنید.

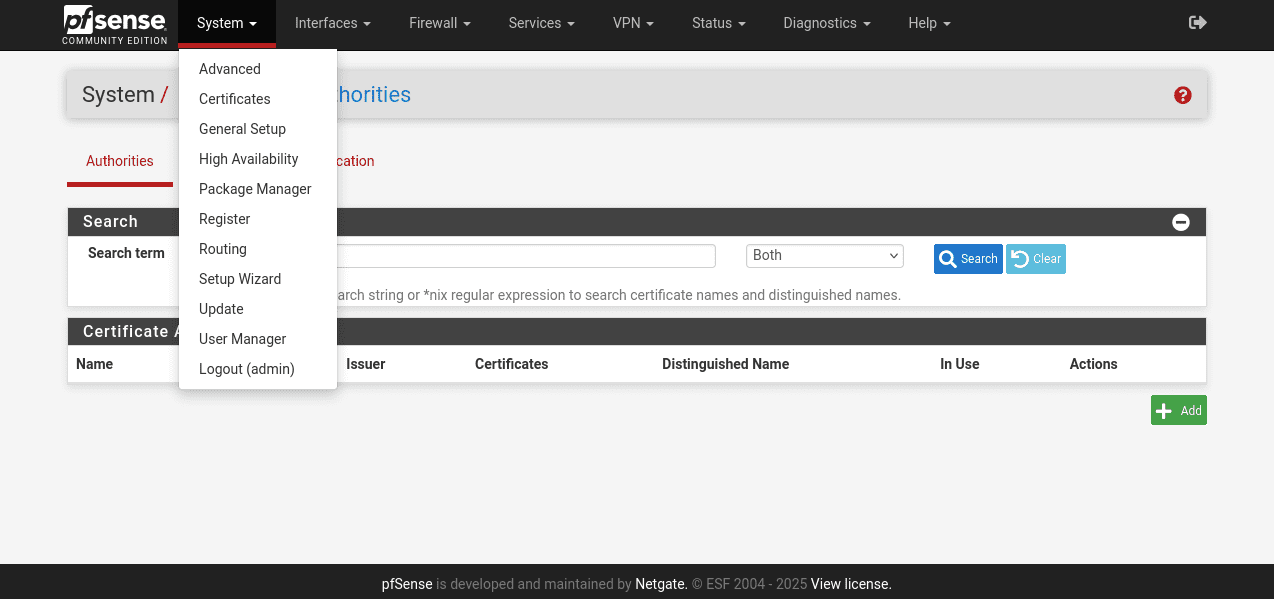

۱. رابط روتر pfSense خود را باز کنید و بروید به System (سیستم) > Certificates (گواهیها) > Authorities و روی Add (افزودن) کلیک کنید.

اگر نمیدانید چگونه به رابط روتر خود دسترسی پیدا کنید، دستورالعمل ما درباره نحوه یافتن IP روتر را ببینید.

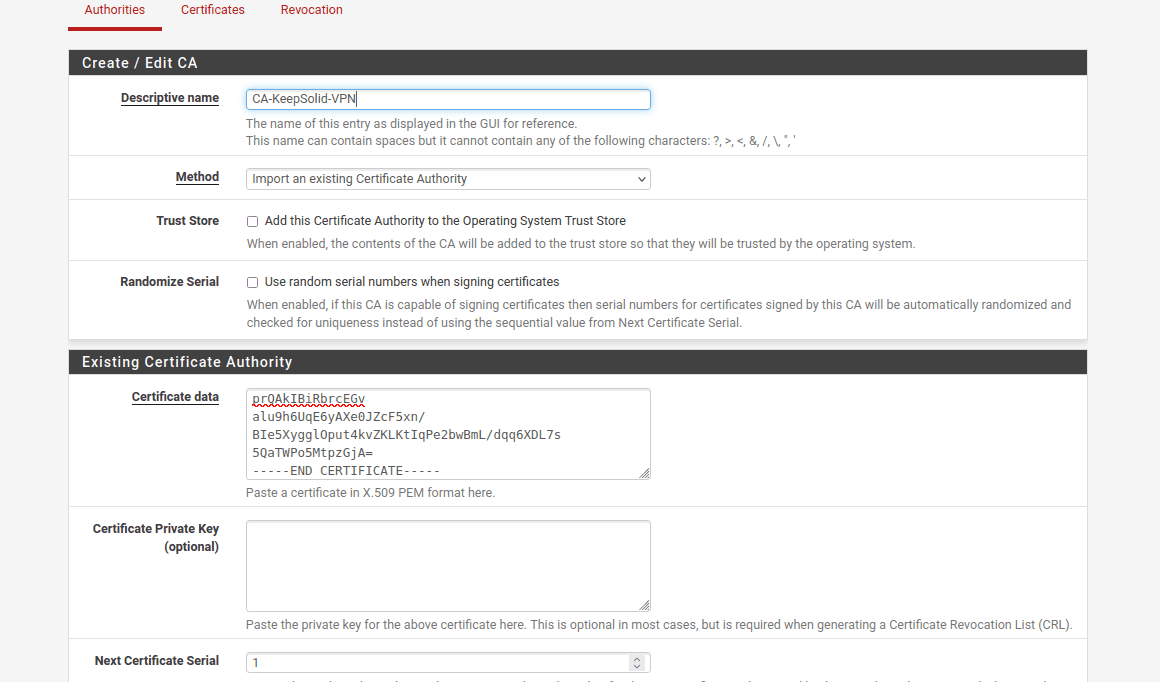

۲. فیلدهای زیر را کامل کنید:

- Descriptive name (نام توصیفی): یک نام بهدلخواه خود وارد کنید

- Method (روش): Import an existing Certificate Authority (وارد کردن یک مرجع گواهی موجود) را انتخاب کنید

- Certificate data (دادهی گواهی): متن را از فایل پیکربندی که مابین <CA> و </CA> نمایان است پیست کنید که شامل خطهای BEGIN CERTIFICATE و END CERTIFICATE میباشد

- Serial for next certificate (سریال برای گواهی بعدی): یک عدد بهدلخواه وارد کنید

۳. پس از پایان روی Save (ذخیره) کلیک کنید.

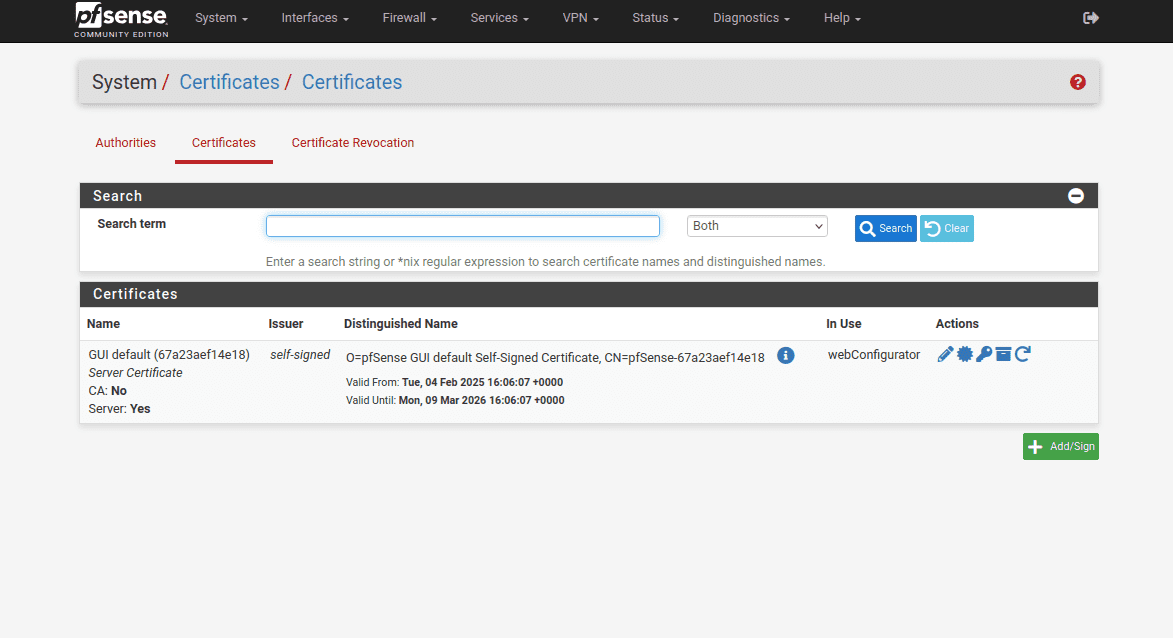

۴. بروید به System (سیستم) > Certificates (گواهیها) > Certificates (گواهیها) و روی Add (افزودن) کلیک کنید.

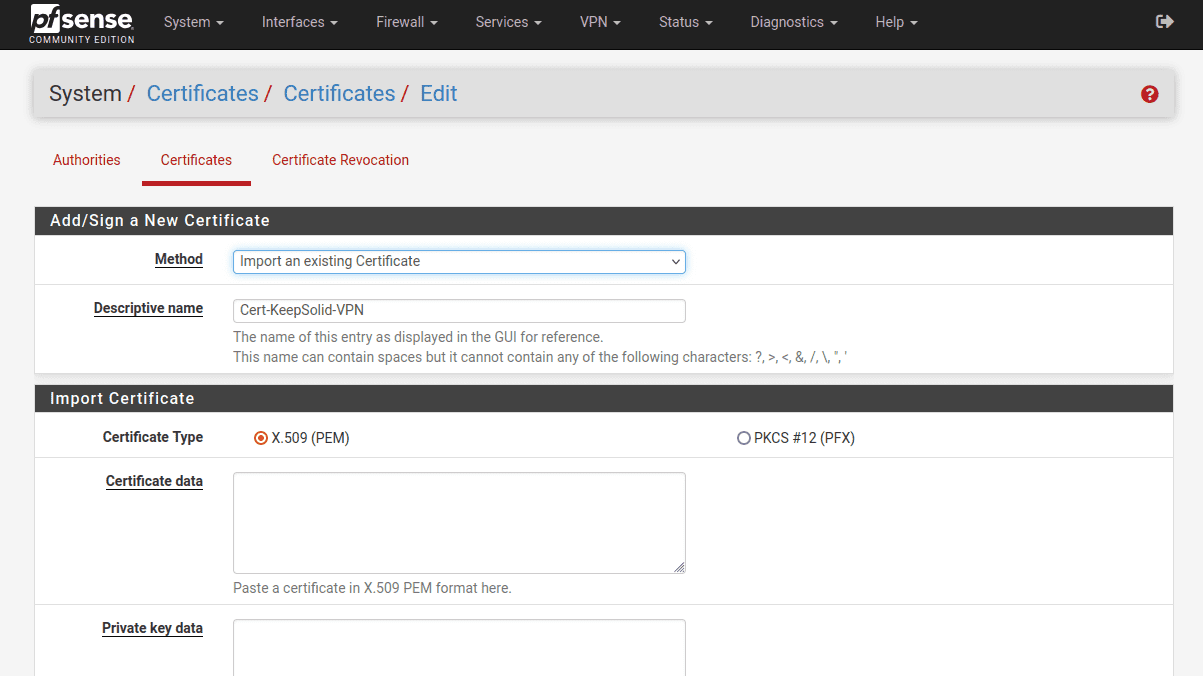

۵. فیلدها را بهروش زیر پر کنید:

- Descriptive name (نام توصیفی): یک نام بهدلخواه خود وارد کنید

- Method (روش): Import an existing Certificate Authority (وارد کردن یک مرجع گواهی موجود) را انتخاب کنید

- Certificate data (دادهی گواهی): متن را از فایل پیکربندی که مابین <CERT> و </CERT> نمایان است پیست کنید که شامل خطهای BEGIN CERTIFICATE و END CERTIFICATE میباشد

- Private key data (دادهی کلید خصوصی): متن را از فایل پیکربندی که مابین <KEY> و </KEY> نمایان است پیست کنید که شامل خطهای BEGIN PRIVATE KEY و END PRIVATE KEY میباشد

۶. پس از تکمیل، روی Save (ذخیره) کلیک کنید.

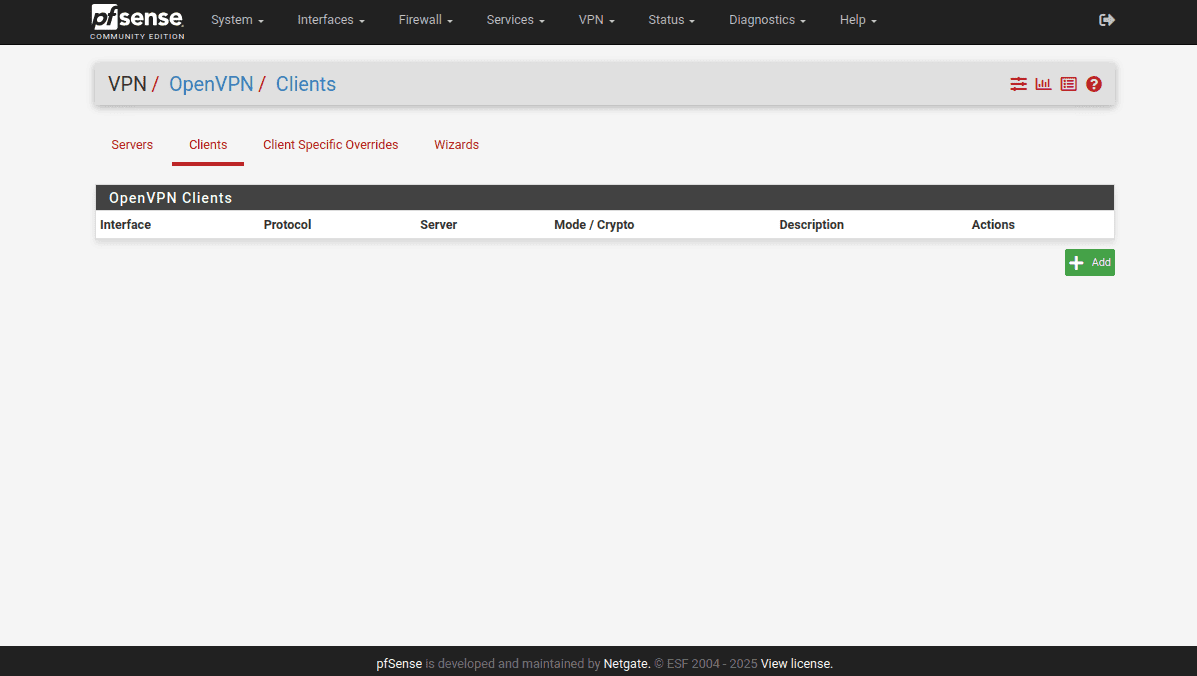

۷. بروید به VPN > OpenVPN > Clients (گیرندهها) و روی Add (افزودن) کلیک کنید.

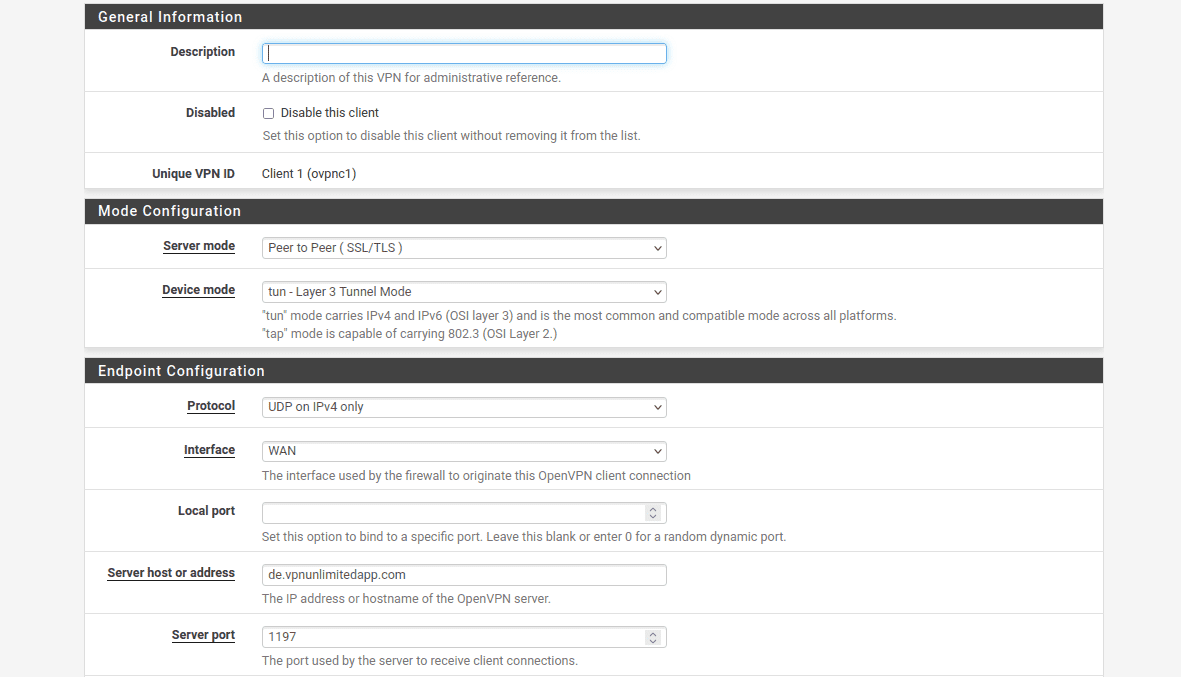

۸. بخش General Information (اطلاعات عمومی) گیرنده pfSense OpenVPN را همانند زیر کامل کنید. همانطور که میبینید، بیشتر فیلدها پیشفرض باقی ماندهاند.

جهت اطلاع شما: اگر DNS در نسخههای جدیدتر pfSense با مشکل روبرو شدید و برنامه OpenVPN شما به درستی کار نمیکند، مطمئن شوید که در تنظیمات، به جای نام دامنه یک آدرس IP را به عنوان Server host or address وارد کنید. این امر ممکن است به دلیل ویژگیهای پیادهسازی DNS در نسخههای اخیر pfSense که ممکن است در زمینه نام سرور VPN مشکل ایجاد کند، الزامی باشد.

- Disable this client (غیرفعالسازی این گیرنده): تیکنخورده رهایش کنید

- Server mode (حالت سرور): Peer to Peer (SSL/TLS)

- Protocol (پروتکل): UDP on IPv4 only

- Device mode (حالت دستگاه): tun – Layer 3 Tunnel Mode

- Interface (رابط): WAN

- Local port (درگاه محلی): فیلد را خالی بگذارید.

- Server host or address (میزبان یا آدرس سرور): آدرس سرور VPN انتخابی را تایپ کنید (میتوانید آن را در فیلد نام دامنه پیکربندیهایOpenVPN که قبلا ساختهاید پیدا کنید)

- Server port (درگاه سرور): 1197

- Proxy host or address (میزبان یا آدرس پروکسی): فیلد را خالی بگذارید.

- Proxy port (درگاه پروکسی): خالی بگذارید.

- Proxy Authentication (احراز هویت پروکسی): هیچکدام

- Description (توضیحات): میتوانید فیلد را خالی بگذارید.

در User Authentication Settings (تنظیمات احراز هویت کاربر) نیاز به تغییر چیزی ندارید.

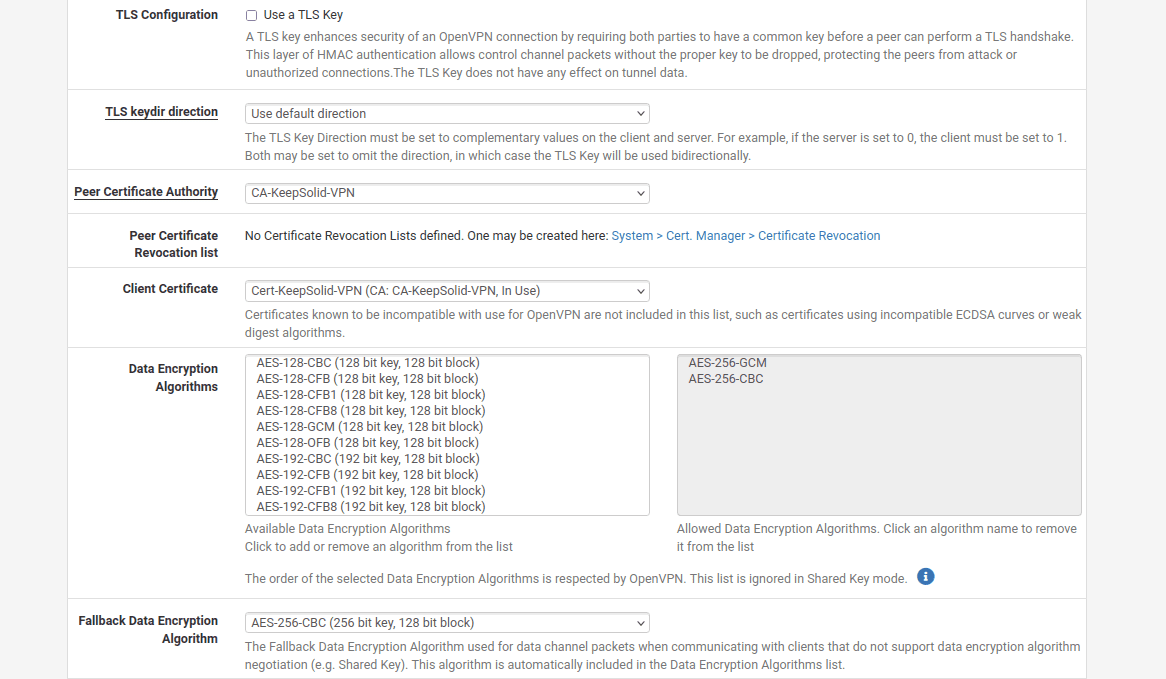

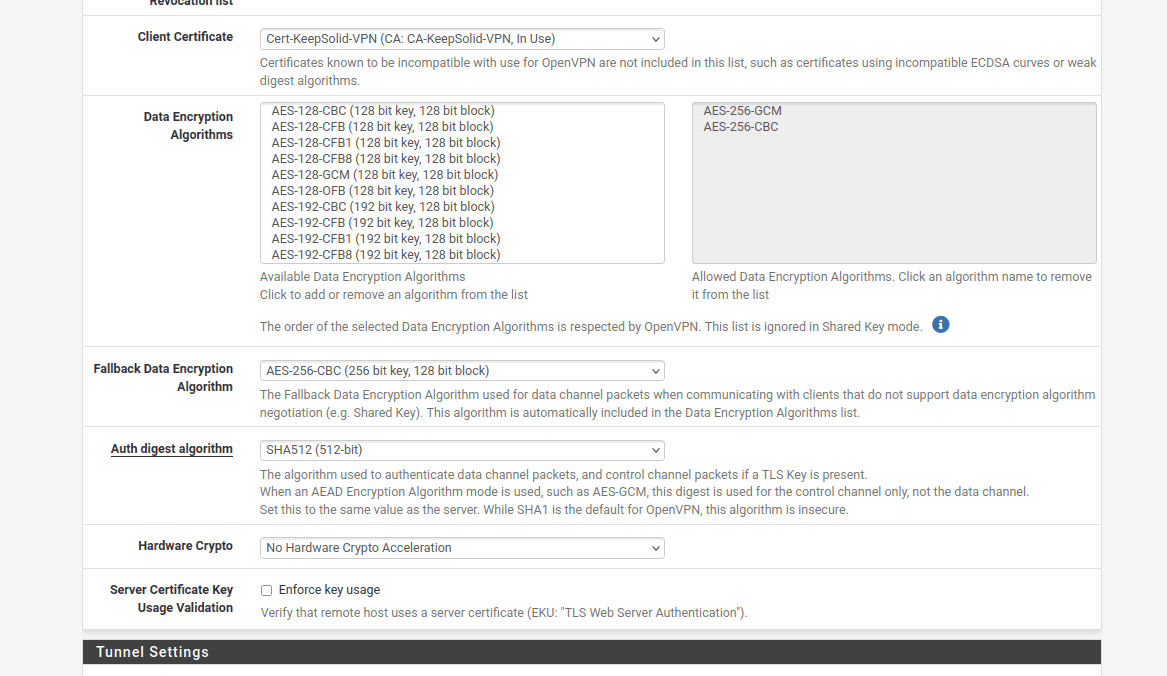

۹. سپس به Cryptographic Settings (تنظیمات رمزنگاری) بروید و این بخش را به روش زیر تکمیل کنید:

- Use a TLS Key (استفاده از کلید TLS): تیکنخورده رهایش کنید

- Peer Certificate Authority (مرجع گواهی همتا): گواهی VPN Unlimited که قبلا افزودید را انتخاب کنید

- Client Certificate (گواهیِ گیرنده): در لیست کشویی گواهیِ VPN Unlimited را انتخاب کنید

- Encryption Algorithm (الگوریتم رمزنگاری): گزینه AES-256-CBC را انتخاب کنید (کلیدِ 256 بیتی، بلاکِ 128 بیتی)

- Enable NCP (فعالسازی NCP): این گزینه را تیک بزنید

- NCP Algorithms (الگوریتمهای NCP): لیست الگوریتمهای رمزگذاری NCP موجود را بررسی کنید و AES-256-GCM را بیابید. روی آن کلیک کرده تا به لیست الگوریتمهای مجاز NCP در سمت راست اضافهاش کنید.

- Auth digest algorithm: SHA512 را انتخاب کنید (512-bit)

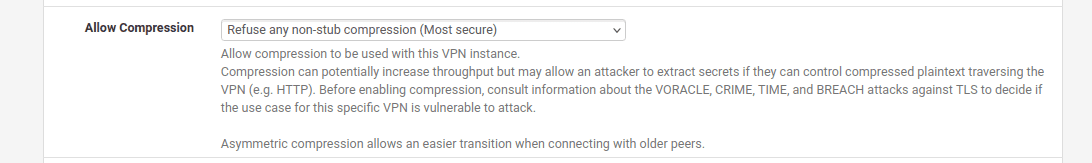

۱۰در Tunnel Settings سرویسگیرنده pfSense VPN، به بخش Allow Compression بروید و گزینه “Refuse any non-stub compression (Most secure)“ را انتخاب کنید تا فشردهسازی غیرفعال شود.

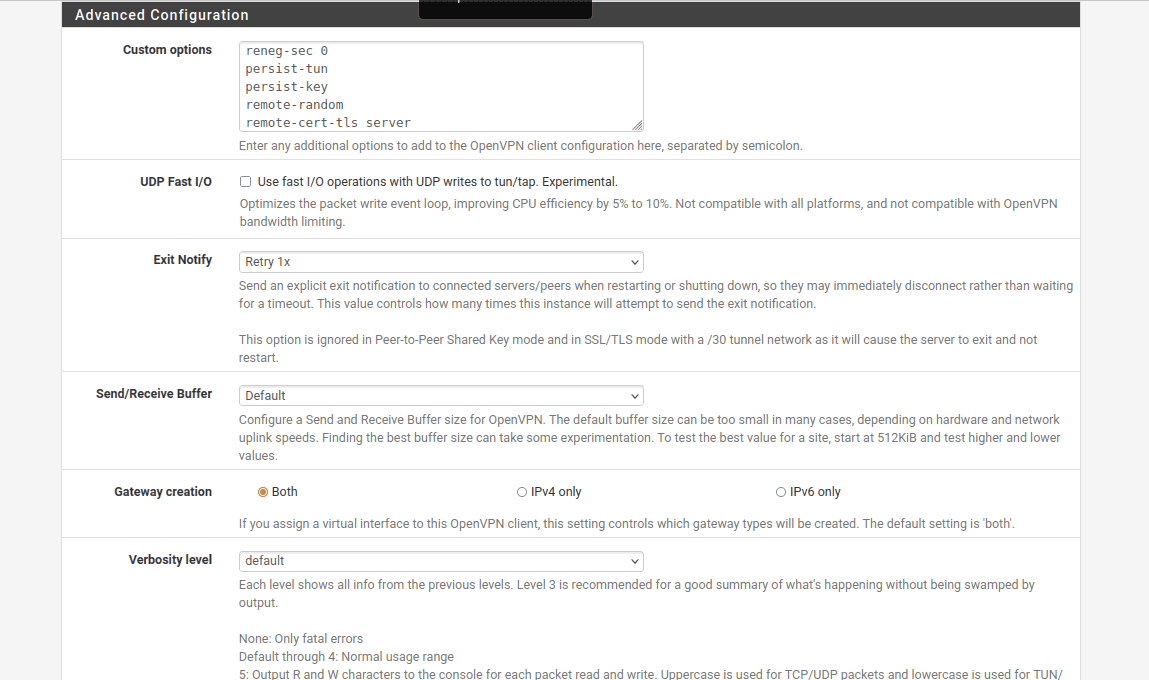

۱۱. به بخش Advanced Configuration (پیکربندی پیشرفته) بروید و دادههای زیر را در فیلد Custom options (گزینههای سفارشی) وارد کنید:

reneg-sec 0;

persist-tun;

persist-key;

remote-random;

remote-cert-tls server;

route-metric 1;

۱۲. پس از پر کردن فیلدها، روی Save (ذخیره) در پایین صفحه کلیک کنید.

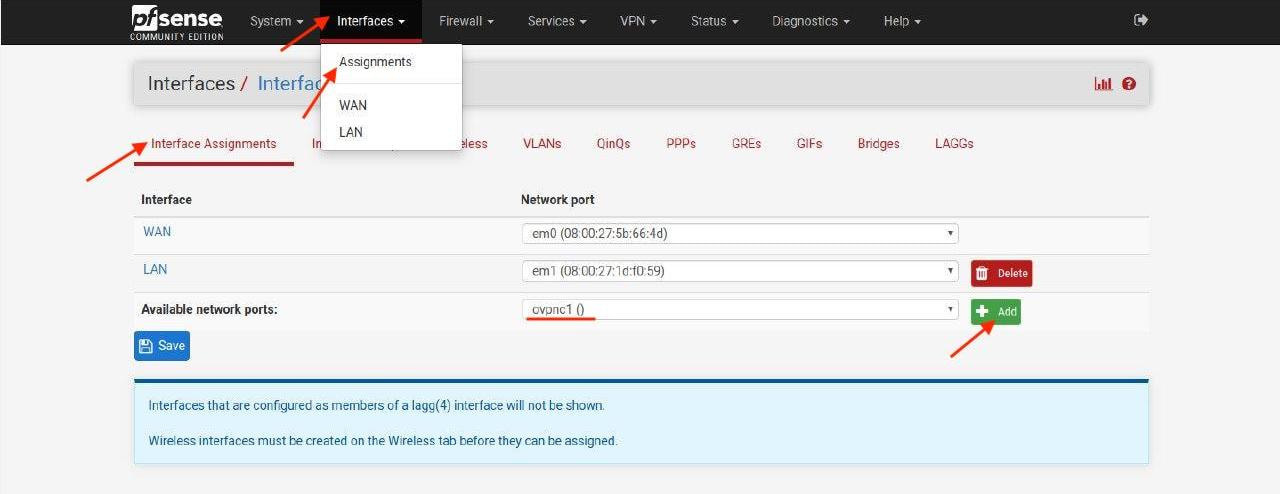

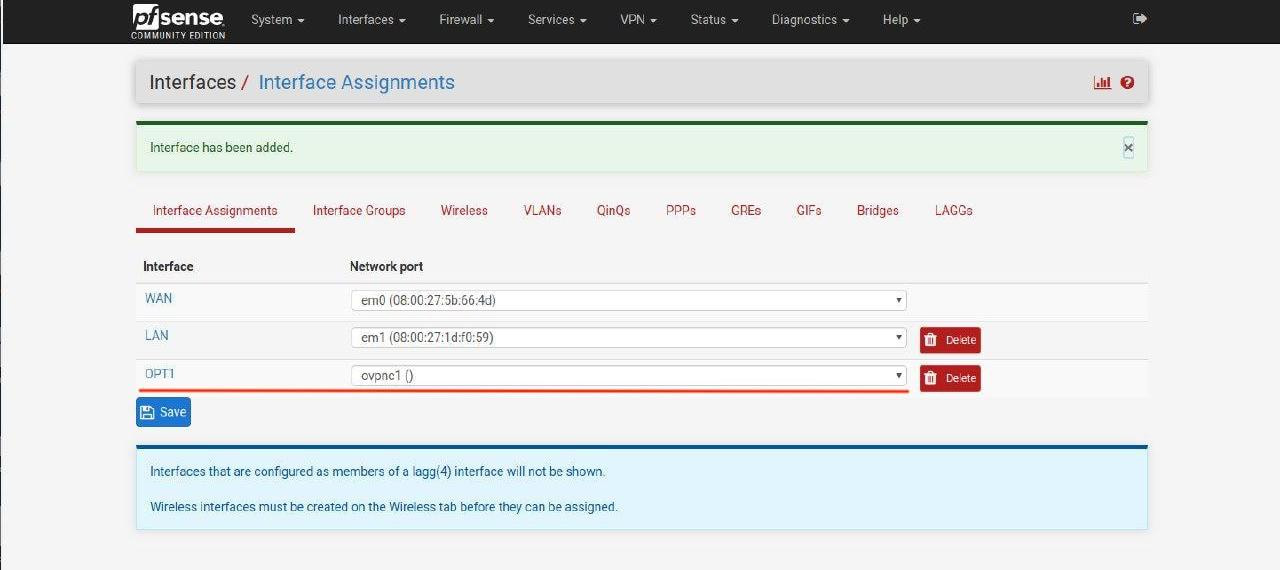

۱۳. بروید به Interfaces (رابطٰها) > Assignments (تخصیصها) و روی Add (افزودن) کلیک کنید.

نام درگاه شبکه به احتمال زیاد ovpnc1 نامگذاری خواهد شد. لطفا مطمئن شوید که رابط جدید به عنوان ovpnc1 انتخاب شده است (بسته به آنکه شما رابطهای دیگر ovpn داشته باشید، ممکن است ovpnc2، ovpnc3 و غیره باشد).

۱۴. پس از پایان روی Save (ذخیره) کلیک کنید.

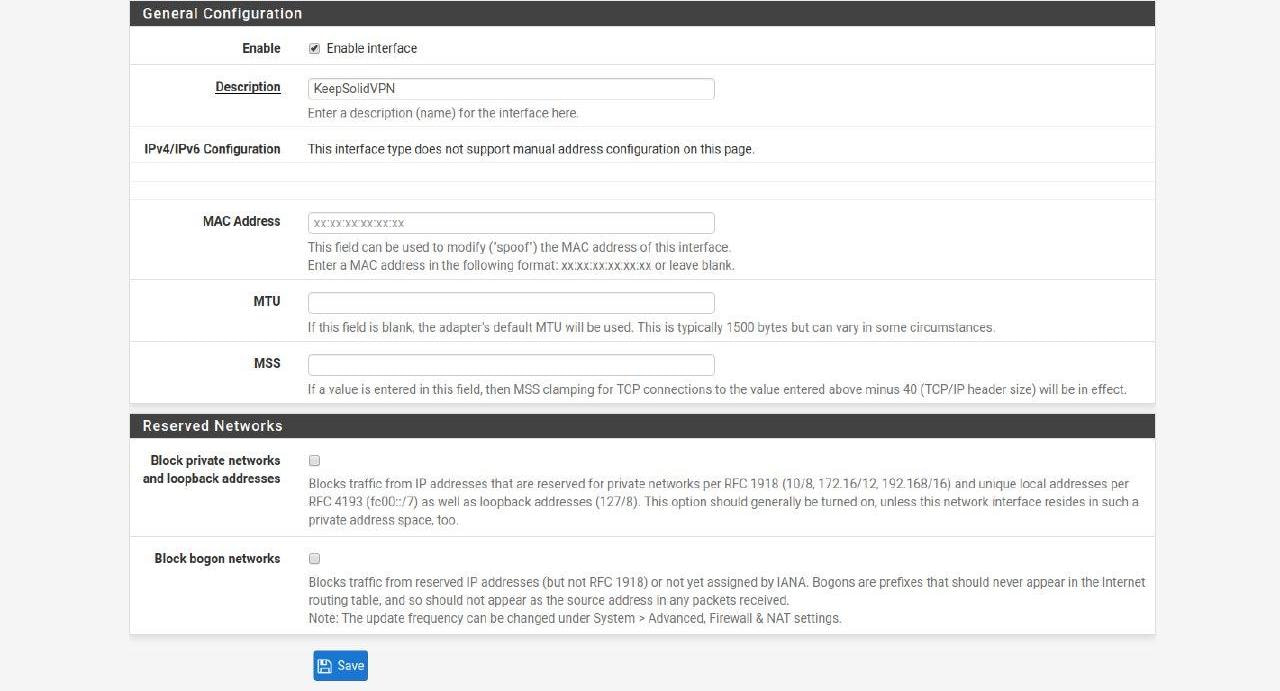

۱۵. بروید به Interfaces (رابطٰها) > OPT1 (نام رابط کاربری جدیدتان از گام قبلی).

فیلدها را همانند زیر تکمیل کنید: همانطور که میبینید، بیشترشان باید خالی باقی بمانند.

- Enable (فعالسازی): در کادر کنار Enable interface (فعالسازی رابط) تیک بزنید

- Description (توضیحات): یک نام بهدلخواه خود وارد کنید، برای مثال KeepSolid-VPN

۱۶. هیچ تغییر دیگری لازم نیست. روی Save (ذخیره) و Apply Changes (اعمال تغییرات) کلیک کنید.

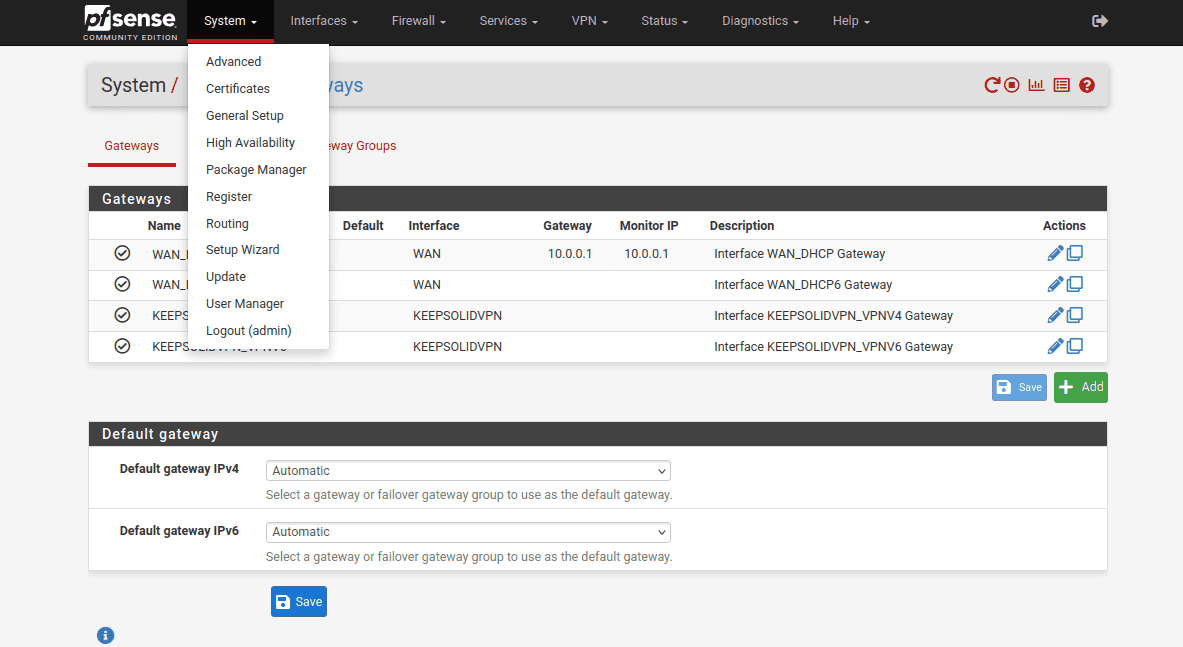

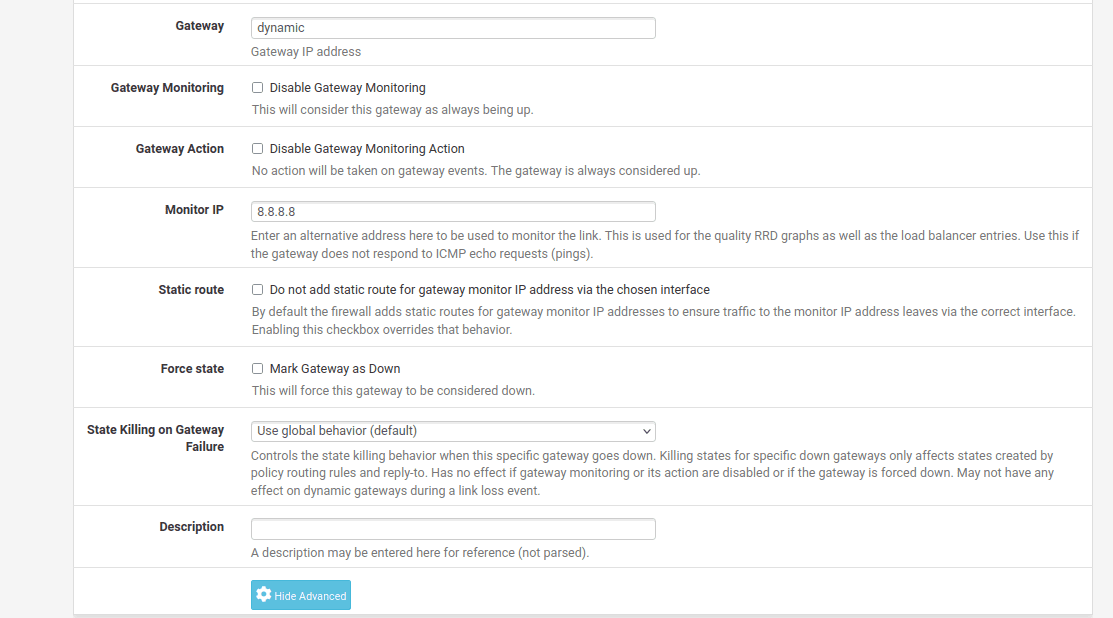

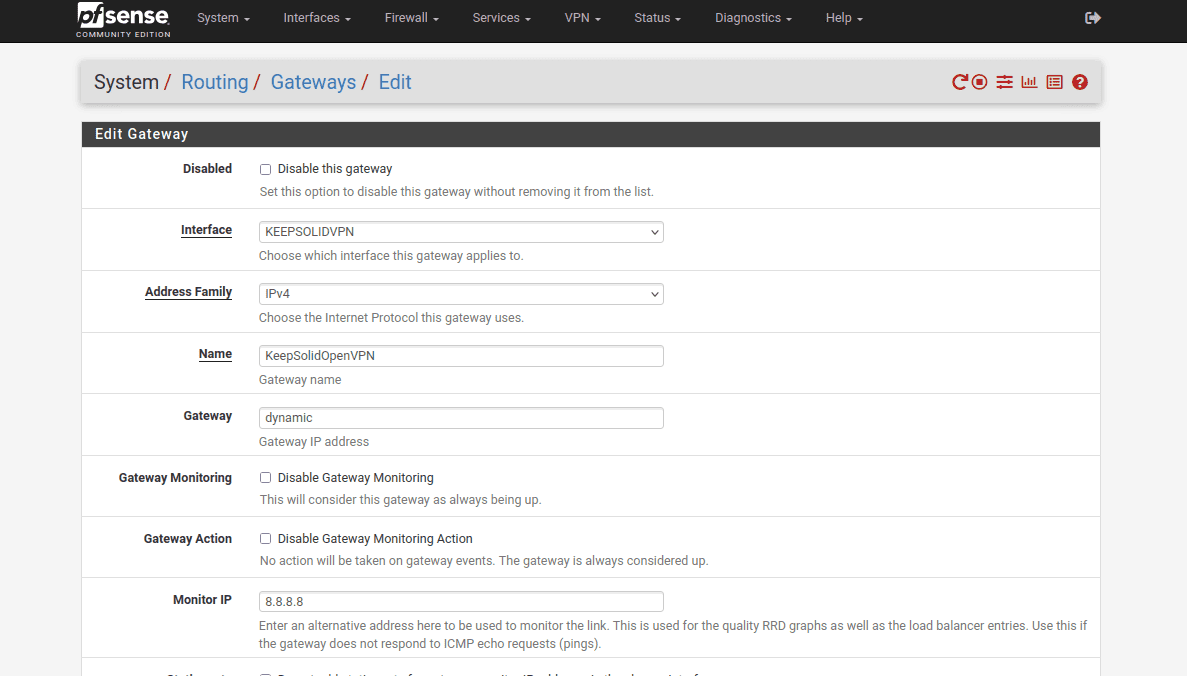

۱۷. بروید به System (سیستم) > Routing (مسیریابی) و روی Add (افزودن) کلیک کنید.

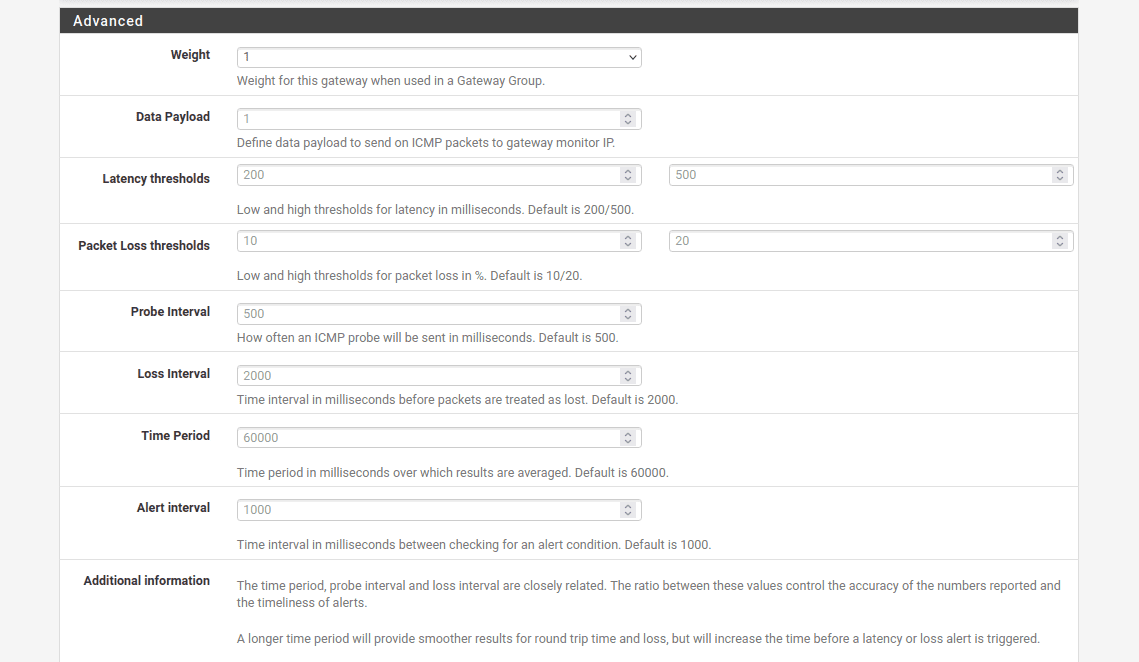

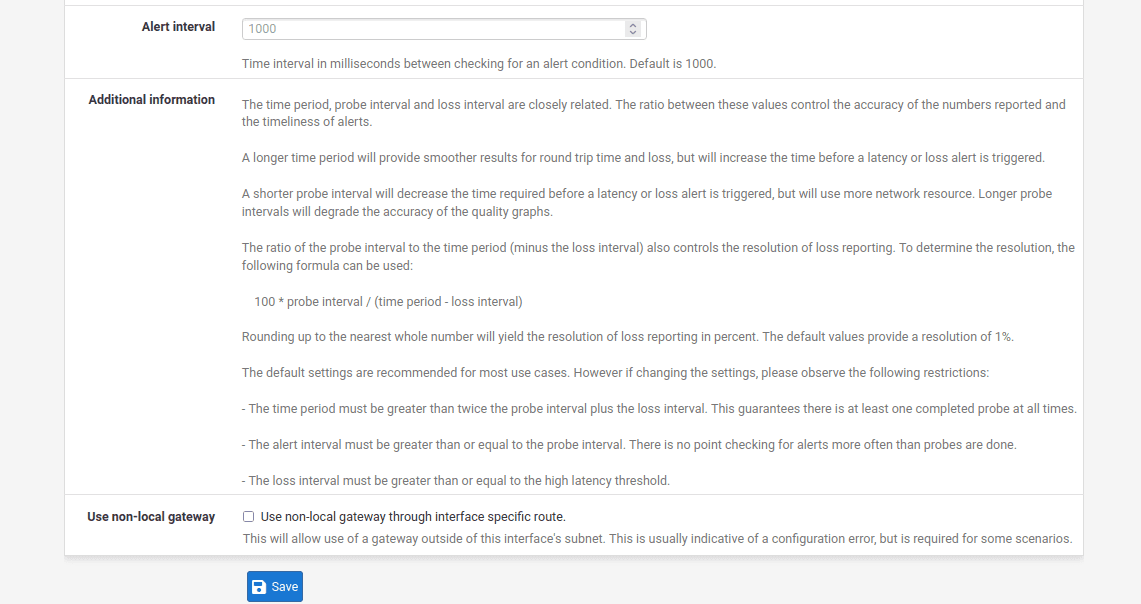

۱۸. فیلدهای دروازه pfSense VPN را همانطور که در زیر نشان داده شده تکمیل، و روی Save (ذخیره) و Apply Changes (اعمال تغییرات) کلیک کنید.

همانطور که میبینید، بیشتر فیلدها پیشفرض یا خالی باقی ماندهاند.

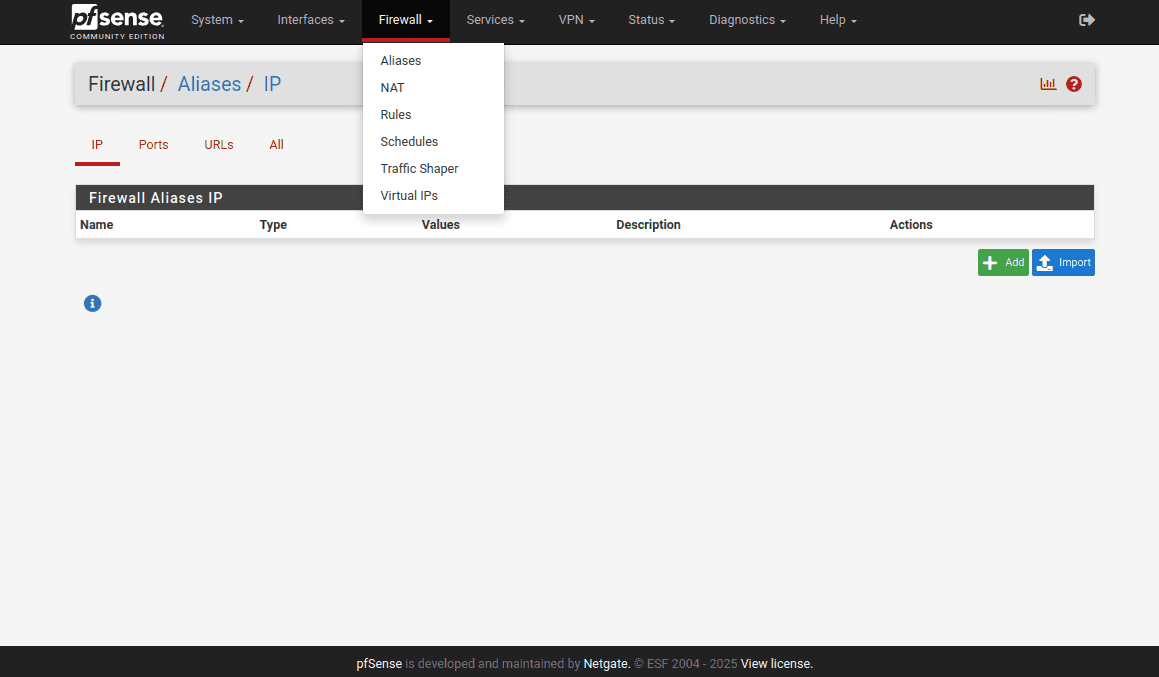

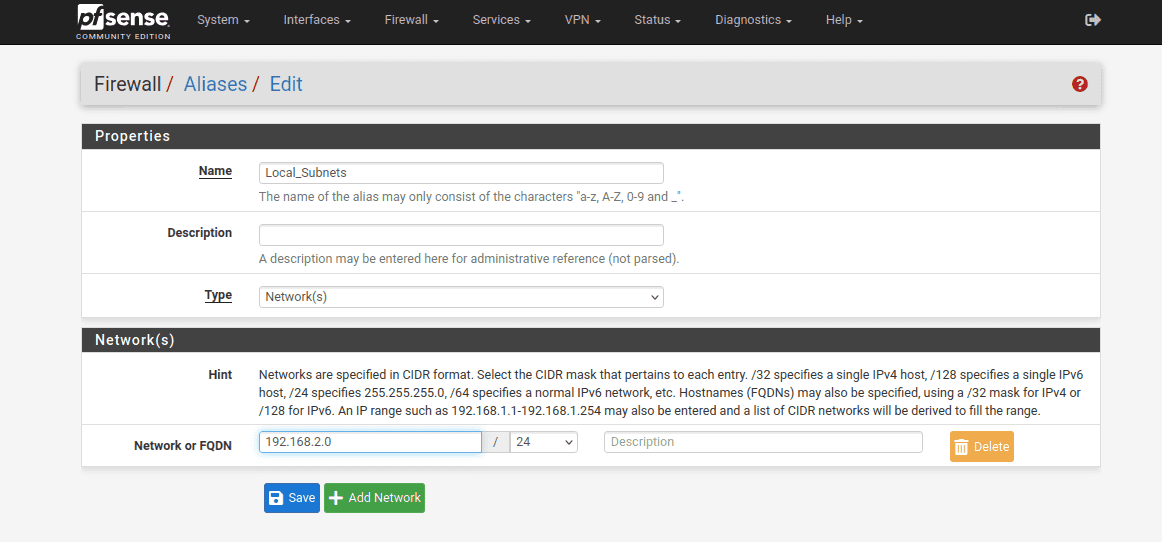

۱۹. بروید به Firewall (فایروال) > Aliases (نامهای مستعار) > IP و روی Add (افزودن) کلیک کنید.

۲۰. فیلدها را همانند زیر تکمیل کنید:

۲۱. پس از پایان، روی Save (ذخیره) و Apply Changes (اعمال تغییرات) کلیک کنید.

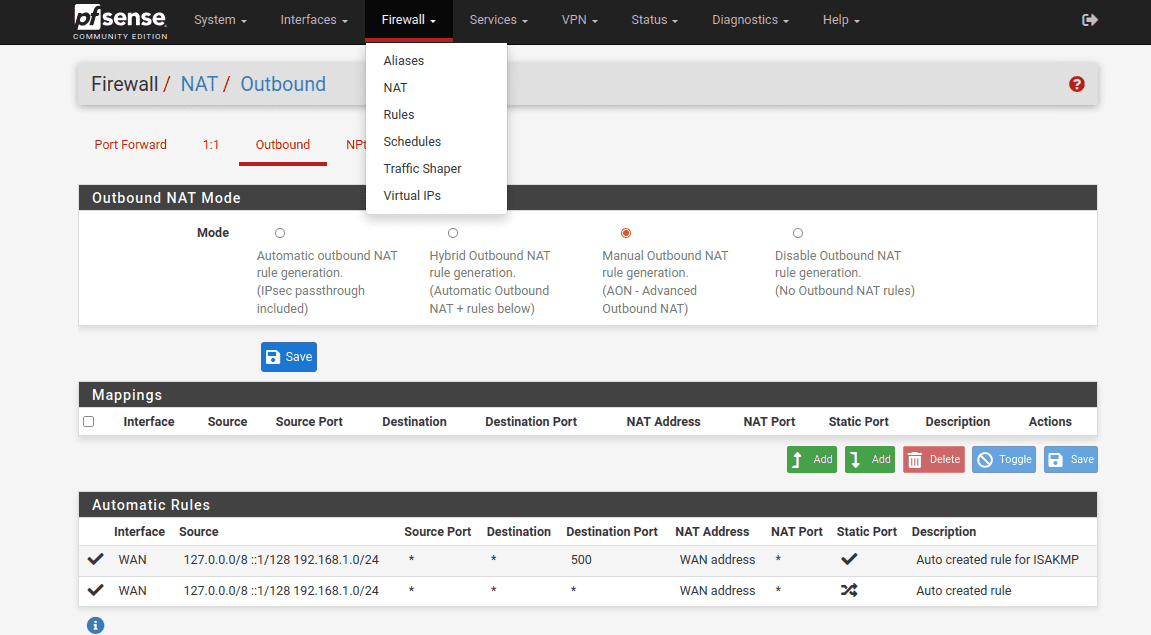

۲۲. سپس، به Firewall (فایروال) > NAT (نَت) > Outbound (خروجی) بروید.

۲۳. Mode (حالت) را Manual (دستی) قرار داده و روی Save (ذخیره) و Apply Settings (اعمال تغییرات) کلیک کنید.

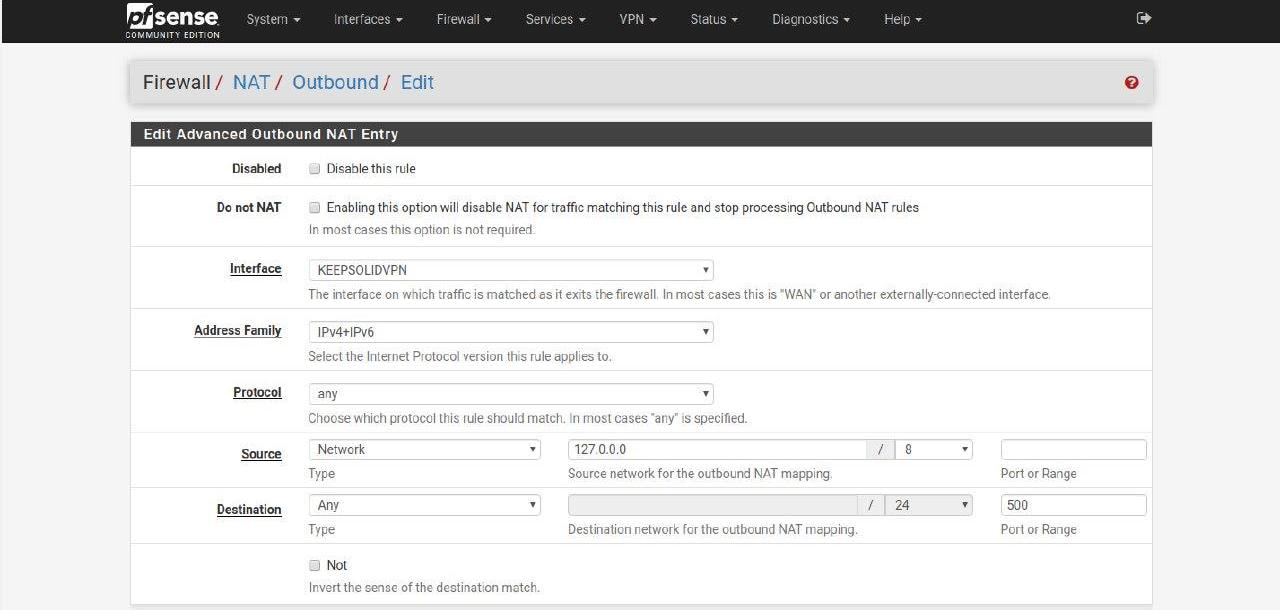

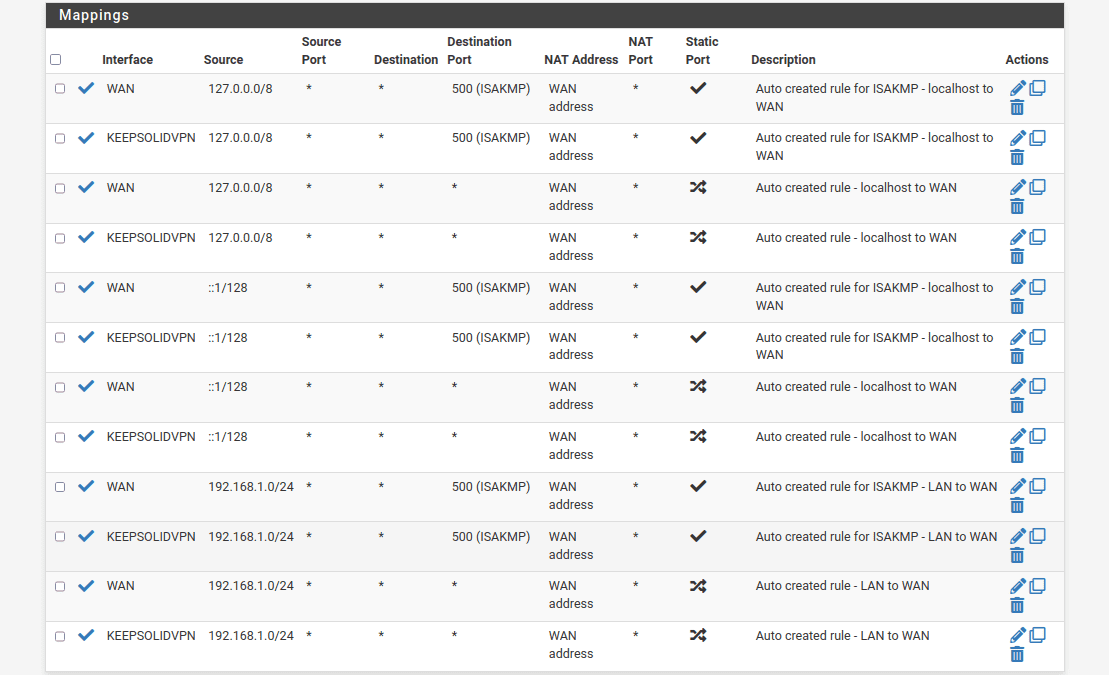

۲۴. پس از آن، باید از اتصالهای WAN خود کپی تهیه کنید.

روی

فهرست نقشه شما باید به صورت زیر باشد:

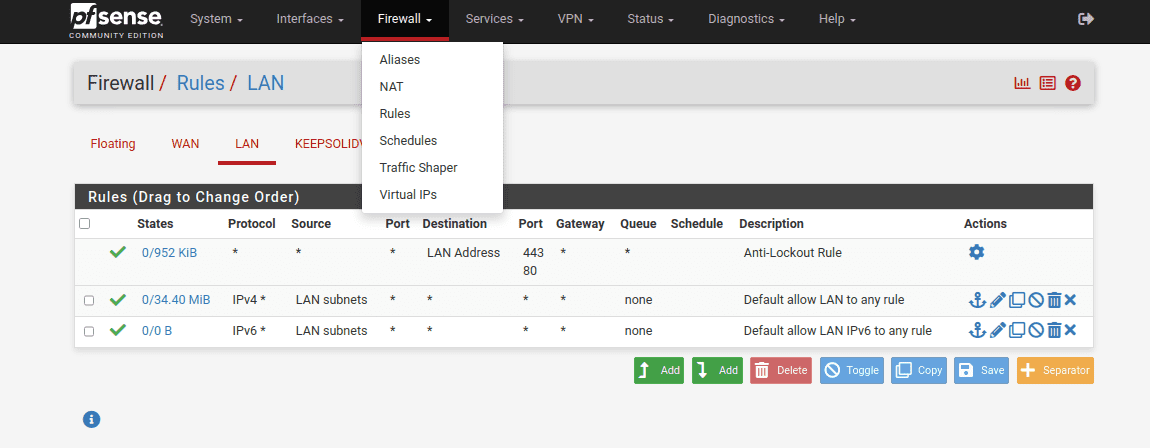

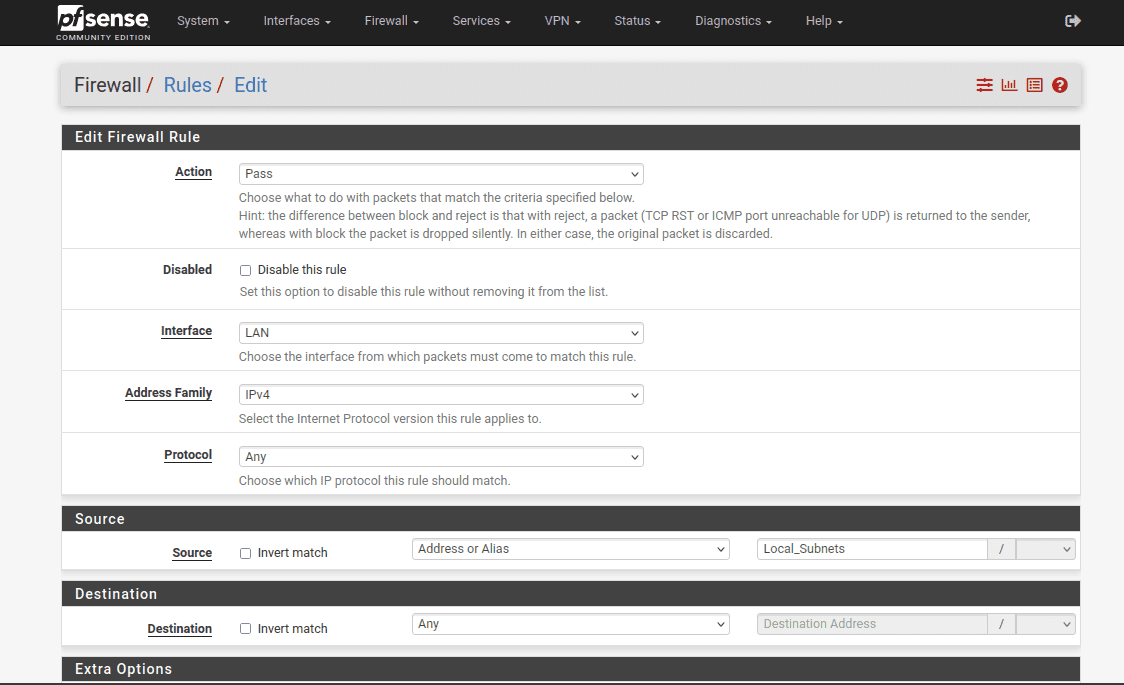

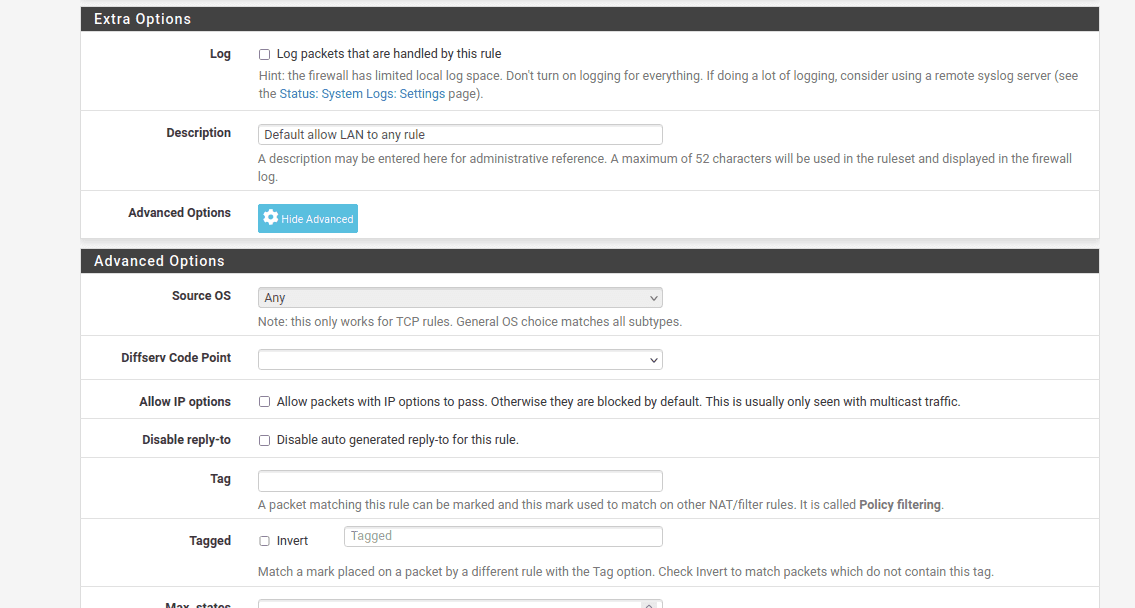

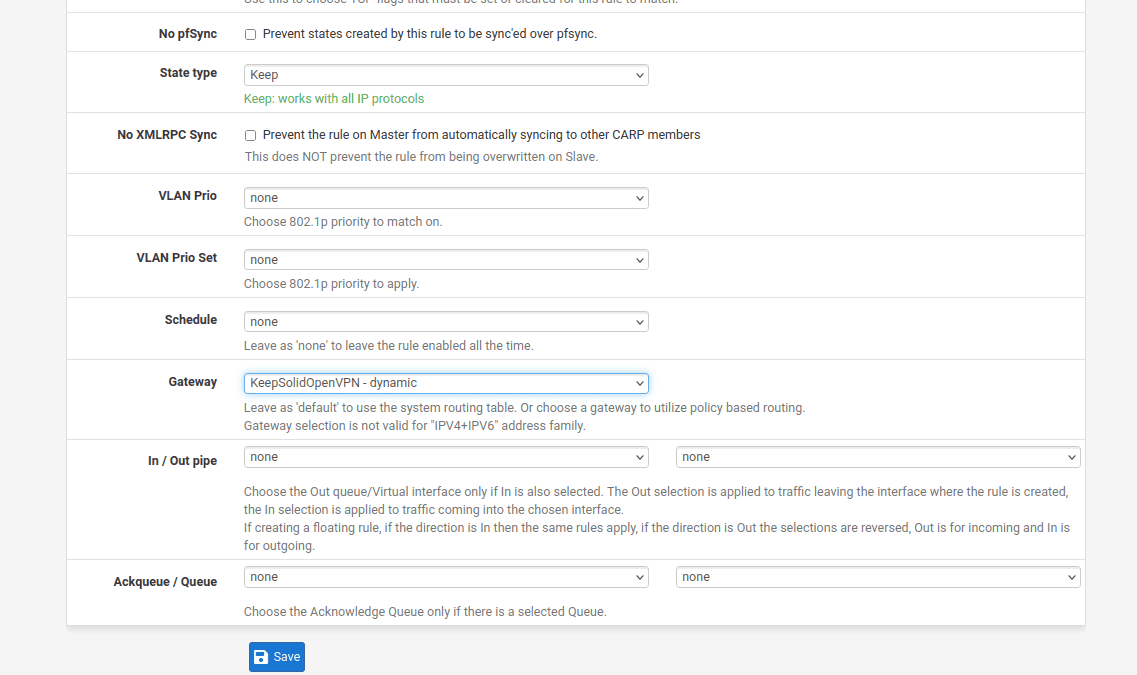

۲۵. بروید به Firewall (فایروال) > Rules (قانونها) > LAN روی Add (افزودن) کلیک کنید.

۲۶. فیلدها را همانطور که در تصاویر زیر نشان داده شده تکمیل کرده و روی Save (ذخیره) کلیک کنید. بیشتر فیلدها پیشفرض یا خالی باقی ماندهاند.

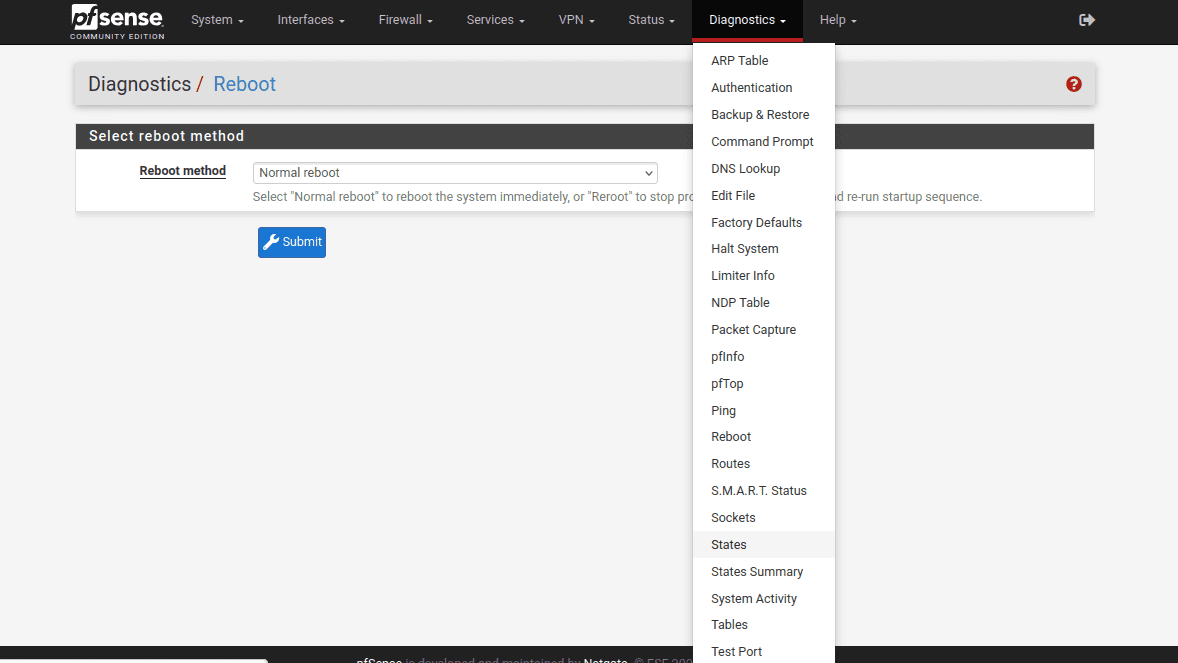

۲۷. به عنوان آخرین گام برای تکمیل پیکربندی pfSense VPN، به Dignostics (تشخیص) > Reboot (ریبوت) رفته و چند لحظه صبر کنید تا روتر pfSense شما ریاستارت شود.

تمام! شما راهاندازی VPN pfSense را تکمیل کردهاید و اکنون یک اتصال OpenVPN درحالاجرا روی روتر pfSense خود دارید. اگر به راهنمای پیکربندی VPN برای دستگاههای دیگر نیاز دارید، حتما صفحه راهنمای ما را بررسی کنید تا آن که نیاز دارید را بیابید. به کمک نياز داريد؟ در صورت تمایل با پشتیبانی مشتری ما تماس بگیرید، با کمال میل کمکتان خواهیم کرد!

«OpenVPN» یک علامت تجاری ثبتشده از شرکت OpenVPN میباشد.

همین حالا VPN Unlimited را دریافت کنید

VPN Unlimited را روی روتر pfSense خود راهاندازی کرده و همه دستگاههای متصل را ایمن سازید!