pfSenseOpenVPN 配置指南

适用于 VPN Unlimited 用户

想让 VPN 保护您的 pfSense 和所有连接的设备吗?使用我们的综合教程来配置 pfSense OpenVPN® 客户端。它将引导您完成在 pfSense 2.4.4 路由器上使用 OpenVPN 协议建立 VPN 连接的步骤。

要获取有关 OpenVPN 协议的更多信息,请查看我们的详细文章:什么是 OpenVPN 协议。

I. 为 pfSense 的 VPN 设置获取 OpenVPN 的配置

在设置 pfSense OpenVPN 之前,您需要在 用户主页 获取 OpenVPN 设置,并下载配置文件。为此,请按照我们的安装向导中的几个简单步骤操作。

II. 设置 pfSense OpenVPN 客户端

获取所有必要的 VPN 配置后,请仔细按照以下步骤操作。

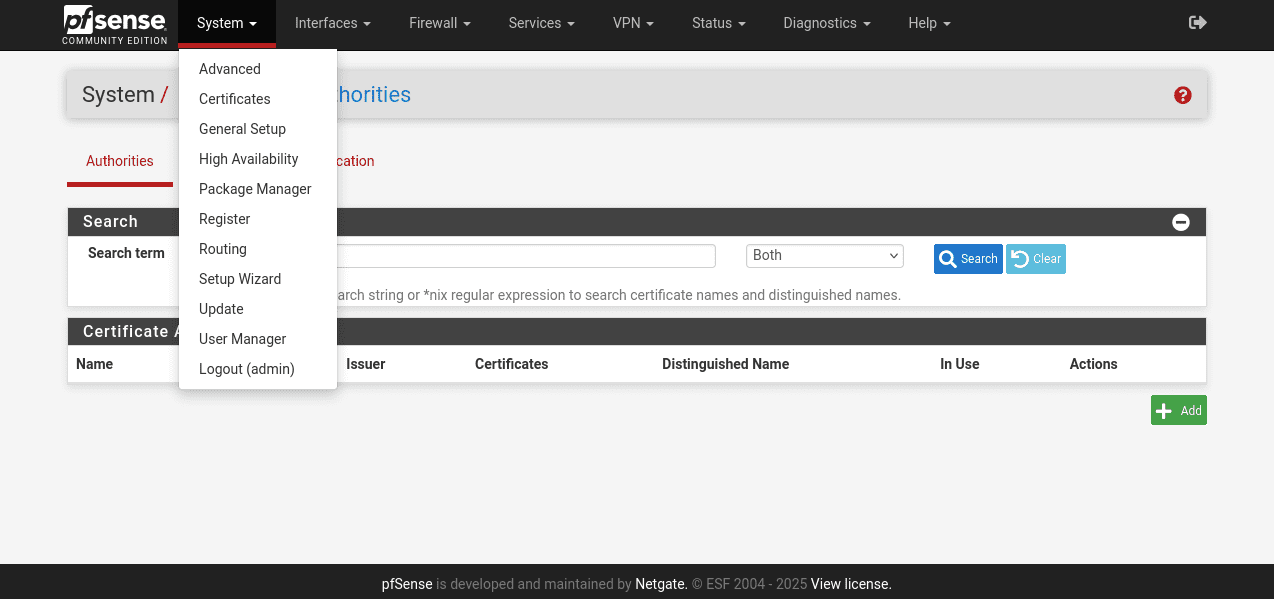

1. 打开您的 pfSense 路由器接口并导航到 System(系统)> Certificates(证书)> Authorities 并点击 Add(添加)。

如果您不知道如何访问您的路由器接口,请查看我们的说明:如何找到您的路由器 IP。

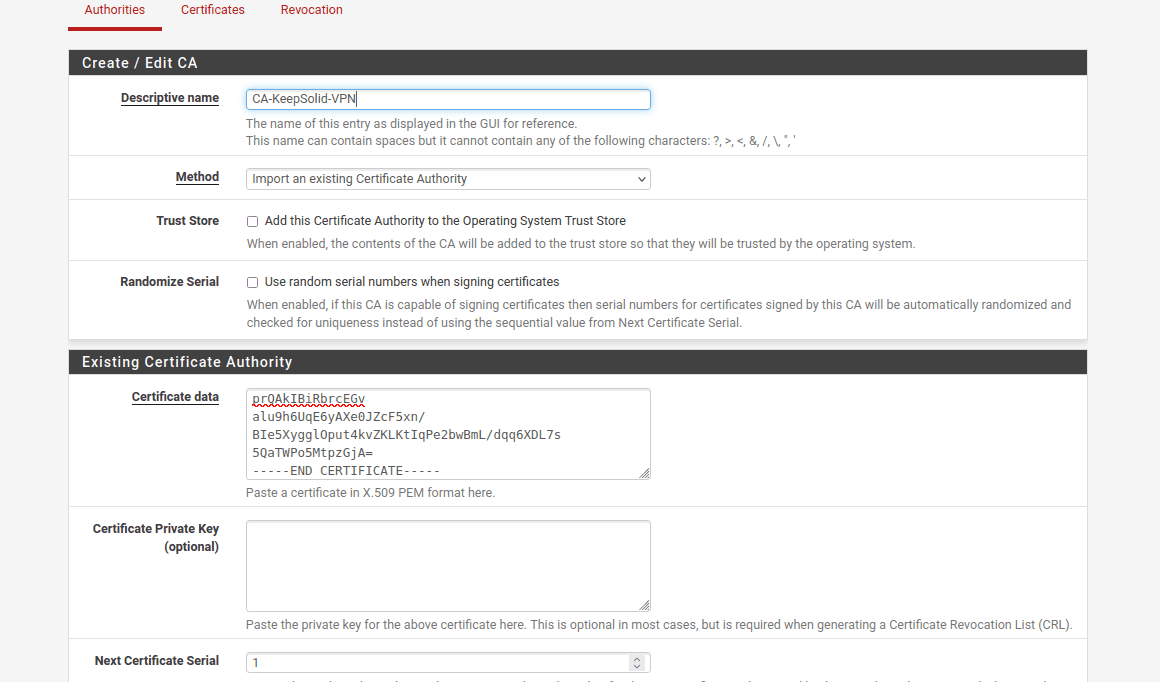

2.完成填写以下字段:

- Descriptive name(描述性名称):输入您选择的任意名称

- Method(方式):选择导入一个现有的证书颁发机构

- Certificate data(证书数据):粘贴配置文件中的文本,该文本显示在 <CA> 和 </CA> 之间,包括 BEGIN CERTIFICATE 和 END CERTIFICATE 之间的行

- Serial for next certificate(下一个证书的序列号):输入您选择的任意数字

3. 完成后,点击 Save(保存)。

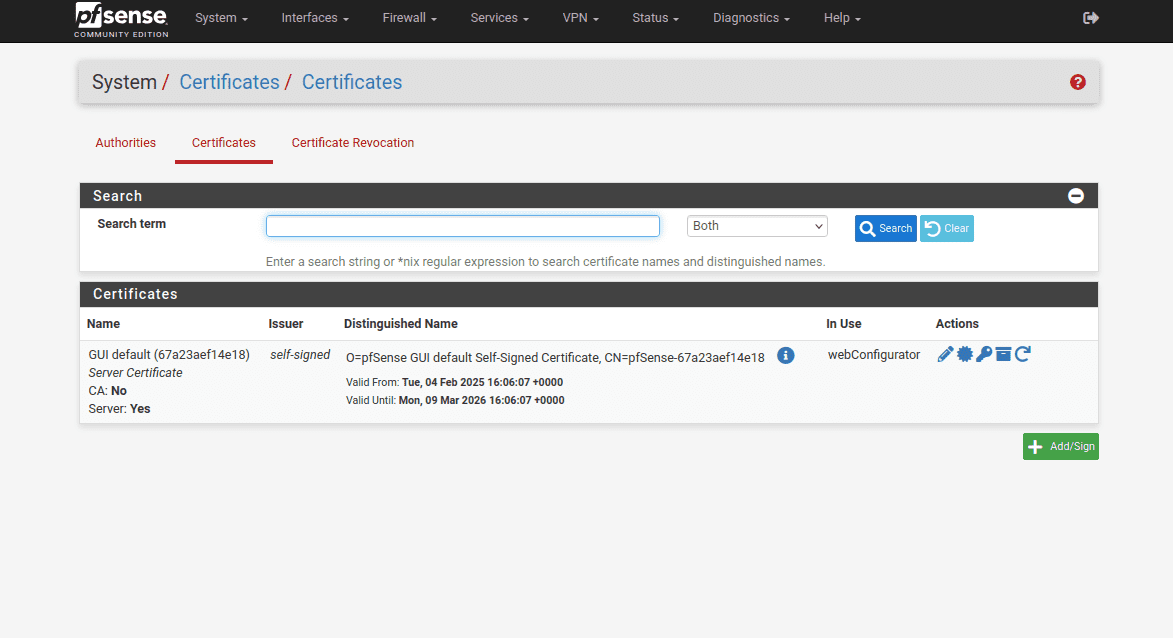

4. 前往 System(系统)> Certificates(证书)> Certificates(证书)并点击 Add(添加)。

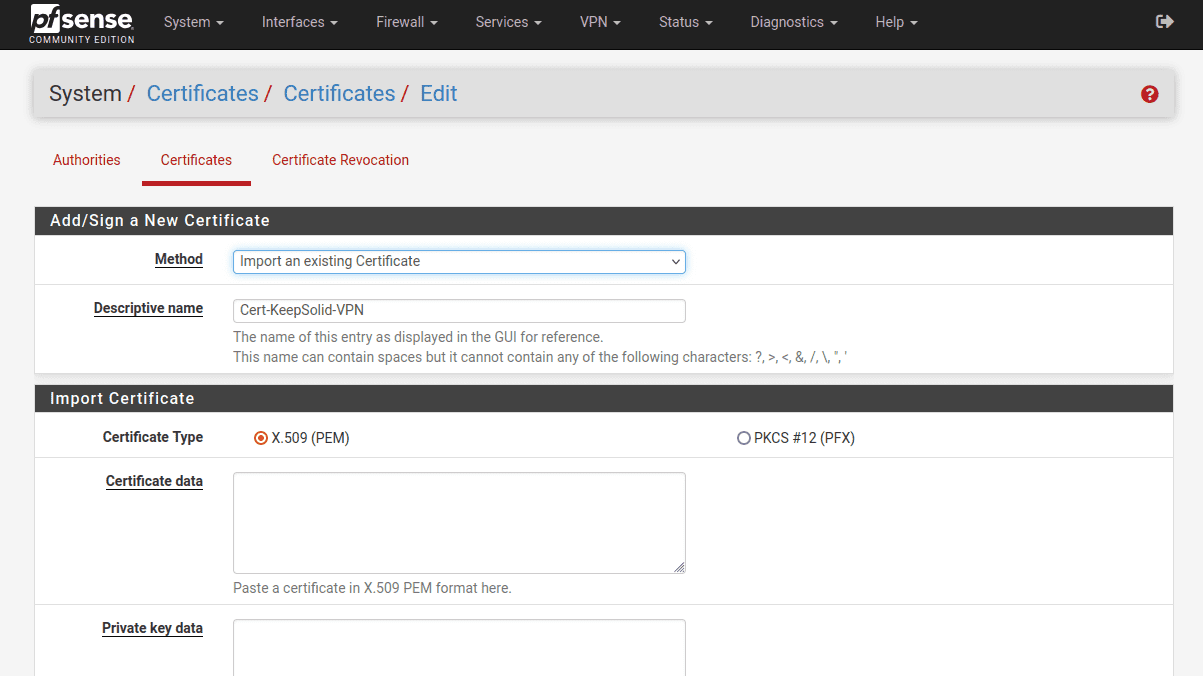

5. 按以下方式完成字段:

- Descriptive name(描述性名称):输入您选择的任意名称

- Method(方式):选择导入一个现有的证书颁发机构

- Certificate data(证书数据):粘贴配置文件中的文本,该文本显示在 <CERT> 和 </CERT> 之间,包括 BEGIN CERTIFICATE 和 END CERTIFICATE 之间的行

- Private key data(私钥数据):粘贴配置文件中的文本,该文本显示在 <KEY> 和 </KEY> 之间,包括 BEGINBEGIN PRIVATE KEY 和 ENDEND PRIVATE KEY 之间的行

6. 完成后,点击 Save(保存)。

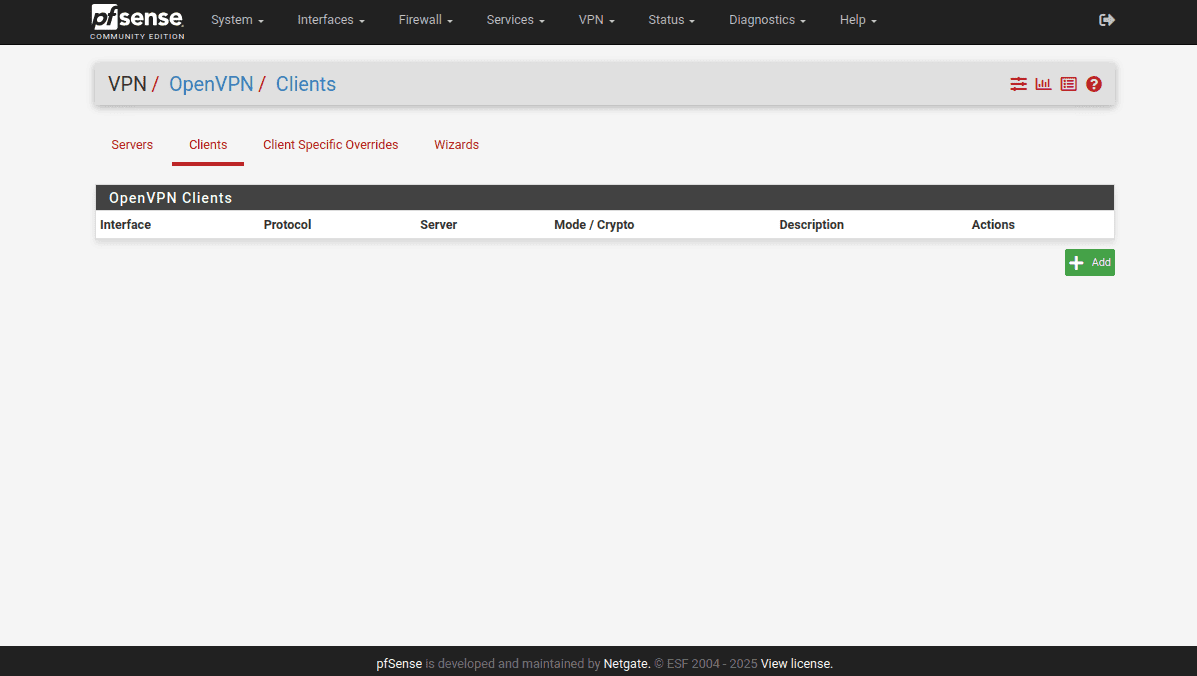

7. 前往 VPN > OpenVPN > Clients(客户端)并点击 Add(添加)。

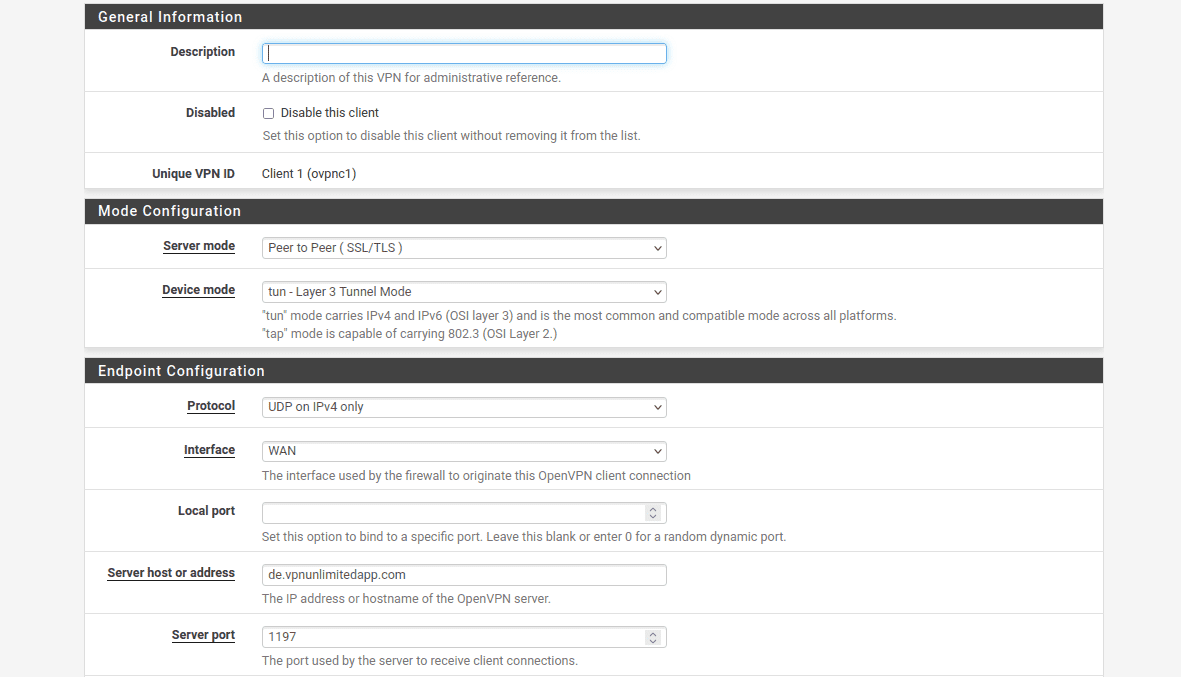

8. 完成 pfSense OpenVPN 客户端的 General Information(常规信息)部分,如下所示。如您所见,大部分的字段都保留为默认。

供您参考:如果您在较新版本的 pfSense 上遇到 DNS 问题,并且您的 OpenVPN 客户端无法正常工作,请确保在设置中指定 IP 地址(而不是域名)作为 Server host or address。这项操作可能是必要的,因为最近版本的 pfSense 中 DNS 实现的功能可能会导致 VPN 服务器名称解析出现问题。

- Disable this client(禁用这个客户端):不选中

- Server mode(服务器模式):Peer to Peer (SSL/TLS)

- Protocols(协议):UDP on IPv4 only

- Device mode(设备模式):tun – Layer 3 Tunnel Mode

- Interface(接口):WAN

- Local port(本地端口):将此段留空

- Server host or address(服务器主机或地址):键入所选的 VPN 服务器地址 (您可以在先前生成的 OpenVPN 配置的域名字段里找到它)

- Server port(服务器端口):1197

- Proxy host or address(代理主机或地址):将此段留空

- Proxy port(代理端口):留空

- Proxy Authentication(代理身份认证):None

- Description(描述):您可以将此段留空

您不需要在 User Authentication Settings(用户认证设置)中做任何更改。

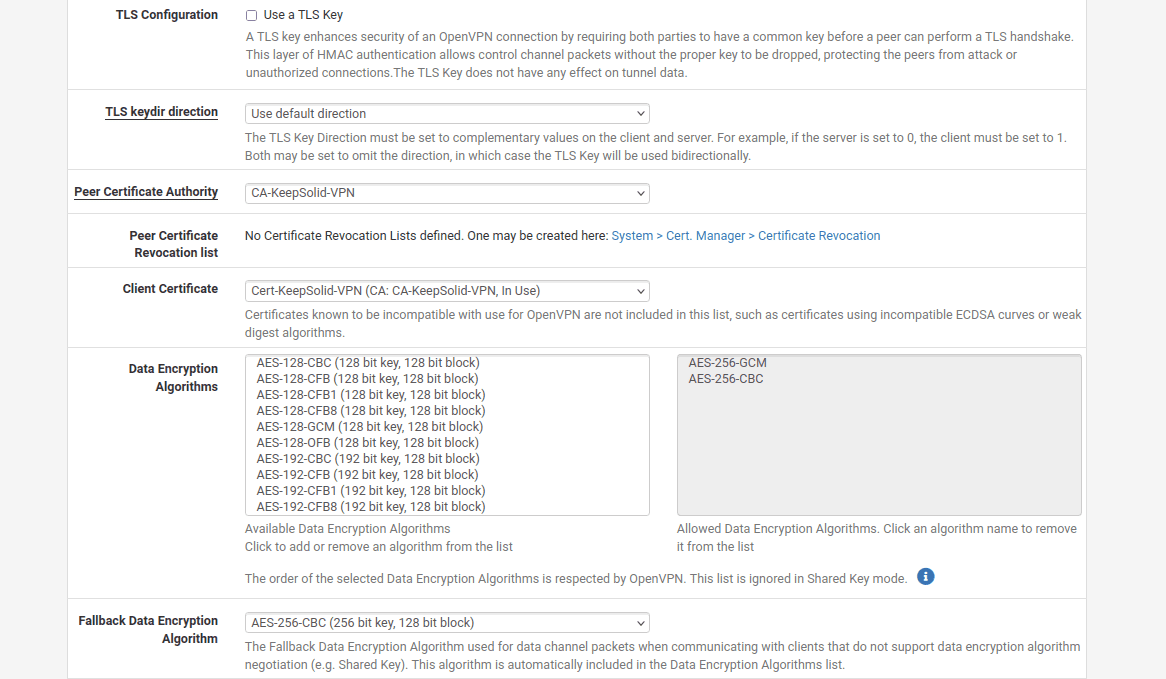

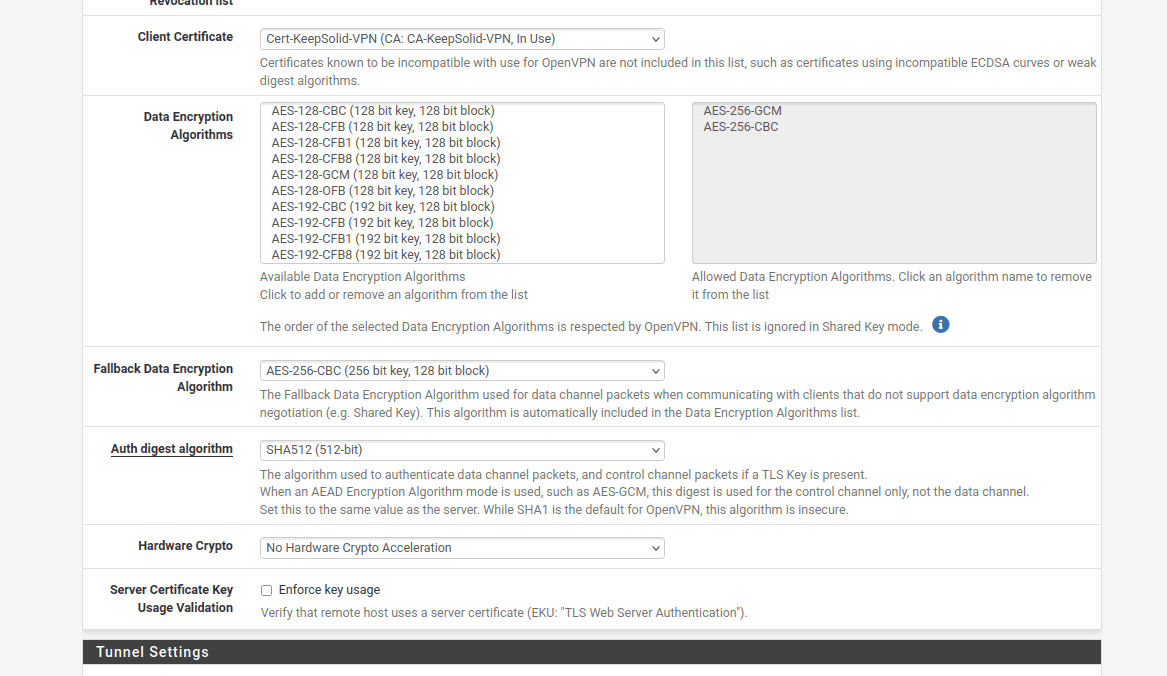

9. 然后,导航到 Cryptographic Settings(加密设置)并按以下方式完成填写:

- Use a TLS Key(使用一个 TLS 密钥):不选中

- Peer Certificate Authority(对等证书颁发机构):选择您之前添加的 VPN Unlimited 证书

- Client Certificate(客户端证书):在下拉列表中选择 VPN Unlimited 证书

- Encryption Algorithm(加密算法):选择 AES-256-CBC (256 bit key, 128 bit block)

- Enable NCP(启用 NCP):选中该选项

- NCP Algorithms(NCP 算法):滚动可用的 NCP Encryption Algorithms(NCP 加密算法)列表,找到 AES-256-GCM。单击以将其添加到右侧的 Allowed NCP Algorithms(允许的 NCP 算法)列表中

- Auth digest algorithm(认证摘要算法):选择 SHA512 (512-bit)

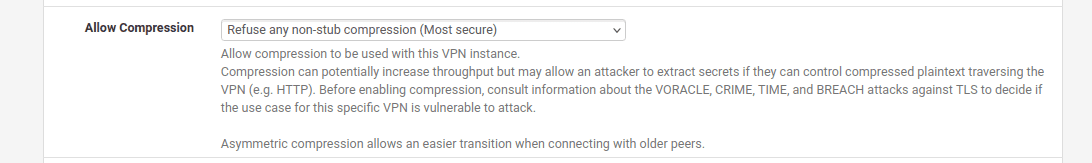

10. 在 pfSense VPN 客户端的 Tunnel Settings (隧道设置 )中,导航至 Allow Compression (允许压缩)并选择 “Refuse any non-stub compression (Most secure)”(拒绝任何非存根压缩(最安全)),以确保压缩被禁用。

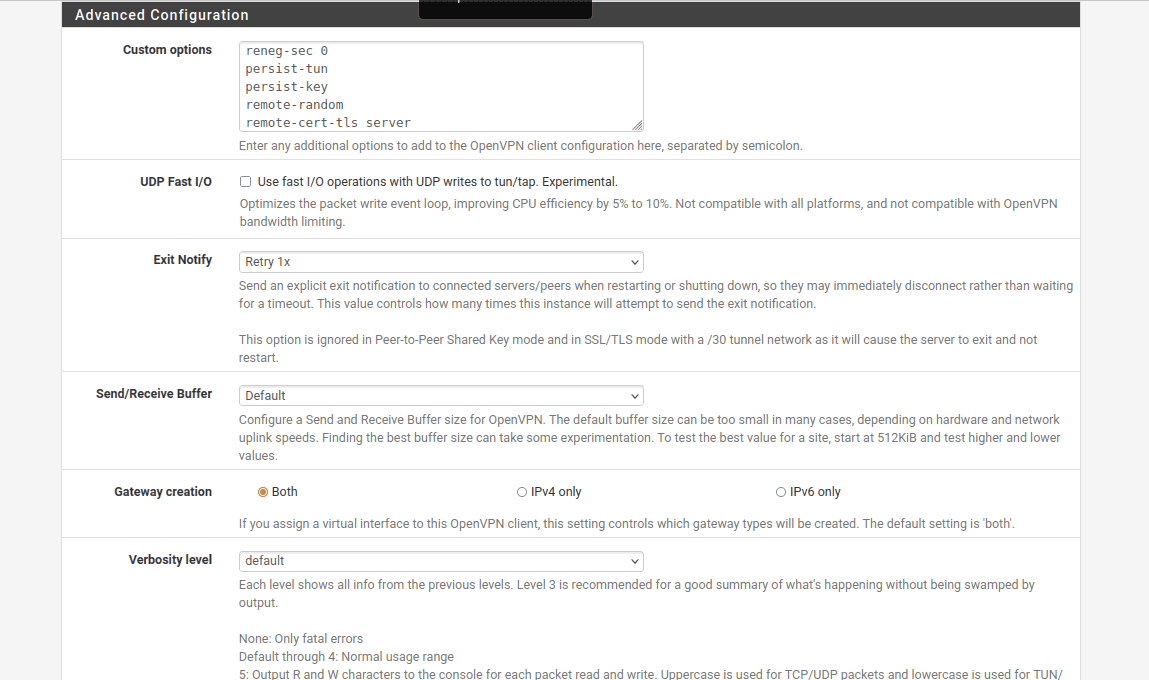

11. 导航至 Advanced Configuration(高级配置)部分,并在 Custom options(自定义选项)中输入以下数据:

reneg-sec 0;

persist-tun;

persist-key;

remote-random;

remote-cert-tls server;

route-metric 1;

12. 完成字段填写后,在页面底部点击 Save(保存)。

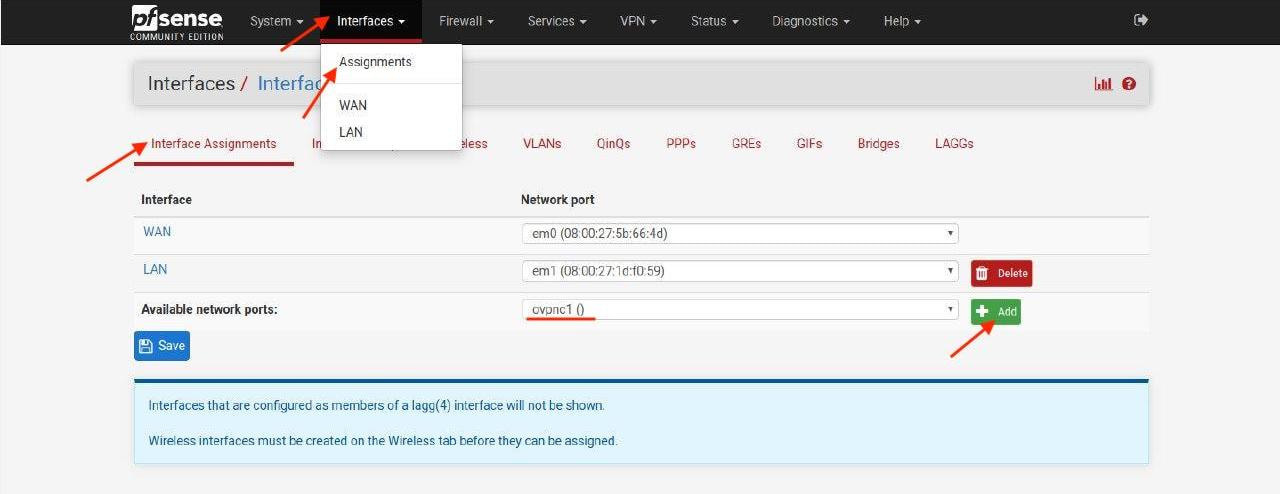

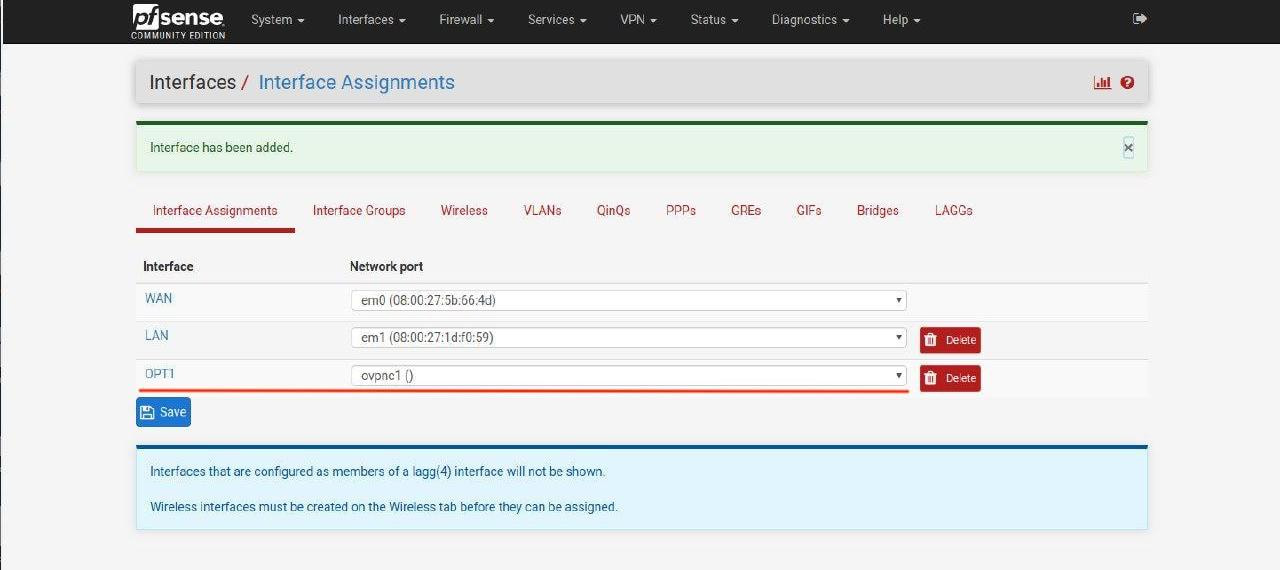

13. 前往 Interface(接口)> Clients(客户端)并点击 Add(添加)。

网络端口名称很可能被命名为 ovpnc1。请确保将新接口选择为 ovpnc1(有可能是 ovpnc2、ovpnc3 等,取决于您是否还有其他 ovpn 接口)。

14. 完成后,点击 Save(保存)。

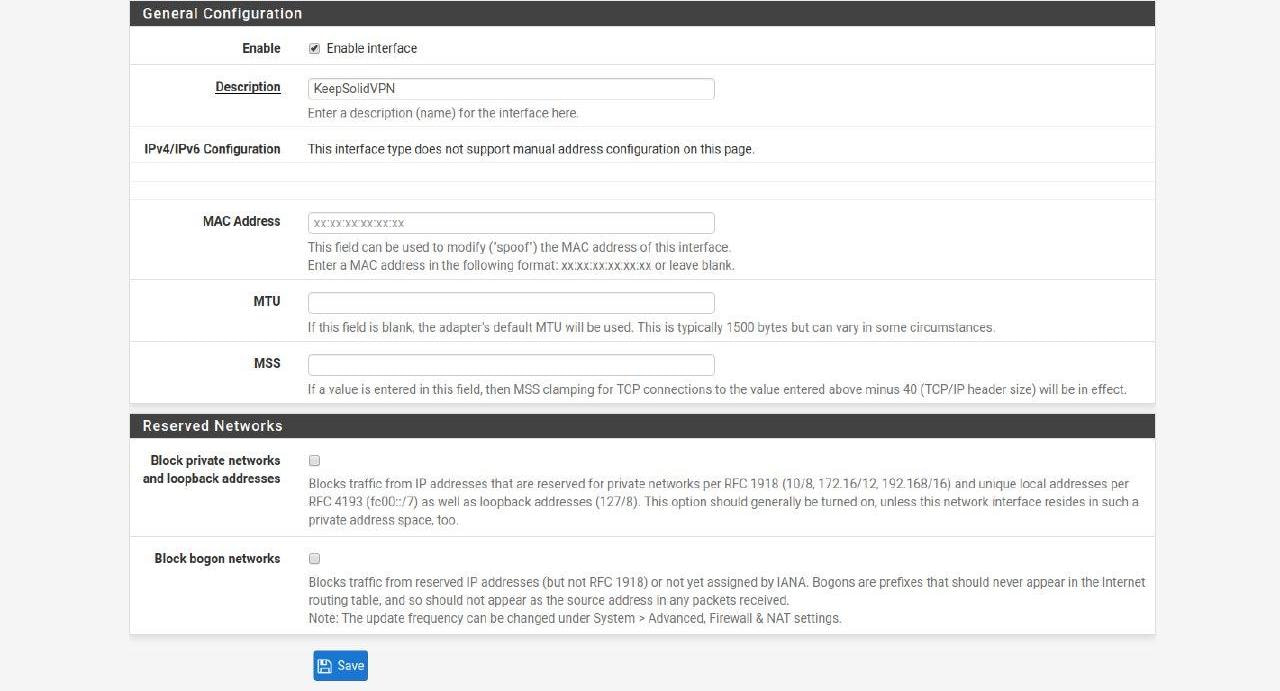

15. 前往 Interfaces(接口)> OPT1(上一步中的新接口名称)。

按以下内容填写字段:如您所见,大部分的字段都留空。

- Enable(启用):勾选 Enable interface(启用接口)复选框

- Description(描述):输入您选择的任意名称,如 KeepSolid-VPN

16. 无需其他更改。点击 Save(保存),然后 Apply Changes(应用更改)。

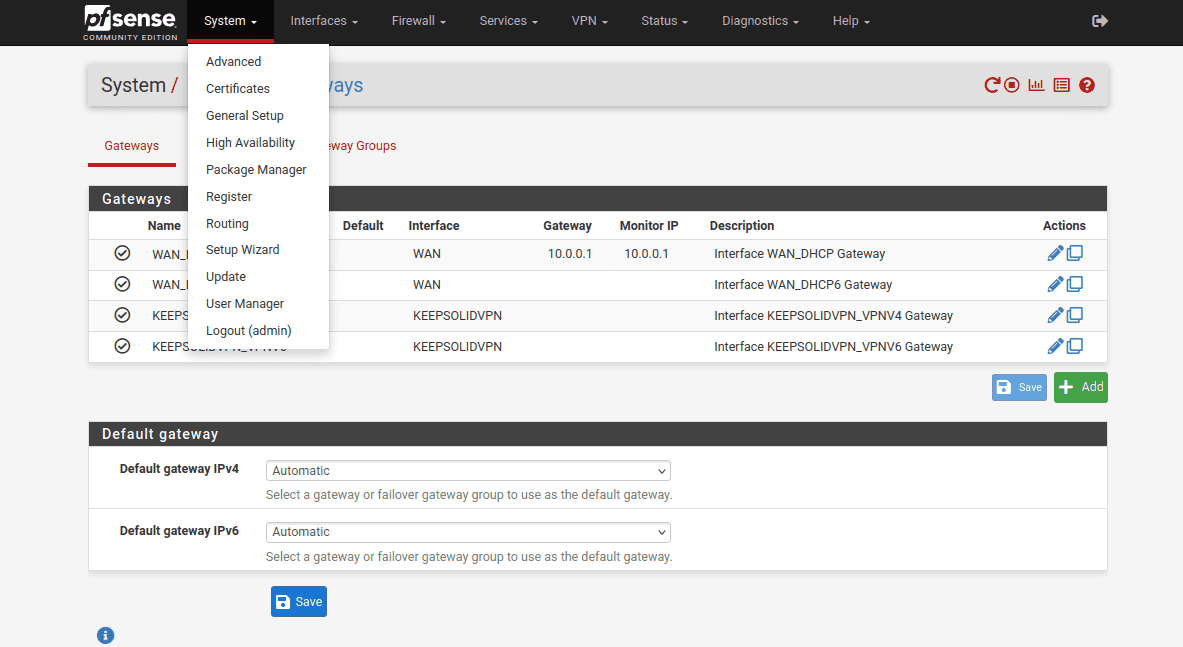

17. 前往 System(系统)> Routing(客户端)并点击 Add(添加)。

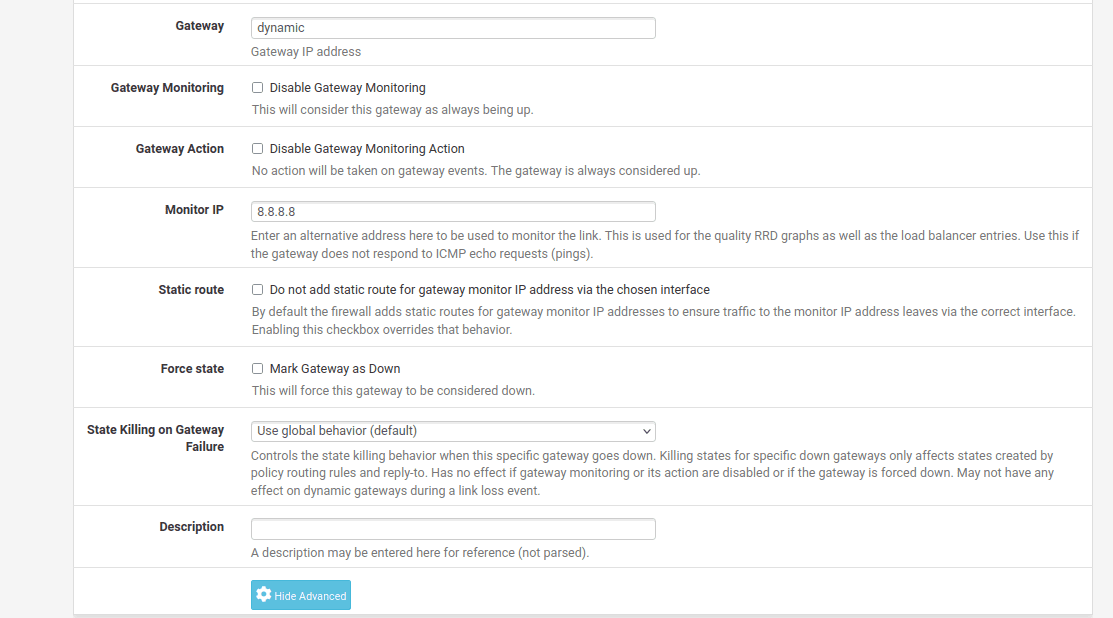

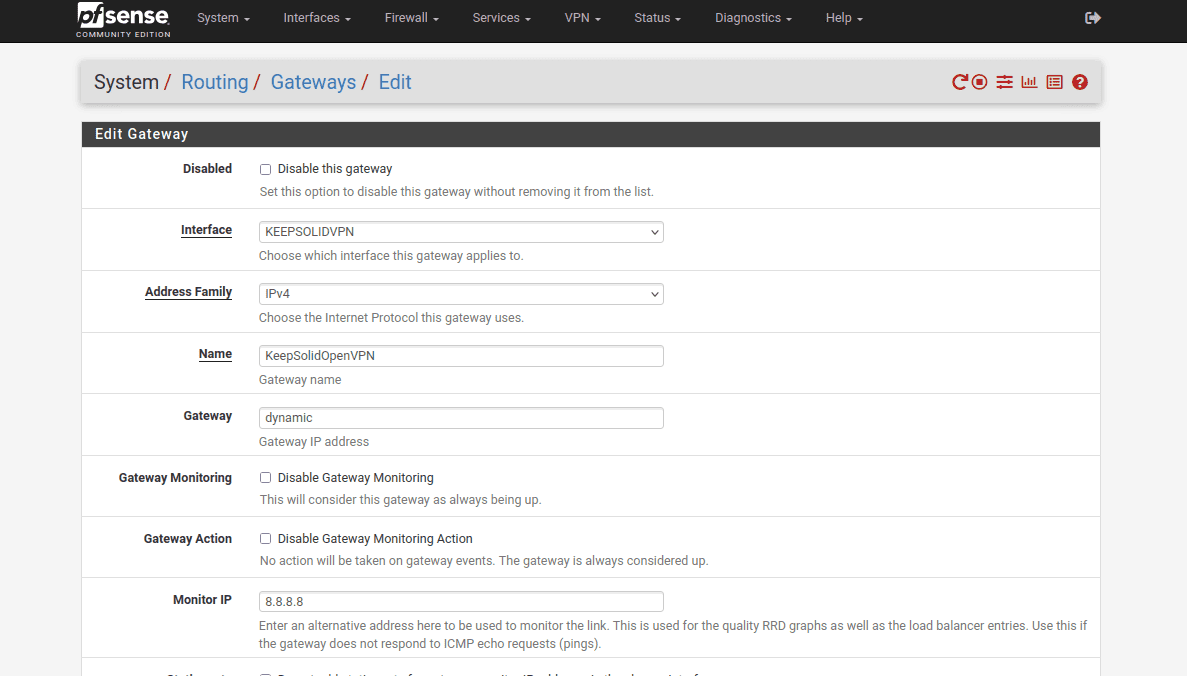

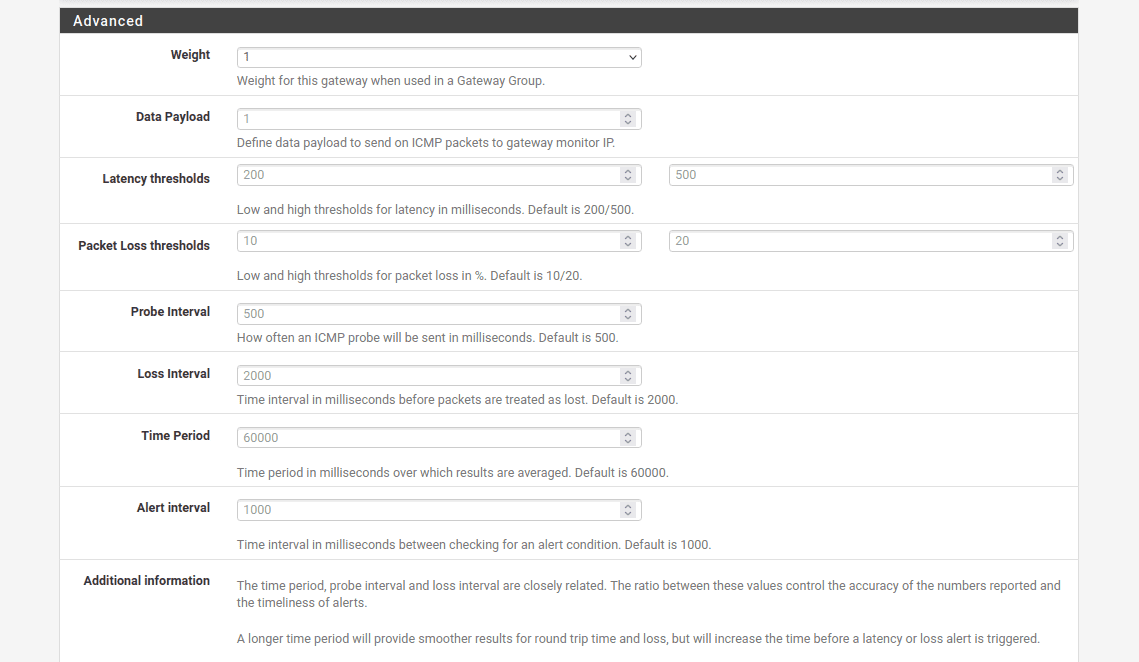

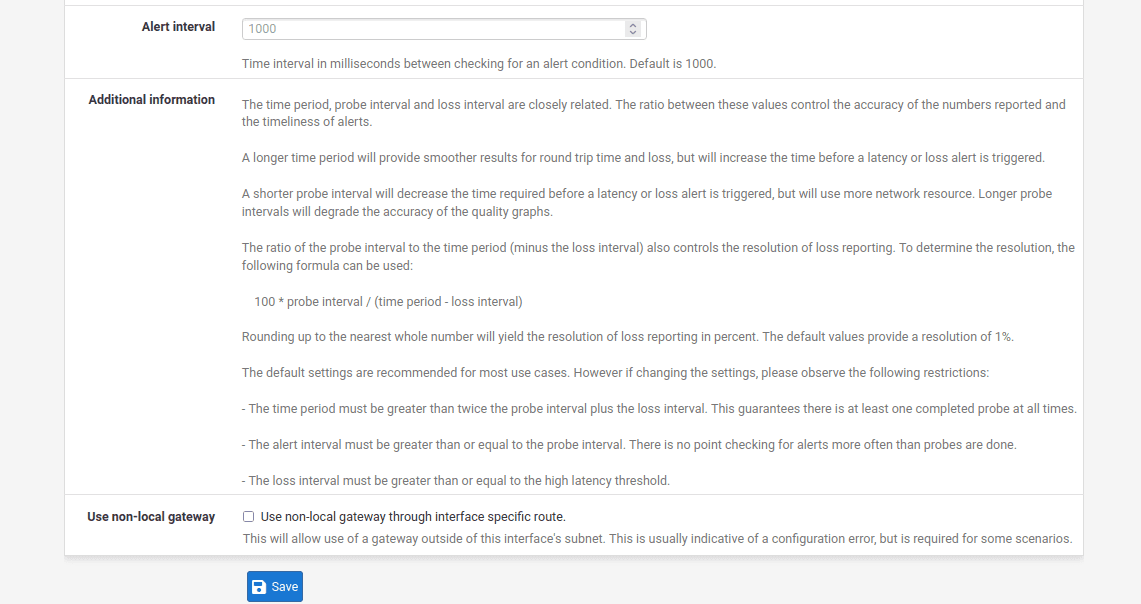

18. 按如下所示填写 pfSense VPN 网关的字段,然后单击 Save(保存)和 Apply Changes(应用更改)。

如您所见,大部分的字段都保留为默认或留空。

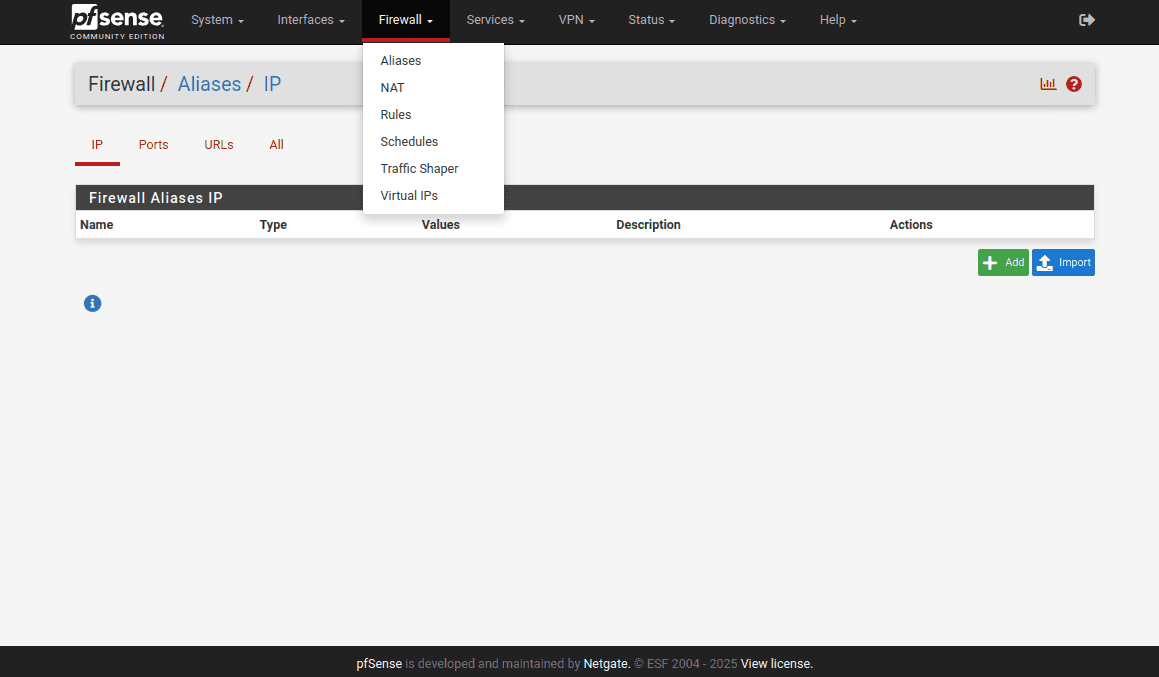

19. Go to Firewall > Aliases > IP and click Add.

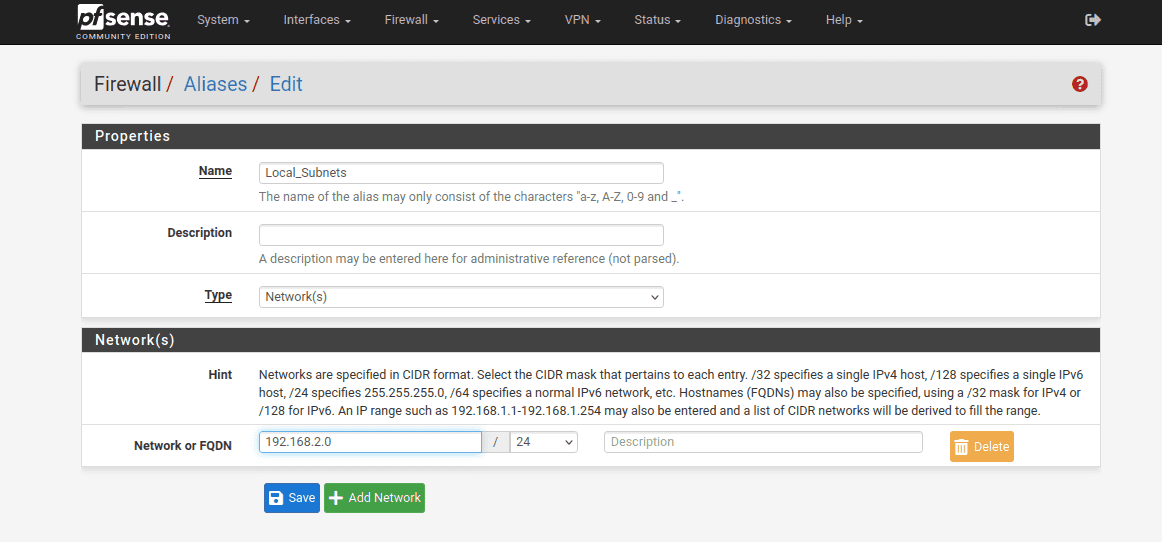

20. 按以下内容填写字段:

21. 完成后,单击 Save(保存)和 Apply Changes(应用更改)。

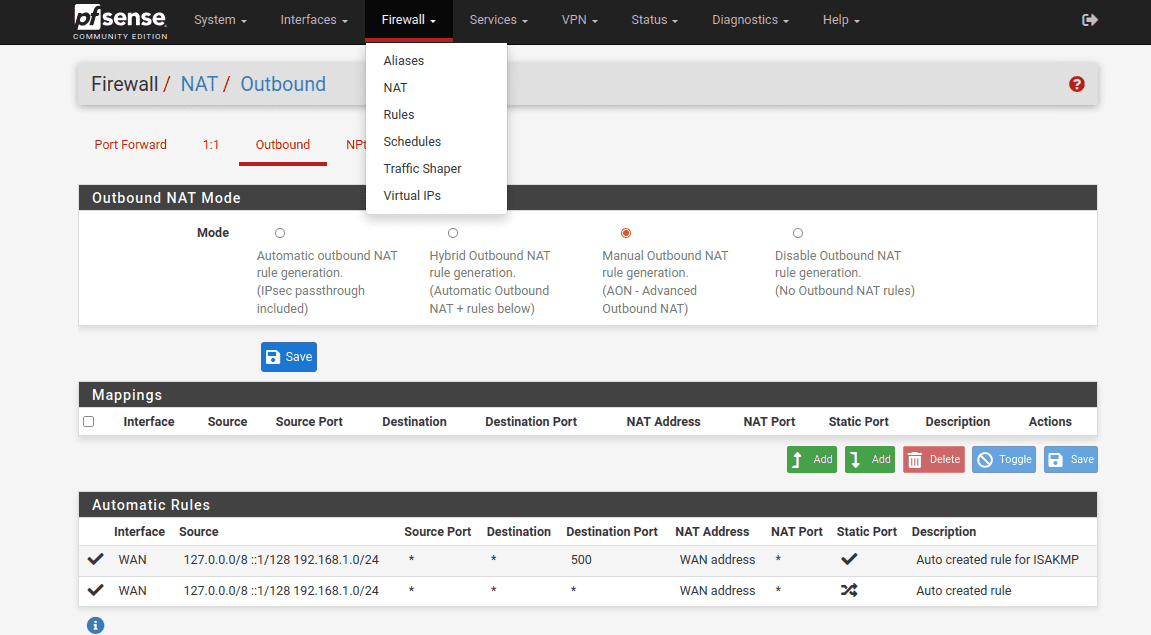

22. 然后,前往 Firewall(防火墙)> NAT > Outbound(出站)。

23. 将模式设置为 Manual(手动),接着点击 Save(保存)并 Apply Changes(应用更改)。

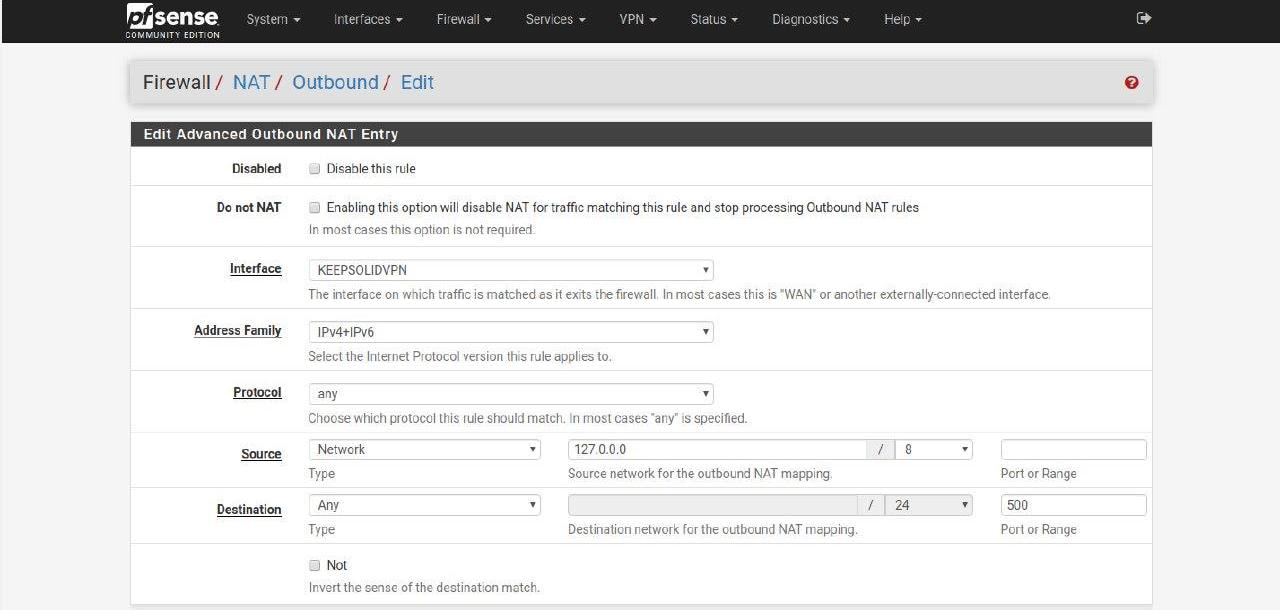

24. 此后,您需要制作您的 WAN(广域网)连接副本。

点击

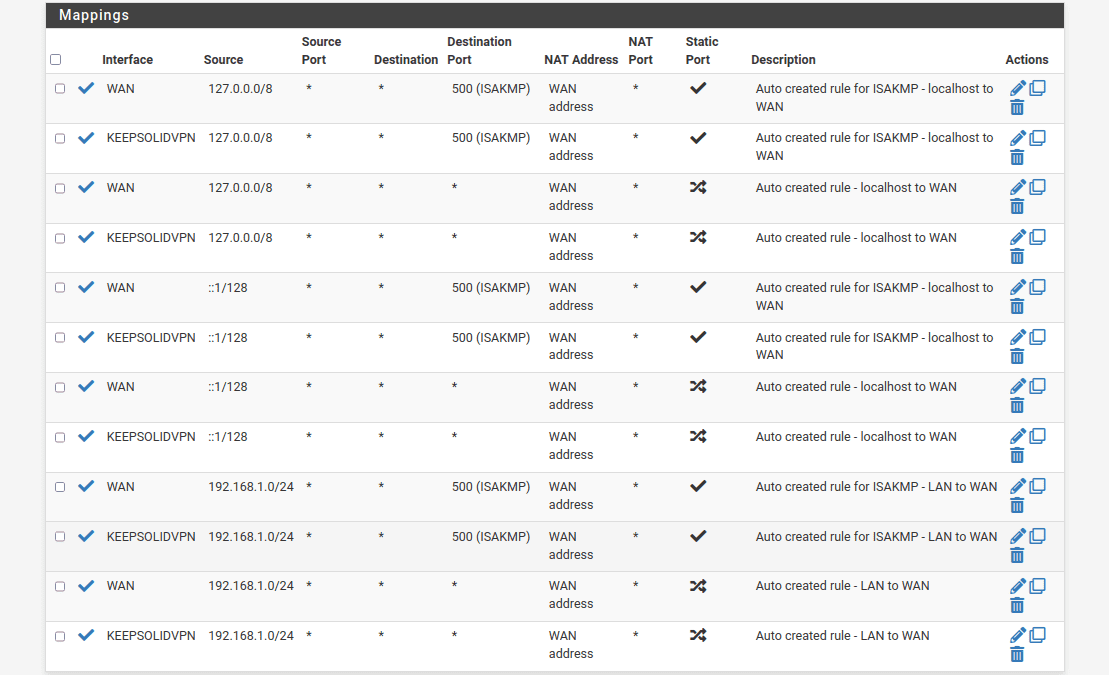

您的 Mappings(映射)列表应如下所示:

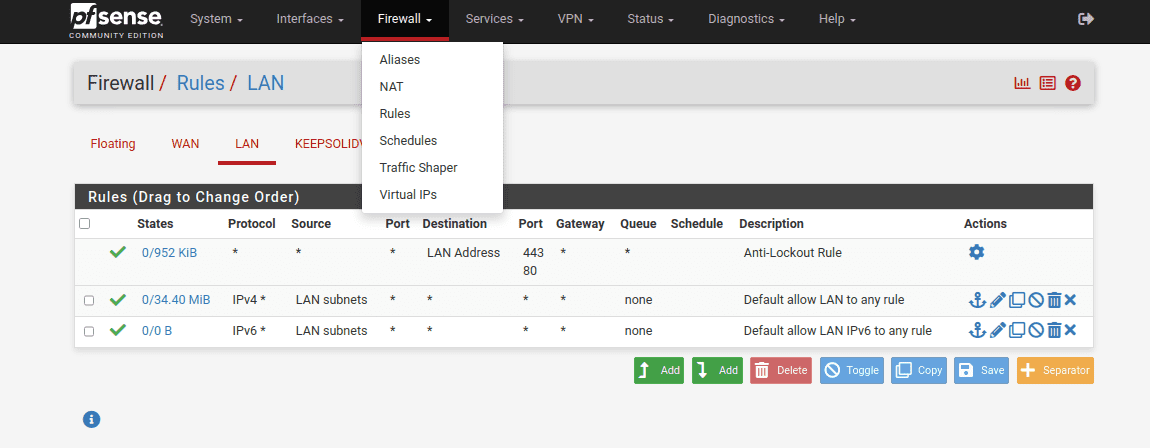

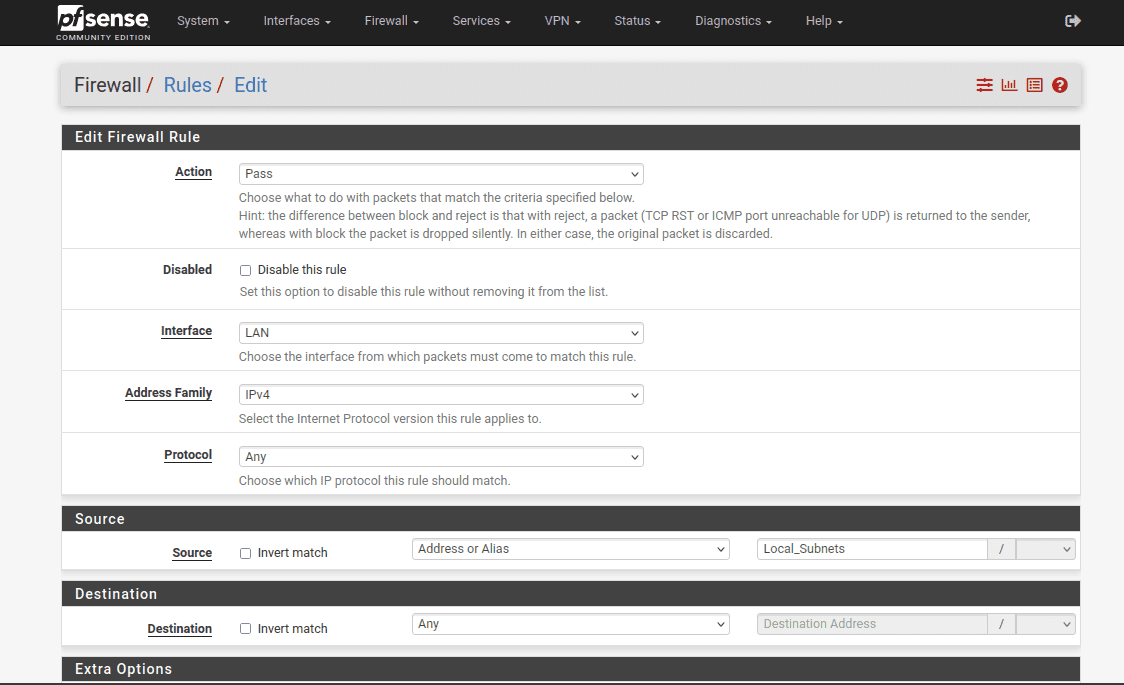

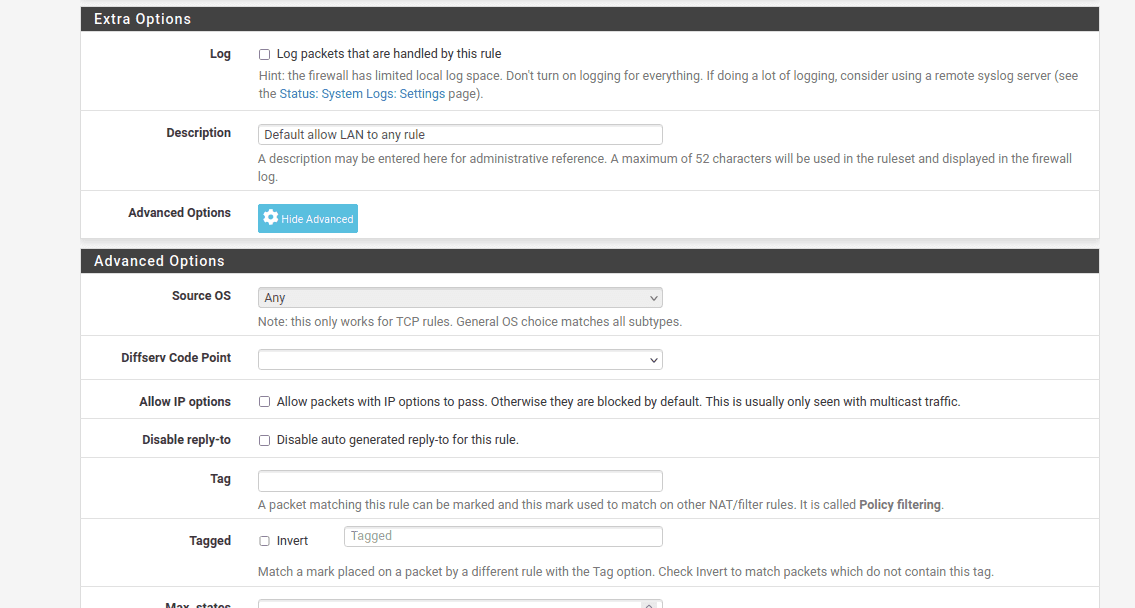

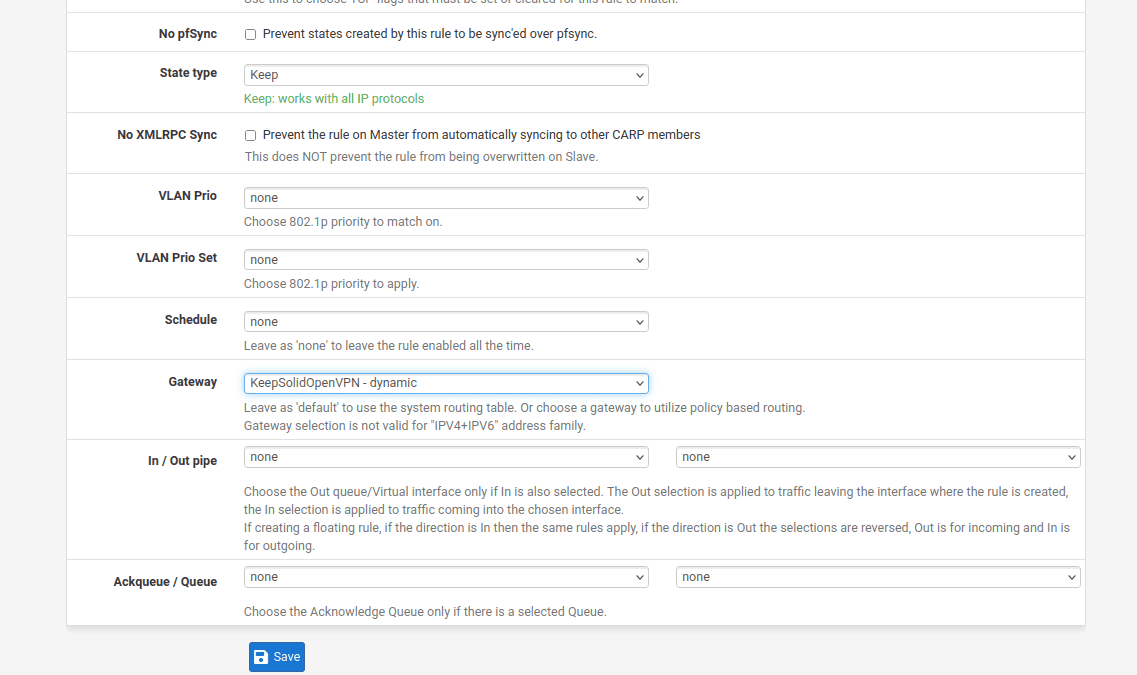

25. 前往 Firewall(防火墙) > Rules(规则)> LAN(局域网)并点击 Add(添加)。

26. 按照以下截图填写字段并点击 Save(保存)。大部分的字段都保留为默认或留空。

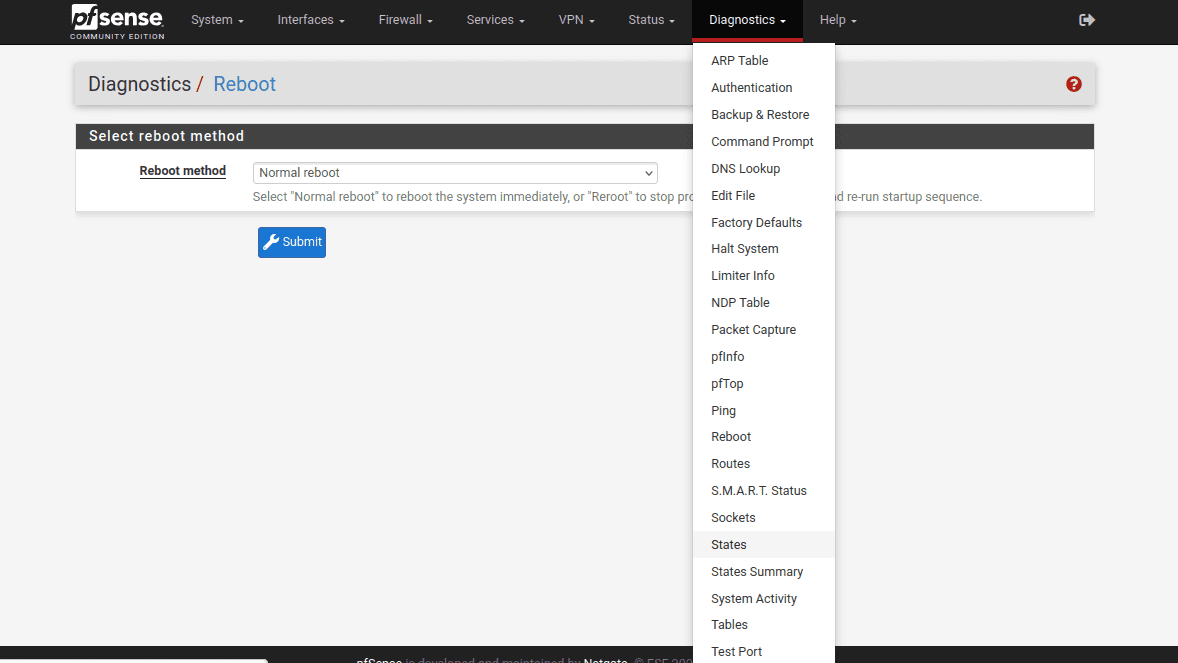

27. 作为完成 pfSense VPN 配置的最后一步,请转到 Diagnostics(诊断)> Reboot(重新启动),并等待片刻以重新启动您的 pfSense 路由器。

立即获取 VPN Unlimited

在您的 pSense 路由器上设置 VPN Unlimited,保护所有连接的设备!