إعداد عملاء OpenVPN & L2TP لأجهزة التوجيه مع البرنامج الثابت Padavan

لمستخدمي VPN Unlimited

يوفر هذا الدليل التعليمي شرحًا تفصيليًا حول كيفية تكوين عملاء ®OpenVPN و L2TP على جهاز التوجيه الخاص بك الذي يعمل بالبرنامج الثابت (فيرموير) Padavan. للحصول على مزيد من المعلومات حول بروتوكول OpenVPN، راجع مقالتنا التفصيلية ما هو بروتوكول OpenVPN. إضافة إلى ذلك، نوصيك بمراجعة مقالة ما هو بروتوكول L2TP VPN لمعرفة المزيد حول ميزاته وتفاصيله التقنيّة.

ملحوظة: لم يعد هذا الدليل يغطي تكوين L2TP من دون IPsec.

تم استعمال جهاز التوجيه Xiaomi Mi-3 مع البرامج الثابتة Padavan 3.4.3.9-099 كمثال. كيف تقوم بإعداد VPN Unlimited للبرنامج الثابت Padavan؟ كيفية إعداد OpenVPN لبرنامج Padavan الثابت؟ فلْنَرَ ذلك!

I. كيفية إعداد عميل OpenVPN لبرنامج Padavan الثابت

I. كيفية إعداد عميل OpenVPN لبرنامج Padavan الثابت

- قبل إعداد VPN على جهاز توجيه البرنامج الثابت Padavan، تحتاج إلى إنشاء ملفات إعداد يدوية. يوضح هذا الدليل بعض الخطوات البسيطة حول كيفية القيام بذلك.

- بعد ذلك، قم بتسجيل الدخول إلى لوحة التحكم في جهاز التوجيه Padavan. إذا كنت لا تعرف كيفية الوصول إلى لوحة تحكم جهاز التوجيه الخاص بك، فراجع إرشاداتنا حول كيفية العثور على عنوان IP لجهاز التوجيه الخاص بك.

- انتقل إلى عميل VPN > علامة التبويب Settings (الإعدادات).

- قم بتمكين عميل VPN لبرنامج Padavan الثابت.

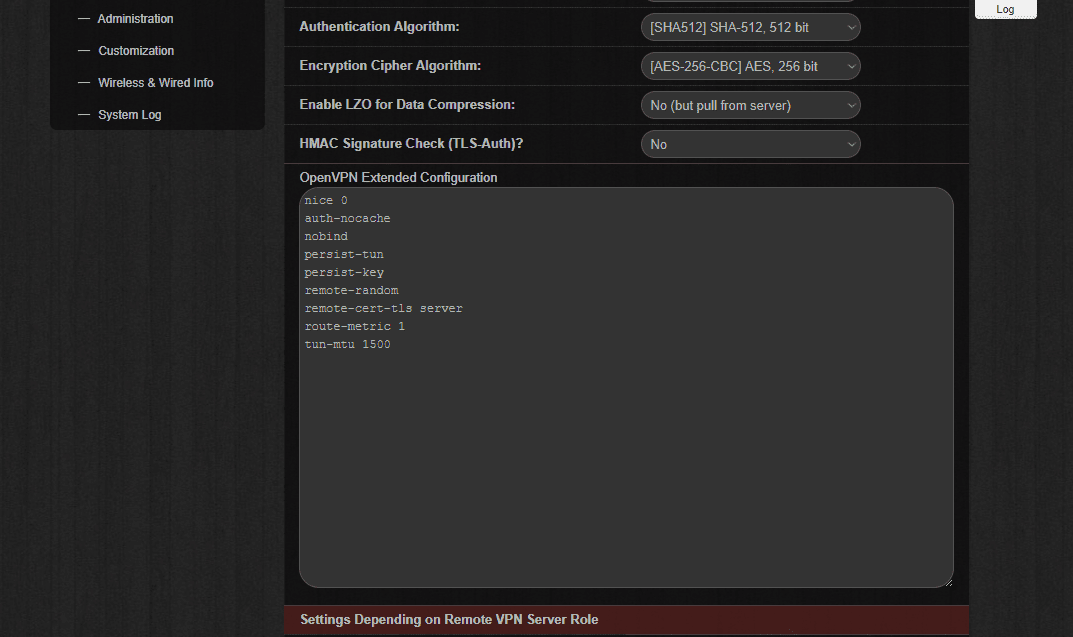

- املأ الحقول بالطريقة التالية:

- VPN Client Protocol (بروتوكول عميل الـ OpenVPN : (VPN

- Remote VPN Server (IP or DNS host)(خادم VPN البعيد (IP أو DNS host)): حدد اسم نطاق الخادم من إعدادات التهيئة التي أنشأتها

- Port (المنفذ): 1197

- Transport (النقل): UDP

- Encapsulation Layer(طبقة التغليف): L3 - TUN IP

- Authentication type (نوع المصادقة): TLS: client.crt / client.key

- Authentication Algorithm (خوارزمية المصادقة): SHA512] SHA-512, 512 bit]

- Encryption Cipher Algorithm (خوارزمية التشفير): AES-256-CBC] AES، 256 bit]

- Enable LZO for Data Compression (تمكين LZO لضغط البيانات): لا (لكن اسحب من الخادم)

- HMAC Signature Check (TLS-Auth)?(فحص توقيع TLS-Auth HMAC؟) - لا

- انقر فوق OpenVPN Extended Configuration وألصق الإعدادات التالية:

nice 0

auth-nocache

nobind

persist-tun

persist-key

remote-random

remote-cert-tls server

route-metric 1

tun-mtu 1500

- في قسم Settings Depending on Remove VPN Server Role، اختر الخيارات التالية:

- Restrict Access from VPN Server Site(تقييد الوصول من موقع خادم VPN): لا (من موقع إلى موقع)، باستخدام ترجمة NAT (ترجمة عنوان الشبكة)

- Obtaining DNS from VPN Server(الحصول على DNS من خادم VPN): استبدل كل ما هو موجود

- Route All Traffic through the VPN interface?(توجيه كل حركة المرور من خلال واجهة VPN؟) - نعم

- انقر فوق Apply (تطبيق).

- انتقل إلى علامة التبويب OpenVPN Certificates & Keys الخاصة ببرنامج Padavan الثابت. هنا، ستحتاج إلى إدخال المفتاح والشهادات من ملف الإعداد .ovpn الذي تم إنشاؤه:

- ca.crt (Root CA Certificate): ألصق النص بين <ca> و </ca>، بما في ذلك ----- BEGIN CERTIFICATE ----- و ----- BEGIN CERTIFICATE -----

- client.crt (Client Certificate): ألصق النص بين <cert> و </cert>، بما في ذلك ----- BEGIN CERTIFICATE ----- و ----- BEGIN CERTIFICATE -----

- client.key (Client Private Key) - secret: الصق النص بين <key> و </key>، بما في ذلك ----- BEGIN CERTIFICATE ----- و ----- BEGIN CERTIFICATE -----

- انقر فوق Apply (تطبيق).

عندما يتم إنشاء اتصال VPN لبرنامج Padavan الثابت بنجاح، سترى حالة Connected (الاتصال) في علامة التبويب Settings (الإعدادات) كما هو موضح أدناه.

- بعد الاتصال بخدمتنا الخاصة ببرنامج Padavan الثابت، تحتاج إلى جعل تغييراتك دائمة. يمكنك القيام بذلك بثلاث طرق:

- في Administration (الإدارة) > Console (وحدة التحكم)، قم بتشغيل الأمر mtd_storage.sh save.

- انتقل إلى Advanced Settings (الإعدادات المتقدمة) > Administration (الإدارة) > Settings (الإعدادات) وانتقل إلى Commit Internal Storage to Flash Memory Now (قم بربط التخزين الداخلي بذاكرة فلاش الآن) في أسفل الصفحة واضغط على Commit.

- أعد تشغيل جهاز التوجيه الخاص بك بالضغط على Reboot (إعادة التشغيل) على يمين زر Logout (تسجيل الخروج).

II. كيفية إعداد عميل L2TP على جهاز التوجيه Padavan الخاص بك

- قم بإنشاء إعدادات L2TP في مكتب مستخدم KeepSolid الخاص بك باتباع هذا الدليل.

- افتح واجهة الويب الخاصة بجهاز التوجيه الخاص بك في المتصفح وقم بتسجيل الدخول إلى لوحة تحكم جهاز التوجيه.

- في القائمة الجانبية، انتقل إلى عميل Settings > VPN (الإعدادات).

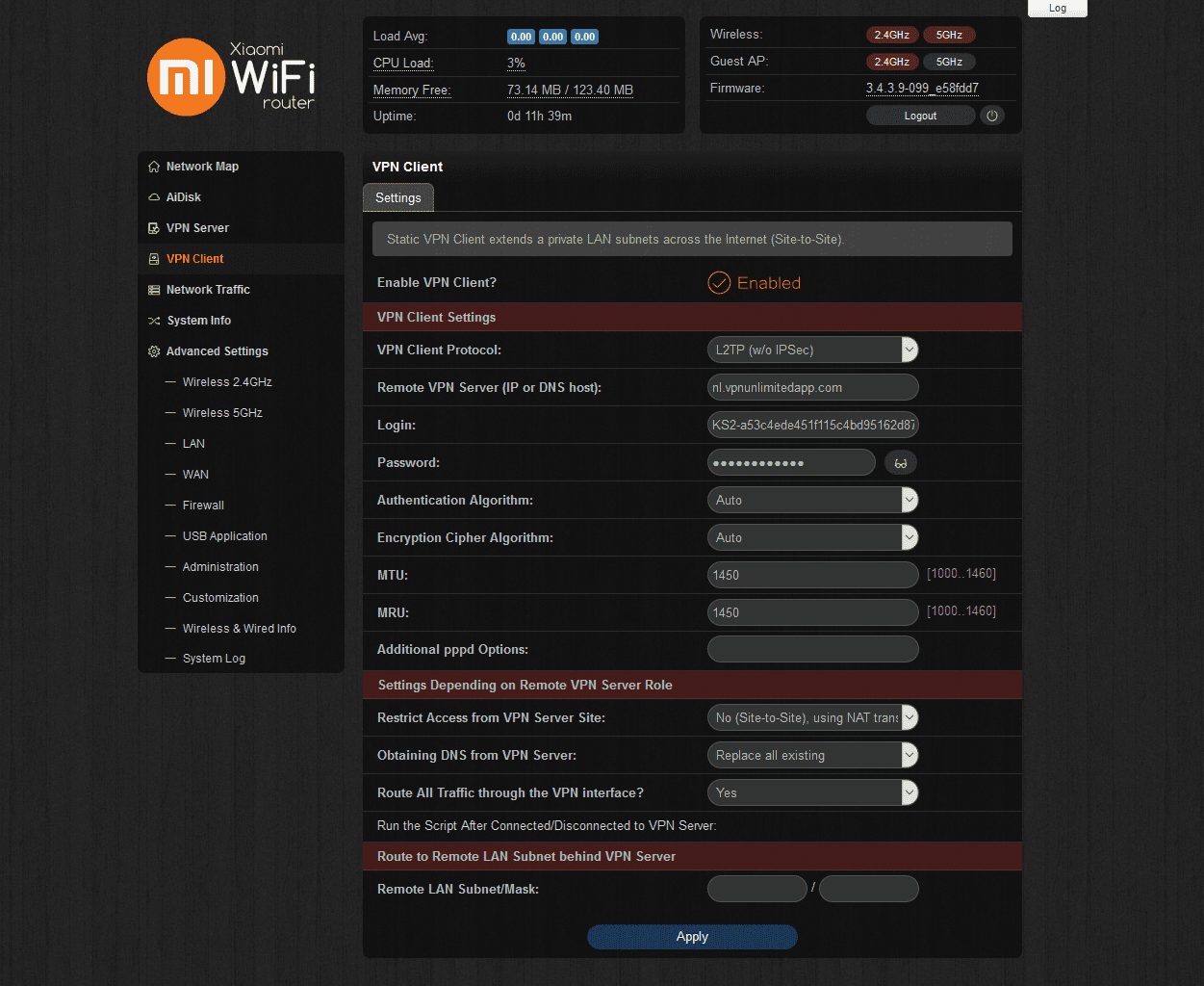

- قم بتمكين عميل VPN لبرنامج Padavan الثابت وقم بإعداد اتصال L2TP بملء الحقول بالطريقة التالية:

- VPN Client Protocol (بروتوكول عميل الـ VPN) : L2TP (w/o IPSec)

- Remote VPN Server (IP or DNS host)(خادم VPN البعيد (IP أو DNS host)): ألصق اسم الخادم الذي اخترته من مجموعة التكوين اليدوية التي أنشأتها في الخطوة 1

- Login (تسجيل الدخول): أدخل تسجيل الدخول من إعدادات الضبط

- Password (كلمة المرور): ألصق كلمة المرور من إعدادات الضبط

- Restrict Access from VPN Server Site (تقييد الوصول من موقع خادم VPN): لا (من موقع إلى موقع)، باستخدام ترجمة NAT (ترجمة عنوان الشبكة)

- Obtaining DNS from VPN Server (الحصول على DNS من خادم VPN): استبدل كل ما هو موجود

- Obtaining DNS from VPN Server (الحصول على DNS من خادم VPN): استبدل كل ما هو موجود (توجيه كل حركة المرور من خلال واجهة VPN؟) - نعم

- انقر فوق Apply (تطبيق).

سيتم إنشاء اتصال VPN وسترى الحالة Connected (متصل) في علامة تبويب Settings (الإعدادات) نفسها.

هذا كل شيء! لقد أكملت بنجاح إعداد عميل VPN للبرنامج الثابت لـ Padavan ولديك اتصال VPN قيد التشغيل على جهاز التوجيه الخاص بك.

III. مفتاح Kill Switch اختياري لشبكة VPN الخاصة بنا لإعداد برنامج Padavan الثابت (للمستخدمين المتقدمين فقط)

ملاحظة: يرجى التأكد من ضبط Kill Switch بشكل صحيح، وإلا ستفقد الاتصال بالإنترنت على جهاز التوجيه الخاص بك.

لإعداد Kill Switch ومنع تسرب حركة المرور في حالة الانقطاع المفاجئ لاتصال VPN، انتقل إلى Run the Script After Connected/Disconnected to VPN Server (تشغيل البرنامج النصي بعد الاتصال / قطع الاتصال بخادم VPN على) واجهة VPN Client (عميل VPN) وألصق ما يلي:

#!/bin/sh

### Custom user script

### Called after internal VPN client connected/disconnected to remote VPN server

### $1 - action (up/down)

### $IFNAME - tunnel interface name (e.g. ppp5 or tun0)

### $IPLOCAL - tunnel local IP address

### $IPREMOTE - tunnel remote IP address

### $DNS1 - peer DNS1

### $DNS2 - peer DNS2

# private LAN subnet behind a remote server (example)

peer_lan="192.168.10.0"

peer_msk="255.255.255.0"

### example: add static route to private LAN subnet behind a remote server

func_ipup()

{

# route add -net $peer_lan netmask $peer_msk gw $IPREMOTE dev $IFNAME

if iptables -C FORWARD -j REJECT; then

iptables -D FORWARD -j REJECT

fi return 0

}

func_ipdown()

{

# route del -net $peer_lan netmask $peer_msk gw $IPREMOTE dev $IFNAME

if (! iptables -C FORWARD -j REJECT); then

iptables -I FORWARD -j REJECT

fi return 0

}

logger -t vpnc-script "$IFNAME $1"

case "$1" in

up)

func_ipup

;;

down)

func_ipdown

;;

esac

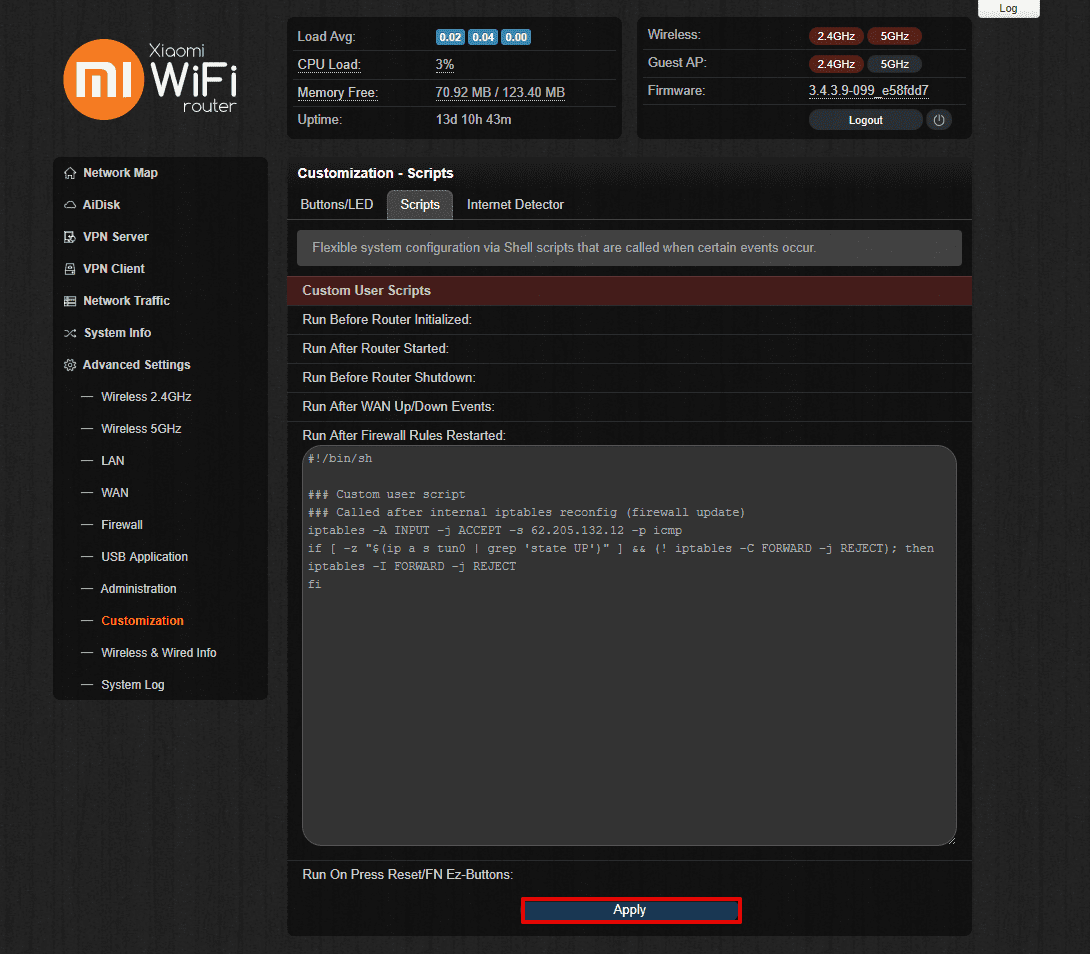

يجب عليك أيضًا منع حركة المرور حتى يكون النفق جاهزا. لفعل ذلك، انتقل إلى Advanced Settings (الإعدادات المتقدمة) > Customization > Scripts وألصق الأسطر التالية في الحقل Run After Firewall Rules Restarted:

#!/bin/sh

### Custom user script

### Called after internal iptables reconfig (firewall update)

iptables -A INPUT -j ACCEPT -s 62.205.132.12 -p icmp

if [ -z "$(ip a s tun0 | grep 'state UP')" ] && (! iptables -C FORWARD -j REJECT); then

iptables -I FORWARD -j REJECT

fi

بمجرد ملئها، انقر فوق Apply (تطبيق) في أسفل الصفحة.

هل تحتاج إلى ضبط أجهزة أخرى؟ زُرْ صفحة الأدلة الخاصة بنا حيث يمكنك العثور على الأدلة المناسبة، أو بادربالاتصال بدعم العملاء على مدار الساعة طوال أيام الأسبوع عبر [email protected].

"OpenVPN" هي علامة تجارية مسجلة لشركة OpenVPN Inc.

هل أنت مستعد لتجربتها؟

حدد باقة اشتراكك المثالية واحصل على 7 أيام إضافية من الاستخدام المجانيّ تمامًا!