Configuration des clients OpenVPN® et L2TP pour les routeurs avec le micrologiciel Padavan

pour les utilisateurs de VPN Unlimited

Ce tutoriel fournit une procédure pas à pas détaillée sur la configuration des clients OpenVPN® et L2TP sur votre routeur flashé avec le micrologiciel Padavan. Pour obtenir plus d’information sur le protocole OpenVPN®, consultez notre article détaillé Qu’est-ce que le protocole OpenVPN®. De plus, nous vous recommandons de consulter l’article Qu’est-ce que le protocole VPN L2TP pour en savoir plus sur ses fonctionnalités et ses détails techniques.

Remarque: Ce guide ne couvre plus la configuration de L2TP sans IPsec.

Le routeur Xiaomi Mi-3 avec le firmware Padavan 3.4.3.9-099 a été pris comme exemple. Comment configurer VPN Unlimited pour le firmware Padavan? Comment configurer OpenVPN pour le firmware Padavan? Regardons ça!

I. Comment configurer le client OpenVPN® pour le micrologiciel Padavan

II. Comment configurer le client L2TP sur votre routeur Padavan

I. Comment configurer le client OpenVPN® pour le micrologiciel Padavan

- Avant de configurer le VPN sur votre routeur de firmware Padavan, vous devez générer des fichiers de configuration manuelle. Ce guide décrit quelques étapes simples sur la façon de procéder.

- Ensuite, connectez-vous au panneau de contrôle de votre routeur Padavan. Si vous ne savez pas comment accéder au panneau de commande de votre routeur, consultez nos instructions sur comment trouver l'adresse IP de votre routeur.

- Accédez à l'onglet Client VPN > Settings (Paramètres).

4. Activez le client VPN pour le micrologiciel Padavan.

5. Remplissez les champs de la manière suivante:

- VPN Client Protocol (Protocole client VPN): OpenVPN®

- Remote VPN Server (Serveur VPN distant) (IP or DNS host) (Hôte IP ou DNS): Spécifiez un nom de domaine de serveur à partir des paramètres de configuration que vous avez générés

- Port (Port): 1197

- Transport (Transport): UDP

- Encapsulation Layer (Couche d'encapsulation): L3 – TUN (IP)

- Authentication type (Type d'identification): TLS: client.crt/client.key

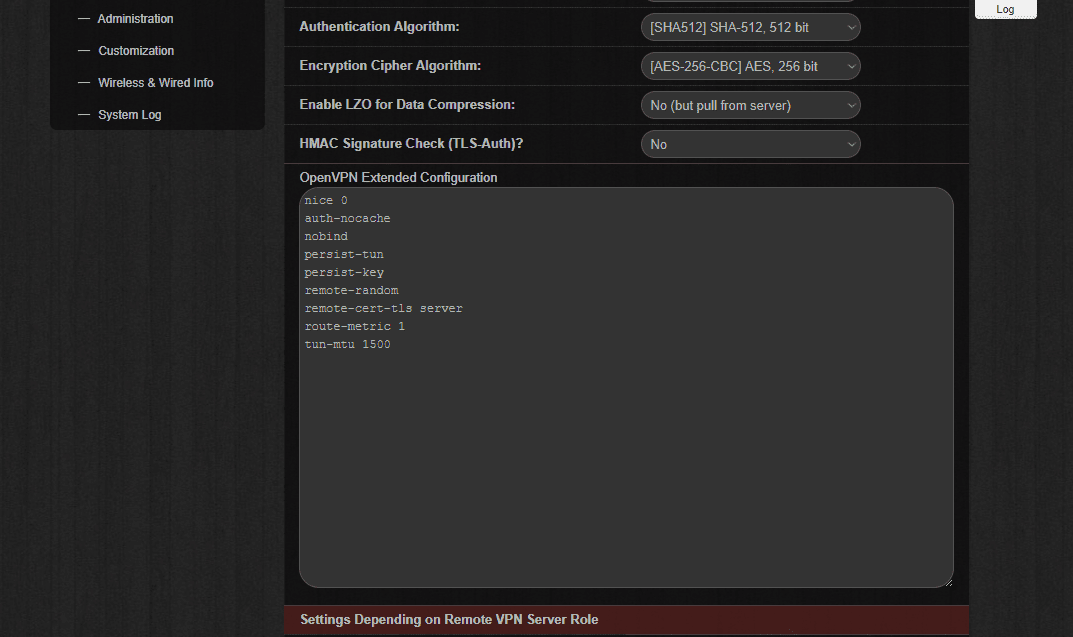

- Authentication Algorithm (Algorithme d'authentification): [SHA512] SHA-512, 512 bit

- Encryption Cipher Algorithm (Algorithme de chiffrement de chiffrement): [AES-256-CBC] AES, 256 bit

- Enable LZO for Data Compression (Activer LZO pour la compression de données): Non (but pull from server)

- HMAC Signature Check (Vérification de la signature HMAC) (TLS-Auth)? - Non

6. Cliquez sur OpenVPN® Extended Configuration (Configuration étendue d'OpenVPN®) et collez les paramètres ci-dessous:

nice 0

auth-nocache

nobind

persist-tun

persist-key

remote-random

remote-cert-tls server

route-metric 1

tun-mtu 1500

7. Dans la section Settings Depending on Remove VPN Server Role (Paramètres en fonction du rôle de serveur VPN Supprimer) choisissez les options suivantes:

- Restrict Access from VPN Server Site (Restreindre l'accès à partir du site du serveur VPN): Non (Site-to-Site), en utilisant la traduction NAT

- Obtaining DNS from VPN Server (Obtention du DNS à partir du serveur VPN): Remplacer tous les

- Route All Traffic through the VPN interface? (Acheminer tout le trafic via l'interface VPN?) - Oui

8. Cliquez sur Apply (Appliquer).

9. Naviguez à l'onglet Certificats et clés OpenVPN® pour le micrologiciel Padavan.Ici, vous devrez entrer la clé et les certificats à partir du fichier de configuration .ovpn généré:

- ca.crt (Root CA Certificate (Certificat CA racine)): Coller les chaînes entre <ca> et </ca>, comprenant -----BEGIN CERTIFICATE----- et -----BEGIN CERTIFICATE-----

- client.crt (Client Certificate (Certificat client)): Collez les chaînes entre <cert> et </cert>, comprenant -----BEGIN CERTIFICATE----- et -----BEGIN CERTIFICATE-----

- client.key (Client Private Key (Clé privée du client)) - secret: Collez les chaînes entre <key>; et </key>, comprenant -----BEGIN CERTIFICATE----- et -----BEGIN CERTIFICATE-----

10. Cliquez sur Apply (Appliquer).

Lorsque la connexion VPN pour le micrologiciel Padavan est établie avec succès, vous verrez l'état Connected (Connecté) dans l'onglet Settings (Paramètres), comme indiqué ci-dessous.

11. Après vous être connecté à notre service pour le firmware Padavan, vous devez rendre vos modifications permanentes. Vous pouvez le faire de trois manières:

- En Administration (Administration) > Console (Console) exécutez la commande mtd_storage.sh save.

- Accédez aux Advanced Settings (Paramètres Avancés) > Administration (Administration) > Settings (Paramètres), naviguez vers Commit Internal Storage to Flash Memory Now (Envoyer le stockage interne vers la mémoire flash maintenant) en bas de page et appuyez sur Commit (Envoyer).

- Redémarrez votre routeur en appuyant sur Reboot (Redémarrer) à droite du bouton Logout (Déconnexion).

II. Comment configurer le client L2TP sur votre routeur Padavan

1. Générez des configurations L2TP dans votre Bureau des Utilisateurs KeepSolid en suivant ce guide.

2. Ouvrez l'interface Web de votre routeur dans un navigateur et connectez-vous au panneau de commande du routeur.

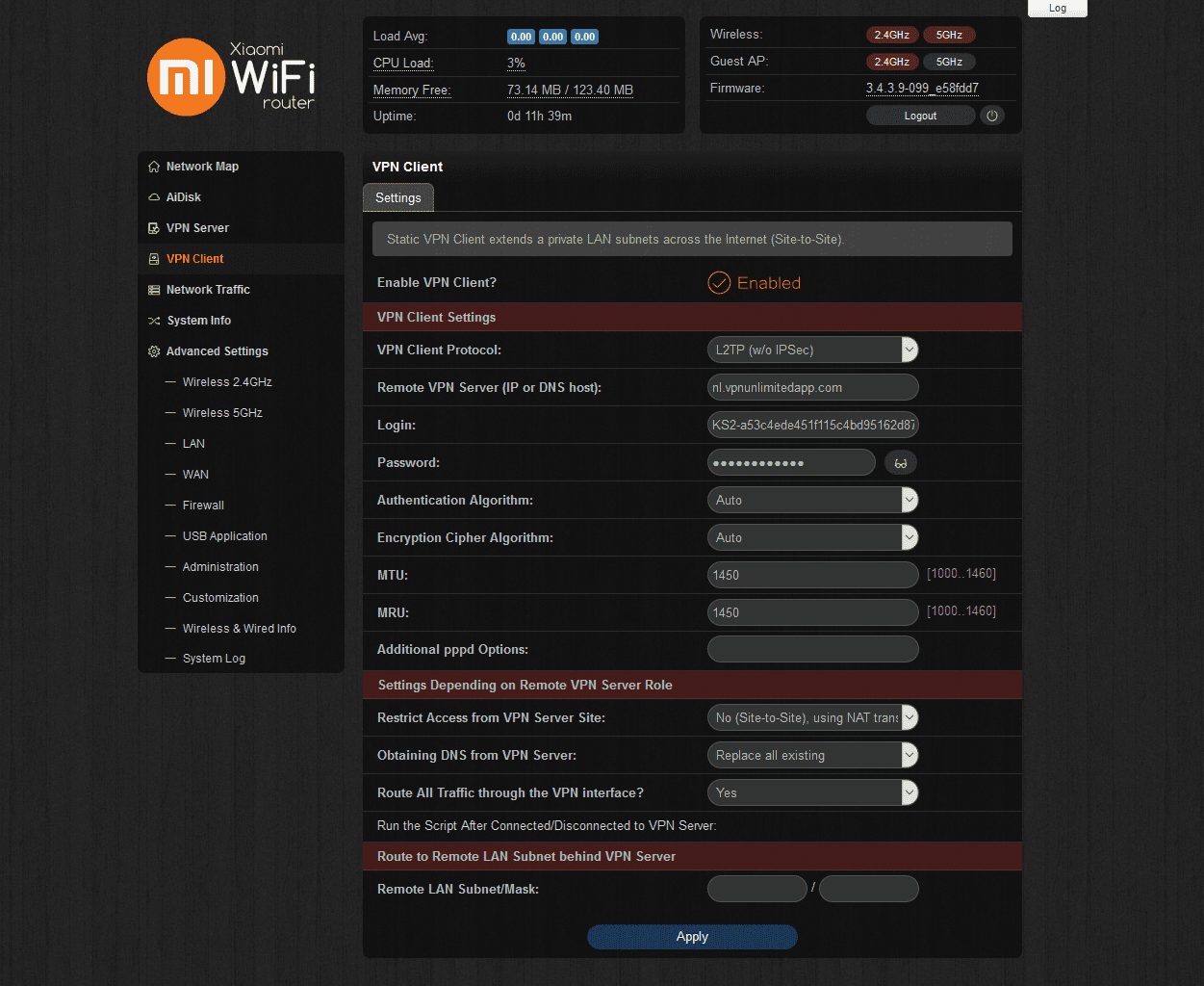

3. Dans le menu latéral, accédez à Client VPN > Settings (Paramètres).

4. Activez le client VPN pour le firmware Padavan et configurez la connexion L2TP en remplissant les champs de la manière suivante:

- VPN Client Protocol (Protocole client VPN9): L2TP (w/o IPSec)

- Remote VPN Server (Serveur VPN distant) (IP or DNS host (Hôte IP ou DNS)): Collez le nom du serveur choisi dans le jeu de configuration manuelle que vous avez généré à l'étape 1

- Login (Se connecter): Entrez la connexion à partir des paramètres de configuration

- Password (Mot de passe): Collez le mot de passe à partir des paramètres de configuration

- Restrict Access from VPN Server Site (Restreindre l'accès à partir du site du serveur VPN): Non (Site à site), en utilisant la traduction NAT

- Obtaining DNS from VPN Server (Obtention du DNS à partir du serveur VPN): Remplacer tous les existants.

- Route All Traffic through the VPN interface? (Acheminer tout le trafic via l'interface VPN?) - Oui

5. Cliquez sur Apply (Appliquer).

La connexion VPN sera établie et vous verrez l'état Connected (Connecté) dans le même onglet Settings (Paramètres).

C'est ça! Vous avez terminé avec succès la configuration de votre client VPN du firmware Padavan et une connexion VPN en cours d'exécution sur votre routeur.

III. Kill Switch en option de notre VPN pour la configuration du micrologiciel Padavan (pour les utilisateurs avancés uniquement)

NOTE: Veuillez vous assurer de configurer correctement Kill Switch, sinon vous perdrez la connexion Internet sur votre routeur.

Pour configurer Kill Switch et éviter les fuites de trafic en cas de chute soudaine d'une connexion VPN, naviguez vers Run the Script After Connected/Disconnected to VPN Server (Exécutez le script après être connecté / déconnecté au serveur VPN) sur l'interface du Client VPN et collez ce qui suit:

#!/bin/sh

### Custom user script

### Called after internal VPN client connected/disconnected to remote VPN server

### $1 - action (up/down)

### $IFNAME - tunnel interface name (e.g. ppp5 or tun0)

### $IPLOCAL - tunnel local IP address

### $IPREMOTE - tunnel remote IP address

### $DNS1 - peer DNS1

### $DNS2 - peer DNS2

# private LAN subnet behind a remote server (example)

peer_lan="192.168.10.0"

peer_msk="255.255.255.0"

### example: add static route to private LAN subnet behind a remote server

func_ipup()

{

# route add -net $peer_lan netmask $peer_msk gw $IPREMOTE dev $IFNAME

if iptables -C FORWARD -j REJECT; then

iptables -D FORWARD -j REJECT

fi return 0

}

func_ipdown()

{

# route del -net $peer_lan netmask $peer_msk gw $IPREMOTE dev $IFNAME

if (! iptables -C FORWARD -j REJECT); then

iptables -I FORWARD -j REJECT

fi return 0

}

logger -t vpnc-script "$IFNAME $1"

case "$1" in

up)

func_ipup

;;

down)

func_ipdown

;;

esac

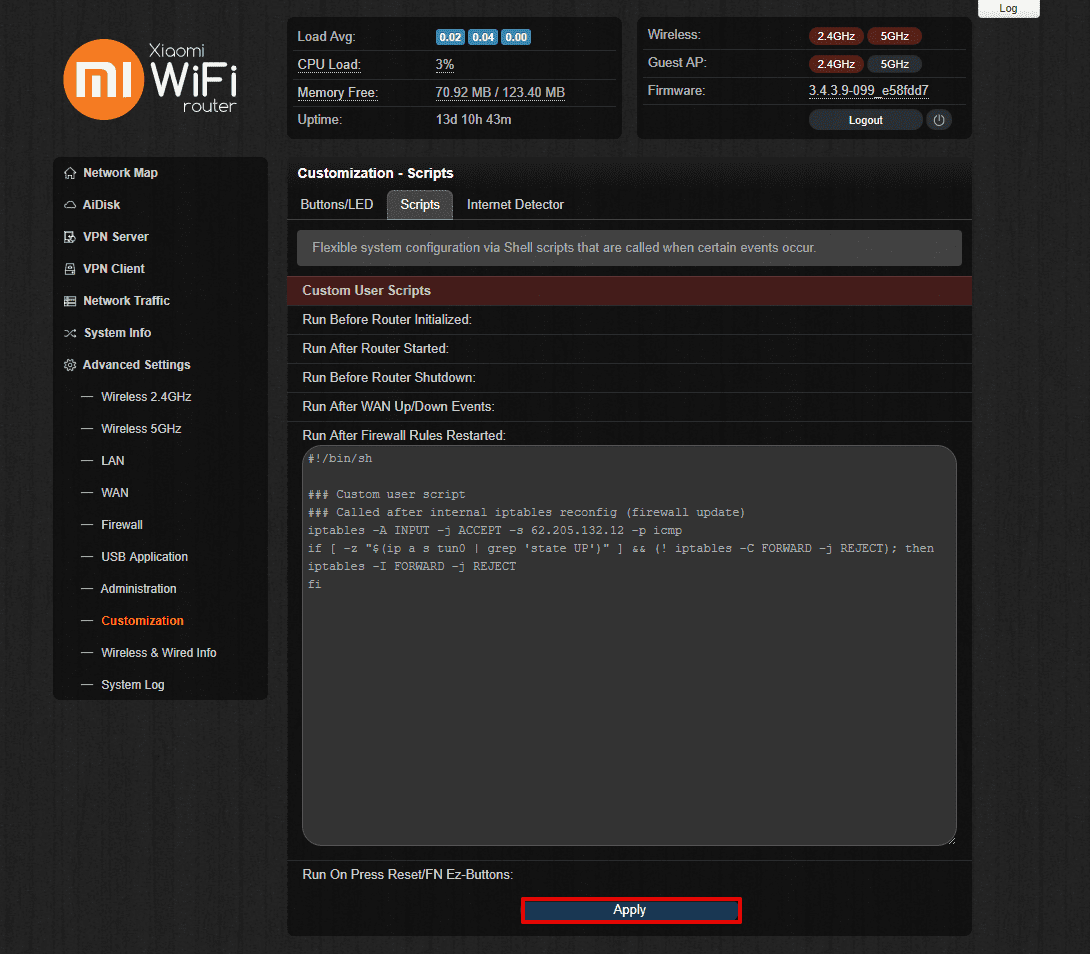

Vous devez également bloquer le trafic jusqu'à ce que le tunnel soit ouvert. Pour ce faire, naviguez à Advanced Settings (Paramètres avancés) > Customization (Customization) > Scripts (Scripts) et collez les lignes suivantes dans les champs Run After Firewall Rules Restarted (Exécuter après le redémarrage des règles de Firewall):

#!/bin/sh

### Custom user script

### Called after internal iptables reconfig (firewall update)

iptables -A INPUT -j ACCEPT -s 62.205.132.12 -p icmp

if [ -z "$(ip a s tun0 | grep 'state UP')" ] && (! iptables -C FORWARD -j REJECT); then

iptables -I FORWARD -j REJECT

fi

Une fois rempli, cliquez sur Apply (Appliquer) en bas de la page.

Besoin de configurer d'autres appareils? Consultez notre Page des manuels où vous pouvez trouver les guides pertinents, ou n'hésitez pas à contacter notre service au clients 24/7 [email protected].

“OpenVPN” est une marque déposée de OpenVPN Inc.

Prêt à essayer?

Sélectionnez votre plan d'abonnement parfait et bénéficiez de 7 jours supplémentaires d'utilisation gratuitement!