راهاندازی گیرندههای OpenVPN و L2TP برای روترهای با ثابتافزار Padavan

برای کاربران VPN Unlimited

این آموزش توضیح مشروحی از نحوه پیکربندی گیرندههای OpenVPN® و L2TP روی روتر فلششده شما با ثابتافزار Padavan ارائه میکند. برای دریافت اطلاعات بیشتر در مورد پروتکل OpenVPN، مقاله مشروح ما پروتکل OpenVPN چیست را بررسی کنید. همچنین توصیه میکنیم مقاله پروتکل L2TP VPN چیست را برای کسب اطلاعات بیشتر در مورد ویژگیها و جزئیات فنی آن بررسی کنید.

توجه: این راهنما دیگر شامل تنظیمات L2TP بدون IPsec نمیشود.

روتر Xiaomi MI-3 با ثابتافزار Padavan 3.4.3.9-099 به عنوان مثال در نظر گرفته شده است. نحوه راهاندازی VPN Unlimited برای ثابتافزار Padavan؟ نحوه پیکربندی OpenVPN برای ثابتافزار Padavan؟ بيایید نگاهی بندازيم!

I. نحوه پیکربندی گیرنده OpenVPN برای ثابتافزار Padavan

II. نحوه پیکربندی گیرنده L2TP در روتر Padavan

III. قابلیت Kill Switch اختیاری VPN ما برای راهاندازی ثابتافزار Padavan (فقط برای کاربران پیشرفته)

I. نحوه پیکربندی گیرنده OpenVPN برای ثابتافزار Padavan

- قبل از راهاندازی VPN در روترتان با ثابتافزار Padavan باید فایلهای پیکربندی دستی تولید کنید. این راهنما چند مرحله ساده در مورد چگونگی انجام آن را توضیح میدهد.

- سپس به پانل کنترل روتر Padavan خود وارد شوید. اگر نمیدانید چگونه به پانل کنترل روتر خود دسترسی پیدا کنید، دستورالعمل ما درباره نحوه یافتن IP روتر را ببینید.

- بروید به زبانه VPN Client (گیرنده VPN) > Settings (تنظیمات).

- گیرنده VPN را برای ثابتافزار Padavan فعال کنید.

- فیلدها را به روش زیر پر کنید:

VPN Client Protocol (پروتکل گیرنده VPN): OpenVPN

Remote VPN Server (سرور VPN ازراهدور) (IP یا هاست DNS): یک نام دامنه سرور از تنظیمات پیکربندی که ایجاد کردهاید تعیین کنید

Port (درگاه): 1197

Transport (ترابری): UDP

Encapsulation Layer (لایه کپسولهسازی): L3 – TUN (IP)

Authentication type (نوع احراز هویت): TLS: client.crt/client.key

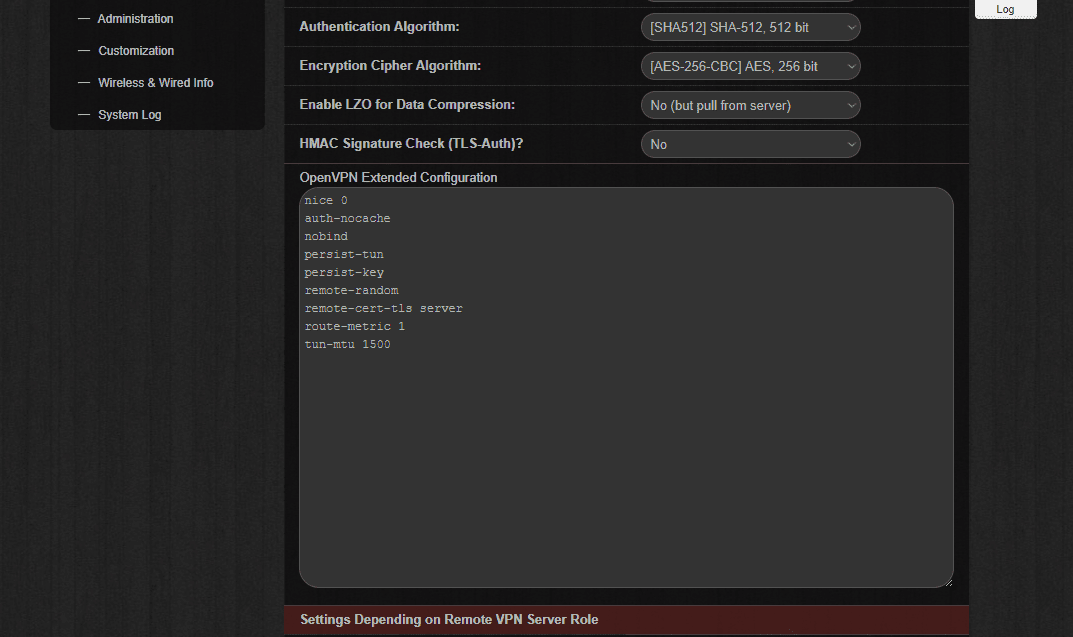

Authentication Algorithm (الگوریتم احراز هویت): [SHA512] SHA-512, 512 bit

Encryption Cipher Algorithm (الگوریتم سایفر رمزنگاری): [AES-256-CBC] AES, 256 bit

LZO را برای فشردهسازی دادهها فعال کنید: No (but pull from server) (خیر اما از سرور بکش)

HMAC Signature Check (TLS-Auth) (بررسی امضای HMAC)؟ - No (نه)

- روی OpenVPN Extended Configuration (پیکربندی گسترشیافته OpenVPN) کلیک، و تنظیمات زیر را پیست کنید:

nice 0

auth-nocache

nobind

persist-tun

persist-key

remote-random

remote-cert-tls server

route-metric 1

tun-mtu 1500

- در بخش Settings Depending on Remove VPN Server Role (تنظیمات بسته به نقش سرور VPN ازراهدور) گزینههای زیر را انتخاب کنید:

Restrict Access from VPN Server Site (محدود کردن دسترسی از سایت سرور VPN): No (Site-to-Site), using NAT translation (خیر (سایت-به-سایت)، با استفاده از ترجمه NAT)

Obtaining DNS from VPN Server (بهدستآوردن DNS از سرور VPN): Replace all existing (جایگزینی همه موارد موجود)

Route All Traffic through the VPN interface? (مسیریابی تمام ترافیک از طریق رابط VPN؟) - Yes (بله)

- کلیک کنید روی Apply (اعمال).

- به زبانه گواهینامهها و کلیدهای OpenVPN برای ثابتافزار Padavan بروید. در اینجا، باید کلید و گواهینامهها را از فایل پیکربندی .ovpn تولیدشده وارد کنید:

ca.crt (Root CA Certificate) (گواهی ریشه CA): متن را مابین <ca> و </ca> پیست کنید از جمله -----BEGIN CERTIFICATE----- و -----BEGIN CERTIFICATE-----

client.crt (Client Certificate) (گواهی مشتری): متن را مابین <cert> و </cert> پیست کنید از جمله -----BEGIN CERTIFICATE----- و -----BEGIN CERTIFICATE-----

client.key (Client Private Key) - secret ((کلید خصوصی گیرنده) - رمز): متن را مابین <key> و </key> پیست کنید از جمله -----BEGIN CERTIFICATE----- و -----BEGIN CERTIFICATE-----

- کلیک کنید روی Apply (اعمال).

هنگامی که اتصال VPN برای ثابتافزار Padavan با موفقیت برقرار شد، وضعیت Connected (متصل) را در زبانه Settings (تنظیمات) همانطور که در زیر نشان داده شده مشاهده خواهید کرد.

- پس از اتصال به سرویس ما برای ثابتافزار Padavan، باید تغییرات خود را دائمی کنید. میتوانید این کار را به سه روش انجام دهید:

در Administration (مدیریت) > Console (کنسول) دستور mtd_storage.sh save را اجرا کنید.

بروید به Advanced Settings (تنظیمات پیشرفته) > Administration (مدیریت) > Settings (تنظیمات) و سپس بروید به Commit Internal Storage to Flash Memory Now (حافظه داخلی را حالا به حافظه فلش بسپار) در پایین صفحه و Commit (سپاردن) را فشار دهید.

روتر خود را با فشار دادن Reboot (راهاندازی مجدد) در سمت راست دکمه Logout (خروج) ریبوت کنید.

II. نحوه پیکربندی گیرنده L2TP در روتر Padavan

- با دنبال کردن این راهنما پیکربندیهای L2TP را در دفتر کاربری KeepSolid خود ایجاد کنید.

- رابط وب روتر خود را در یک مرورگر باز کنید و به پانل کنترل روتر وارد شوید.

- در منوی جانبی بروید به VPN Client (گیرنده) > Settings (تنظیمات) بروید.

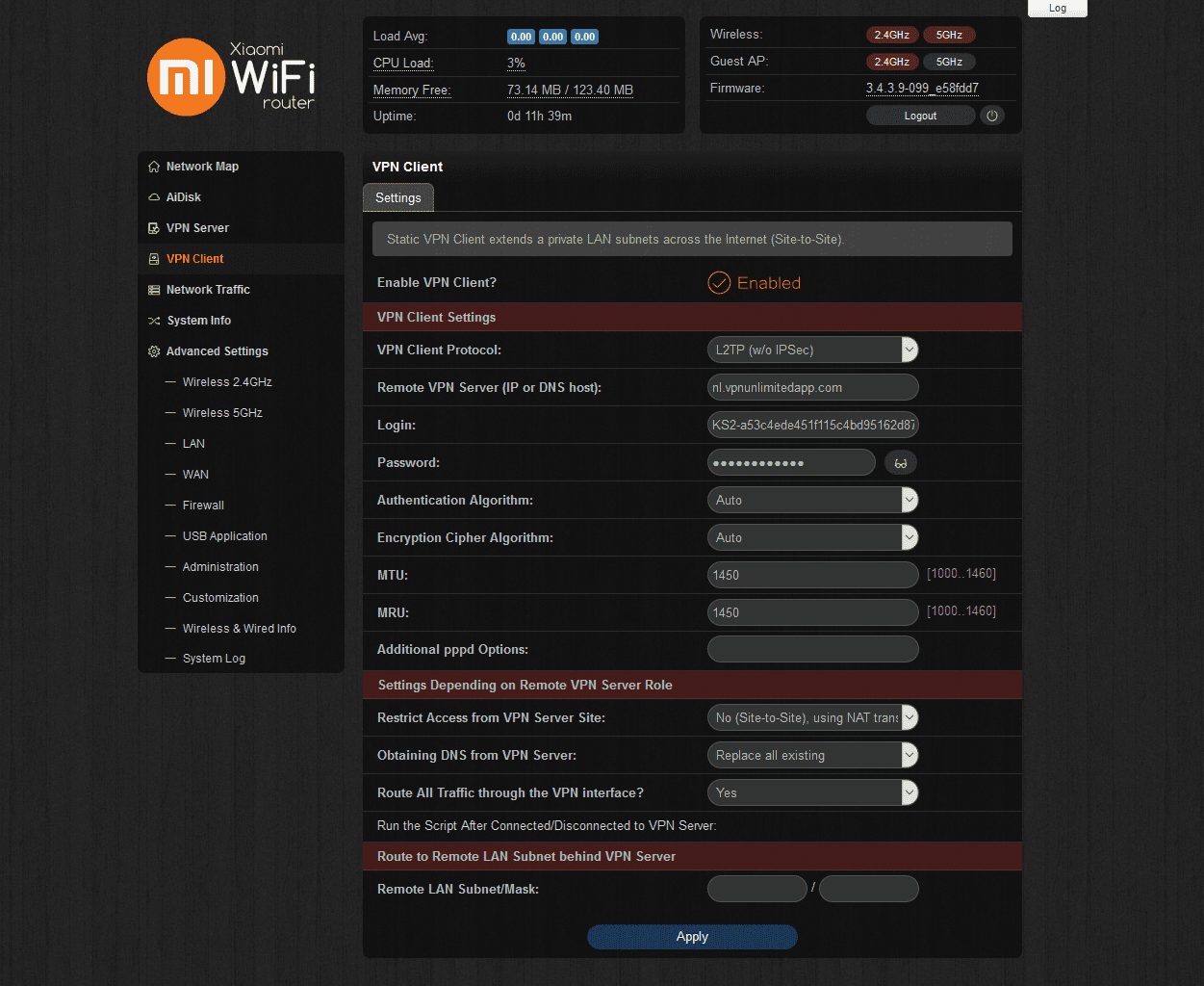

گیرنده VPN را برای ثابتافزار Padavan را فعال کنید و اتصال L2TP را با پر کردن فیلدها به روش زیر تنظیم کنید:

VPN Client Protocol (پروتکل گیرنده VPN): L2TP (w/o IPSec)

Remote VPN Server (سرور VPN ازراهدور) (IP یا هاست DNS): نام سرور انتخابشده از مجموعه پیکربندی دستی که در مرحله ۱ ایجاد کردهاید پیست کنید

Login (ورود): لاگین را از تنظیمات پیکربندی وارد کنید

Password (گذرواژه): گذرواژه را از تنظیمات پیکربندی پیست کنید

Restrict Access from VPN Server Site (محدود کردن دسترسی از سایت سرور VPN): No (Site-to-Site), using NAT translation (خیر (سایت-به-سایت)، با استفاده از ترجمه NAT)

Obtaining DNS from VPN Server (بهدستآوردن DNS از سرور VPN): Replace all existing (جایگزینی همه موارد موجود)

Route All Traffic through the VPN interface? (مسیریابی تمام ترافیک از طریق رابط VPN؟) - Yes (بله)

- کلیک کنید روی Apply (اعمال).

اتصال VPN برقرار خواهد شد و وضعیت Connected (متصل) را در همان زبانه Settings (تنظیمات) مشاهده خواهید کرد.

تمام! شما راهاندازی گیرنده VPN ثابتافزار Padavan خود را با موفقیت انجام دادهاید و یک اتصال VPN در حال اجرا روی روتر خود دارید.

III. قابلیت Kill Switch اختیاری VPN ما برای راهاندازی ثابتافزار Padavan (فقط برای کاربران پیشرفته)

توجه: لطفاً مطمئن شوید که Kill Switch را به درستی پیکربندی میکنید، در غیر این صورت اتصال اینترنت را روی روترتان از دست خواهید داد.

برای راهاندازی Kill Switch و جلوگیری از نشت ترافیک در صورت افت ناگهانی اتصال VPN، بروید Run the Script After Connected/Disconnected to VPN Server اسکریپت را اجرا کن پس از اتصال\قطع به سرور VPN) در رابط VPN Client (مشتری VPN) و موارد زیر را پیست کنید:

#!/bin/sh

### Custom user script

### Called after internal VPN client connected/disconnected to remote VPN server

### $1 - action (up/down)

### $IFNAME - tunnel interface name (e.g. ppp5 or tun0)

### $IPLOCAL - tunnel local IP address

### $IPREMOTE - tunnel remote IP address

### $DNS1 - peer DNS1

### $DNS2 - peer DNS2

# private LAN subnet behind a remote server (example)

peer_lan="192.168.10.0"

peer_msk="255.255.255.0"

### example: add static route to private LAN subnet behind a remote server

func_ipup()

{

# route add -net $peer_lan netmask $peer_msk gw $IPREMOTE dev $IFNAME

if iptables -C FORWARD -j REJECT; then

iptables -D FORWARD -j REJECT

fi return 0

}

func_ipdown()

{

# route del -net $peer_lan netmask $peer_msk gw $IPREMOTE dev $IFNAME

if (! iptables -C FORWARD -j REJECT); then

iptables -I FORWARD -j REJECT

fi return 0

}

logger -t vpnc-script "$IFNAME $1"

case "$1" in

up)

func_ipup

;;

down)

func_ipdown

;;

esac

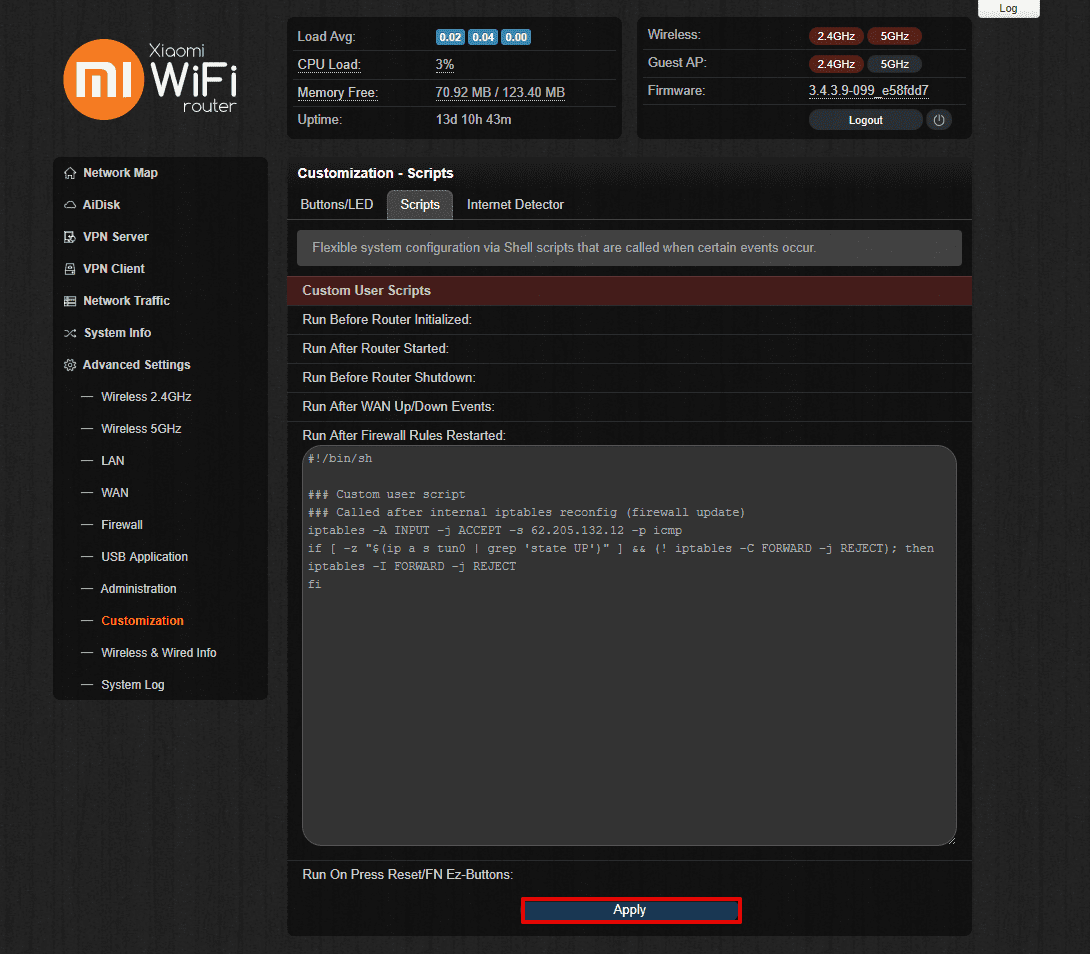

همچنین باید ترافیک را مسدود کنید تا زمانی که تونل فعال است. برای انجام این کار، بروید به Advanced Settings (تنظیمات پیشرفته) > Customization (سفارشیسازی) > Scripts (اسکریپتها) و خطوط زیر را در فیلد Run After Firewall Rules Restarted (اجرا پس از شروع مجدد قوانین فایروال) پیست کنید:

#!/bin/sh

### Custom user script

### Called after internal iptables reconfig (firewall update)

iptables -A INPUT -j ACCEPT -s 62.205.132.12 -p icmp

if [ -z "$(ip a s tun0 | grep 'state UP')" ] && (! iptables -C FORWARD -j REJECT); then

iptables -I FORWARD -j REJECT

fi

پس از پر کردن، روی Apply (اعمال) در پایین صفحه کلیک کنید.

نیاز به پیکربندی دستگاههای دیگر دارید؟ صفحه راهنمای ما را بررسی کنید جایی که میتوانید راهنماهای مربوطه را پیدا کنید، و یا بدون تعلل با پشتیبانی مشتری ۲۴\۷ ما از طریق [email protected] تماس بگیرید.

«OpenVPN» یک علامت تجاری ثبتشده از شرکت OpenVPN میباشد.

آمادهای امتحانش کنی؟

طرح اشتراک کامل خود را انتخاب، و کاملا رایگان ۷ روز استفاده اضافه دریافت کنید!