为装有 Padavan 固件的路由器设置 OpenVPN 和 L2TP 客户端

适用于 VPN Unlimited 用户

本指南详细介绍了如何在装有 Padavan 固件的路由器上配置 OpenVPN® 和 L2TP 客户端。要获取有关 OpenVPN 协议的更多信息,请查看我们的详细文章:什么是 OpenVPN 协议。此外,我们也推荐您查看这篇文章:什么是 L2TP VPN 协议,了解有关其功能和技术细节的更多信息。

注意:本指引不再涵盖不带 IPsec 的 L2TP 配置。

以装有 Padavan 3.4.3.9-099 版固件的 Xiaomi Mi-3 路由器为例。 如何为 Padavan 固件设置 VPN Unlimited?如何为 Padavan 固件配置 OpenVPN?让我们来看看!

I. 如何为 Padavan 固件配置 OpenVPN 客户端

I. 如何为 Padavan 固件配置 OpenVPN 客户端

- 在您装有 Padavan 固件的路由器上设置 VPN 之前,您需要生成手动配置文件。这本指南概述了执行此操作的几个简单步骤。

- 接着,登录到您的 Padavan 路由器控制面板。如果您不知道如何访问您的路由器控制面板,请查看我们的说明:如何找到您的路由器 IP。

- 导航至 VPN Client(VPN 客户端)> Settings(设置)选项卡。

- 启用 Padavan 固件的 VPN 客户端。

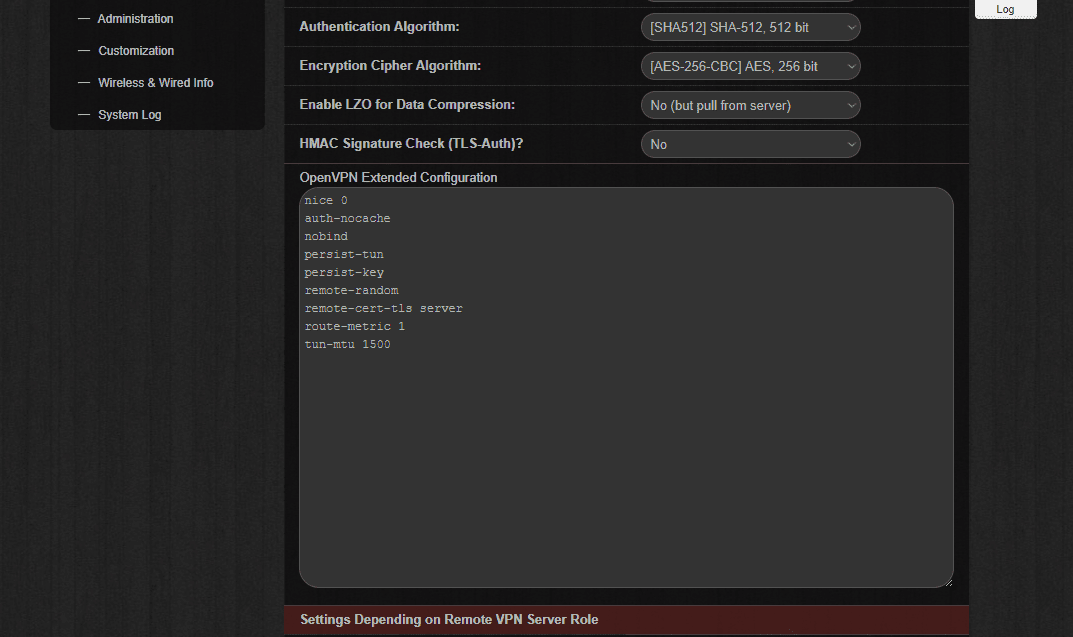

- 按以下方式填写字段:

- VPN Client Protocol(VPN 客户端协议):OpenVPN

- Remote VPN Server (IP or DNS host)(远程 VPN 服务器(IP 或 DNS 主机)):从您生成的配置信息中指定一个服务器域名

- Port(端口):1197

- Transport(传输):UDP

- Encapsulation Layer(封装层):L3 – TUN (IP)

- Authentication type(认证类型):TLS: client.crt/client.key

- Authentication Algorithm(认证算法):[SHA512] SHA-512, 512 bit

- Encryption cipherAlgorithm(加密算法):[AES-256-CBC] AES, 256 bit

- Enable LZO for Data Compression(启用 LZO 进行数据压缩):No (but pull from server)(否(但从服务器拉取))

- HMAC Signature Check (TLS-Auth)(HMAC 签名检查 (TLS-Auth))?- No(否)

- 点击 OpenVPN Extended Configuration(OpenVPN 扩展配置),然后粘贴以下设置:

nice 0

auth-nocache

nobind

persist-tun

persist-key

remote-random

remote-cert-tls server

route-metric 1

tun-mtu 1500

- 在 Settings Depending on Remove VPN Server Role(根据移除 VPN 服务器角色的设置)部分选择以下选项:

- Restrict Access from VPN Server Site(限制来自 VPN 服务器站点的访问):No (Site-to-Site), using NAT translation(否(站对站),使用 NAT 转换)

- Obtaining DNS from VPN Server(从 VPN 服务器获取 DNS):Replace all existing(替换全部现有的)

- Route All Traffic through the VPN interface(是否通过 VPN 接口路由所有流量)?- Yes(是)

- 点击 Apply(应用)。

- 导航到 Padavan 固件的“OpenVPN 证书”和“密钥”选项卡。在这里,您需要从生成的 .ovpn 配置文件中输入密钥和证书:

- ca.crt (Root CA Certificate)(根 CA 证书):粘贴 <ca> 和 </ca> 之间的行,包含 -----BEGIN CERTIFICATE----- 和 -----END CERTIFICATE-----

- client.crt (Client Certificate)(客户端证书):粘贴 <cert> 和 </cert> 之间的行,包括 -----BEGIN CERTIFICATE----- and -----BEGIN CERTIFICATE-----

- client.key (Client Private Key)(客户端私钥)- secret(秘):—— 粘贴 <key> 和 </key> 之间的行,包含 -----BEGIN CERTIFICATE----- 和 -----BEGIN CERTIFICATE-----

- 点击 Apply(应用)。

当 Padavan 固件的 VPN 连接成功建立后,您将在 Settings(设置)选项卡上看到 Connected(连接)状态,如下所示:

- 连接我们适用于 Padavan 固件的服务后,您需要使您的设置永久生效。您可以通过三种方式完成此操作:

- 在 Administration(管理)> Console(控制台)中,运行命令 mtd_storage.sh save。

- 前往 Advanced Settings(高级设置)> Administration(管理)> Settings(设置)中,在页面下方导航至 Commit Internal Storage to Flash Memory Now(立即将内部存储提交到闪存),然后点击 Commit(提交)。

- 点击 Logout(注销)按钮右侧的 Reboot(重启)键,重新启动路由器。

II. 如何在您的 Padavan 路由器上配置 L2TP 客户端

- 要在您的 KeepSolid 用户主页 中生成 L2TP 配置,具体请参考这本指南。

- 在浏览器中打开您的路由器 Web 接口,然后登录路由器控制面板。

- 在侧边菜单中,VPN Client(VPN 客户端)> Settings(设置)。

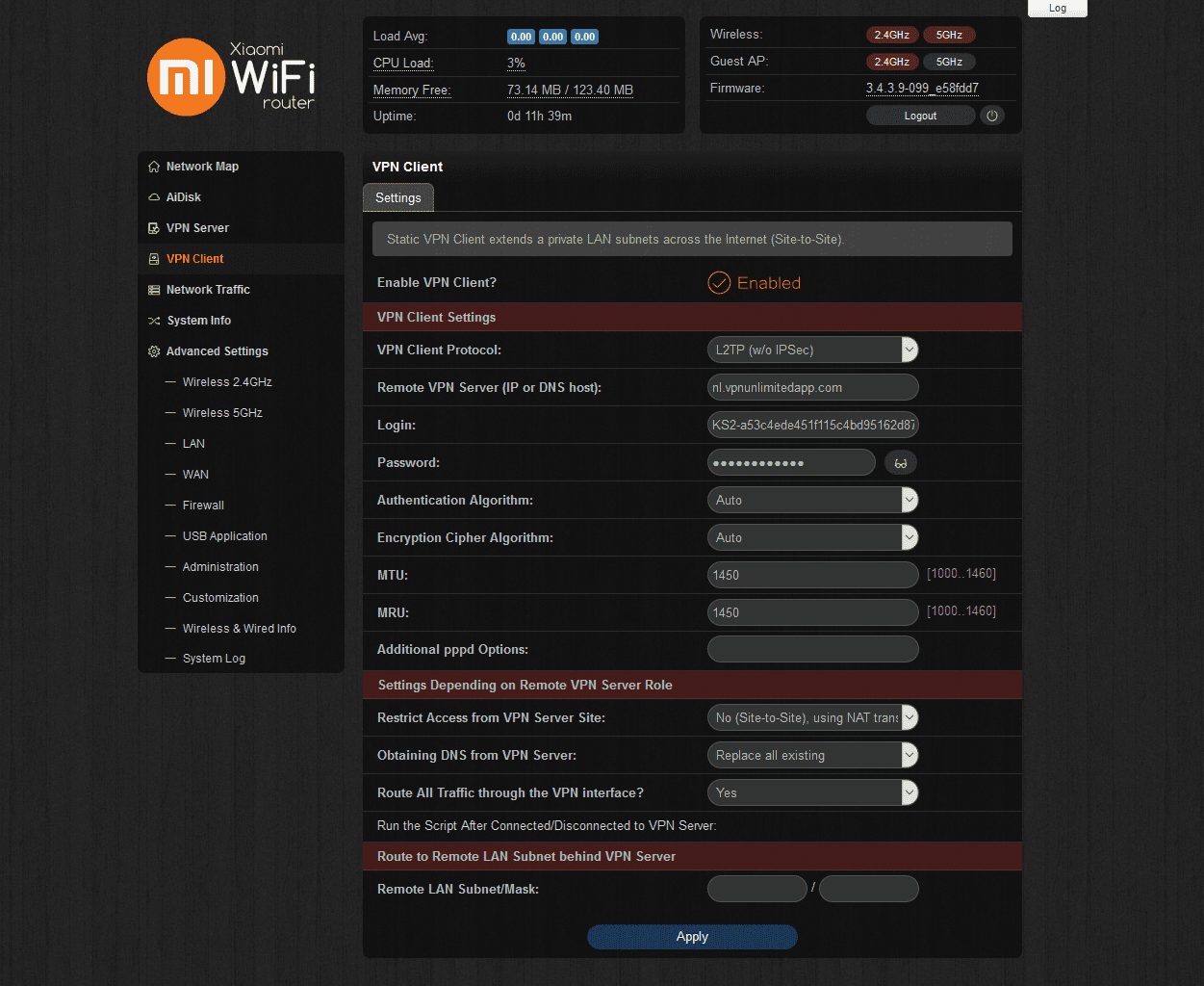

- 启用 Padavan 固件的 VPN 客户端并设置 L2TP 连接,按以下方式填写字段:

- VPN Client Protocol(VPN 客户端协议):L2TP (w/o IPSec)

- Remote VPN Server (IP or DNS host)(远程 VPN 服务器(IP 或 DNS 主机)):粘贴您在步骤 1 中生成的手动配置中选择的服务器名称

- Login(登录):从配置信息中输入登录信息

- Password(密码):从配置中粘贴您的密码

- Restrict Access from VPN Server Site(限制来自 VPN 服务器站点的访问):No (Site-to-Site), using NAT translation(否(站对站),使用 NAT 转换)

- Obtaining DNS from VPN Server(从 VPN 服务器获取 DNS):Replace all existing(替换全部现有的)

- Route All Traffic through the VPN interface(是否通过 VPN 接口路由所有流量)?- Yes(是)

- 点击 Apply(应用)。

将建立 VPN 连接,您将在同一个 Settings(设置)选项卡上看到 Connected(已连接)状态。

就这样!您已成功完成配置 Padavan 固件的 VPN 客户端设置,您的路由器上有了一个正在运行的 VPN 连接。

III. 用于 Padavan 固件 VPN 设置的可选 Kill Switch 功能 (仅限高级用户)

注意:请确保正确配置 Kill Switch ,否则您的路由器将失去互联网连接。

要设置 Kill Switch 功能,在 VPN 连接突然中断时防止流量泄漏,请在 VPN Client(VPN 客户端)界面上导航到 Run the Script After Connected/Disconnected to VPN Server(连接/断开 VPN 服务器后运行脚本)并粘贴以下内容:

#!/bin/sh

### Custom user script

### Called after internal VPN client connected/disconnected to remote VPN server

### $1 - action (up/down)

### $IFNAME - tunnel interface name (e.g. ppp5 or tun0)

### $IPLOCAL - tunnel local IP address

### $IPREMOTE - tunnel remote IP address

### $DNS1 - peer DNS1

### $DNS2 - peer DNS2

# private LAN subnet behind a remote server (example)

peer_lan="192.168.10.0"

peer_msk="255.255.255.0"

### example: add static route to private LAN subnet behind a remote server

func_ipup()

{

# route add -net $peer_lan netmask $peer_msk gw $IPREMOTE dev $IFNAME

if iptables -C FORWARD -j REJECT; then

iptables -D FORWARD -j REJECT

fi return 0

}

func_ipdown()

{

# route del -net $peer_lan netmask $peer_msk gw $IPREMOTE dev $IFNAME

if (! iptables -C FORWARD -j REJECT); then

iptables -I FORWARD -j REJECT

fi return 0

}

logger -t vpnc-script "$IFNAME $1"

case "$1" in

up)

func_ipup

;;

down)

func_ipdown

;;

esac

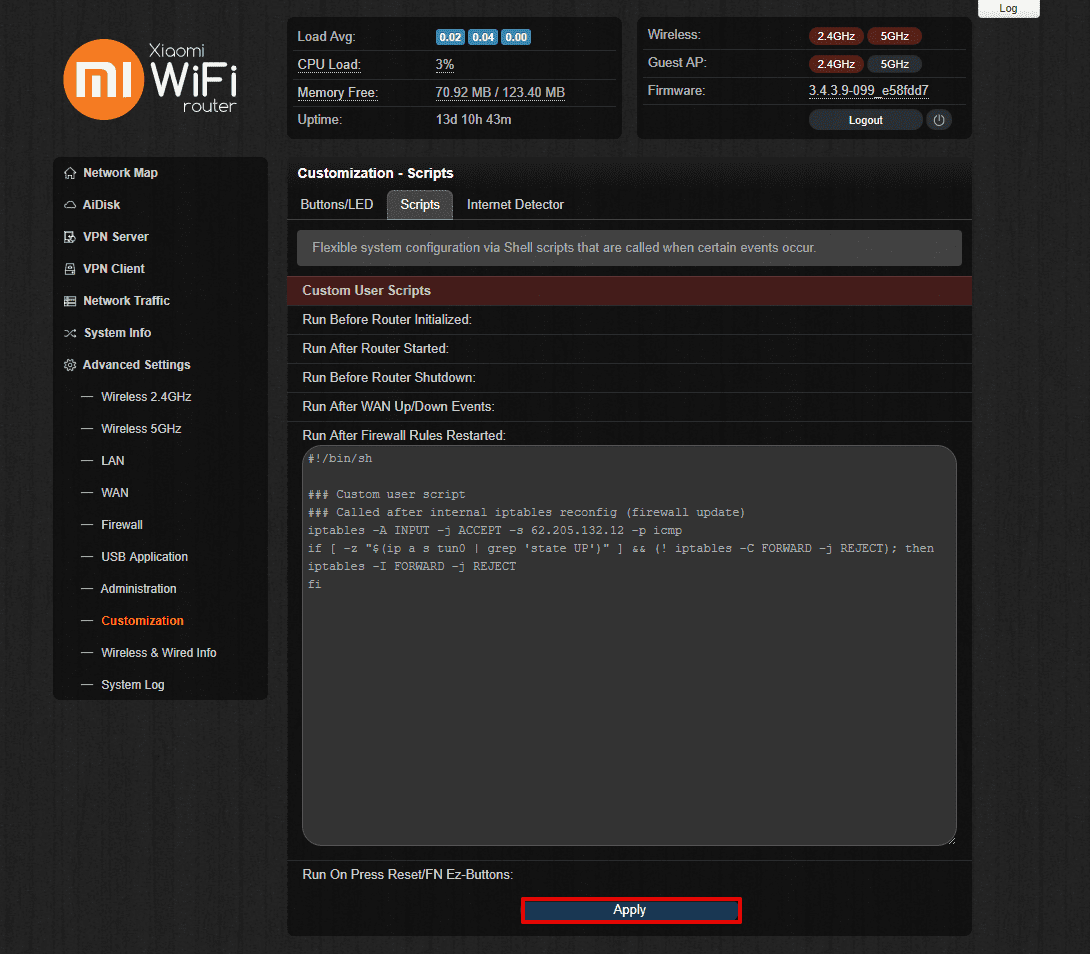

您还应在通道建立前阻止流量。为此,请导航至 Advanced Settings(高级设置)> Customization(自定义)> Scripts(脚本),然后在 Run After Firewall Rules Restarted(在防火墙规则重新启动后运行)栏粘贴以下内容:

#!/bin/sh

### Custom user script

### Called after internal iptables reconfig (firewall update)

iptables -A INPUT -j ACCEPT -s 62.205.132.12 -p icmp

if [ -z "$(ip a s tun0 | grep 'state UP')" ] && (! iptables -C FORWARD -j REJECT); then

iptables -I FORWARD -j REJECT

fi

填写完毕后,请点击页面底部的 Apply(应用)。

需要配置其他设备吗?请查看我们的用户手册页面,在那里您能找到相关指南,或者通过以下方式随时联系我们的全天候客户支持:[email protected]。

“OpenVPN”是 OpenVPN 公司的注册商标。

准备好尝试了吗?

选择最适合您的完美订阅计划,获得完全免费的额外 7 天使用权!